Internet密钥交换(Internet Key Exchange,IKE)是IPSec体系结构中的一种主要协议。它是一种混合协议,使用部分Oakley和部分SKEME,并协同ISAKMP提供密钥生成材料和其他安全关联,比如用于IPSec解释域(Domain of Interpretation,DOI)中的AH和ESP。AH和ESP用来对IP报文进行封装、加/解密、验证以达到保护IP报文的目的,而IKE和ISAKMP/Oakley/SKEME则是通信双方用来协商封装形式、加/解密算法及其密钥、密钥的生命期、验证算法的。

ISAKMP/Oakley/SKEME是为IKE的协商提供服务的,它提供了实现IKE的框架、密钥交换模式和方法、密钥的更新方法。因特网安全关联和密钥管理协议(Internet Security As-sociation and Key Management Protocol,ISAKMP)对验证和密钥交换提出了结构框架,用于支持多种不同的密钥交换。Oakley包括一系列被称为“模式”的密钥交换及每种交换提供的服务。SKEME提供了一种匿名、否认和快速密钥更新的通用密钥交换技术。Oakley和SKEME定义了通信双方建立一个共享的验证密钥所必须采取的步骤。IKE利用ISAKMP对这些步骤以及其他信息交换措施进行表述。

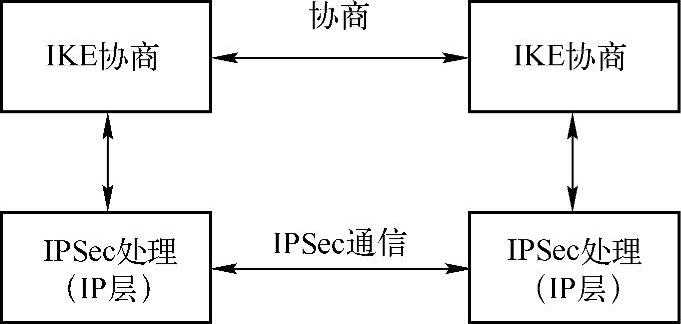

IKE可用于协商虚拟专用网(VPN),也可用于远程用户(其IP地址不需要事先知道)访问安全主机或网络,支持客户端协商。IKE在IPSec体系结构中的作用如图7-7所示。它在IPSec通信双方之间,建立起共享安全参数及验证过的密钥,亦即建立安全关联(Security Association,SA)。安全关联是指通信双方需要就如何保护信息、交换信息等公用的安全设置达成一致,更重要的是,必须有一种方法,使两台计算机安全地交换一套密钥,以便在它们的连接中使用。尽管IKE并非IPSec配置所必需的,但它提供了许多益处,其中包括自动协商和认证、抗重放服务、认证机构(CA)支持和在IPSec会话中交换加密密钥的功能。归纳起来,IKE主要完成两个功能:安全关联的集中化管理,以减少连接时间;密钥的生成和管理。

图7-7 IKE在IPSec体系结构中的作用

IKE建立SA分两个阶段。第一阶段,协商创建一个通信信道(IKE SA),并对该信道进行认证,为双方进一步的IKE通信提供机密性、数据完整性以及数据源认证服务。第二阶段,IKE使用已建立的IKE SA建立IPSec SA。分两个阶段来完成这些服务有助于提高密钥交换的速度。

(1)第一阶段——协商创建IKE SA

协商创建IKE SA的步骤如下:

1)策略协商。在这一步中,就以下四个强制性参数值进行协商。

●加密算法:选择DES或3DES。

●Hash算法:选择MD5或SHA。

●认证方法:选择证书认证、预置共享密钥认证或Kerberos v5认证。

●Diffie-Hellman组的选择。(https://www.xing528.com)

2)Diffie-Hellman交换。Diffie-Hellman交换的只是一些Diffie-Hellman算法生成共享密钥所需要的基本材料信息。Diffie-Hellman交换可以是公开的,也可以是受保护的。在彼此交换密钥生成材料后,两端主机可以各自生成出完全一样的共享“主密钥”,保护紧接其后的认证过程。

3)认证Diffie-Hellman交换。Diffie-Hellman交换需要得到进一步认证,如果认证不成功,通信将无法继续下去。“主密钥”结合在步骤1)中确定的协商算法,对通信实体和通信信道进行认证。在这一步中,整个待认证的实体载荷,包括实体类型、端口号和协议,均由前一步生成的“主密钥”提供机密性和完整性保证。

(2)第二阶段——协商建立IPSec SA

这一阶段IKE使用已建立的IKE SA建立IPSec SA,为数据交换提供IPSec服务。第二阶段协商消息受第一阶段IKE SA保护,任何没有第一阶段IKE SA保护的消息将被拒收。此阶段协商步骤如下:

1)策略协商。在策略协商中,双方交换保护需求:

●使用哪种IPSec协议,AH或ESP;

●使用哪种Hash算法,MD5或SHA;

●是否要求加密,若是,选择加密算法3DES或DES。

在上述三方面达成一致后,IKE将建立起两个SA,分别用于入站和出站通信。

2)会话密钥材料刷新或交换。在这一步中,将生成加密IP数据包的“会话密钥”。生成“会话密钥”所使用的材料可以和生成第一阶段IKE SA中“主密钥”的相同,也可以不同。如果不做特殊要求,只需要刷新材料后,生成新密钥即可。若要求使用不同的材料,则在密钥生成之前,首先进行第二轮的Diffie-Hellman交换。

3)将SA和密钥连同SPI,递交给IPSec驱动程序。第二阶段协商过程与第一阶段协商过程类似,不同之处在于:在第二阶段中,如果响应超时,则自动尝试重新进行第一阶段IKE SA协商。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。