1.ASPF基本概念

包过滤技术的优点在于它只进行网络层的过滤,处理速度较快,尤其是在流量中等、配置的ACL规模适中的情况下对设备的性能几乎没有影响。包过滤技术具有很多优势,也具有明显的弊端,比如无法实现应用状态的检测,不能实现对动态通道的检测和控制,也不能检测来自于应用层的攻击行为等。

基于应用层的包过滤(application specific packet filter,ASPF)是针对应用层的报文过滤,即基于状态的报文过滤,ASPF与ALG配合,可以实现动态通道检测和应用状态检测两大功能,是比传统包过滤技术更高级的一种防火墙技术。

2.ASPF检测技术

多通道协议的报文交互过程中需要协商动态通道的地址和端口,ALG通过记录报文交互过程中的动态通道地址和端口,与ASPF一起配合决定哪些报文允许通过。

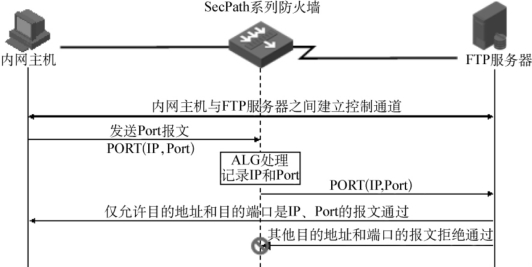

图2.32所示是一种常见的组网情况——私网主机访问公网提供的FTP服务。

图2.32 ASPF动态通道检测(https://www.xing528.com)

通常情况下,防火墙上的ASPF会禁止公网主动发起的报文进入私网内部,以实现保护内部网络的目的。当FTP连接进行动态通道协商时,私网主机向FTP服务器发送Port报文。Port报文经过防火墙时,ALG记录其中的IP地址和端口号(IP,Port),并把它们作为该连接产生的动态通道信息。之后,ASPF仅允许公网主动发起并符合动态通道信息的报文通过防火墙设备进入私网。

从上述过程可以看出,在ASPF和ALG的配合工作下,防火墙既支持了私网访问公网服务器的正常功能,又拒绝了其他不属于该连接的网络流量访问私网。

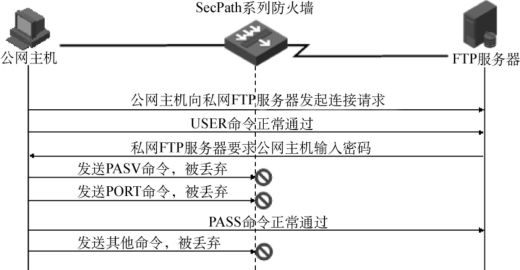

各种应用程序通常都有稳定的报文交互过程,如果不符合该交互过程,则很有可能是异常的攻击报文。ASPF通过解析、记录应用层报文的状态信息,记录会话的上下文信息,对即将到来的报文做预测,对于不符合要求的报文进行丢弃,实现应用层状态的跟踪检测。

例如,图2.33所示,公网主机和私网的FTP服务器建立TCP连接后,FTP服务器开始等待主机发送USER命令进行用户认证,之后主机发出的USER命令便可以正常穿过防火墙到达私网。FTP服务器收到USER命令后,要求用户在主机上输入密码。这时,主机应该发送PASS命令,如果主机没有发送PASS命令,而是发送PORT或者PASV等等其他类型的命令或报文,则会被防火墙的ALG丢弃。

图2.33 ASPF应用状态检测

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。