安全策略属于网络信息安全的上层建筑领域,是整个电子商务安全的依据,是网络信息安全的灵魂和核心。安全策略为保证信息安全提供了一个框架和网络安全管理的方法,规定了各部门要遵守的规范以及应承担的责任。本书以电子商务的安全需求分析为依据,以密码学理论为基础,综合多种安全技术,建立了电子商务的整体安全策略模型。

1.网络系统的可生存性

网络系统的可生存性是指网络系统在遭受攻击或出现故障的情况下,提供基本服务并及时恢复全部服务的能力。可生存性主要关心的是系统的可用性(Availability)和服务的连续性。可生存性具有4个基本特征:抵御攻击、识别攻击、系统恢复和系统自适应重构。抵御攻击与传统的系统安全所研究的内容一致;识别攻击、系统恢复和系统自适应重构是保护网络系统持续提供服务能力的关键技术。因此,可生存性技术的研究是建立在相关研究领域(如安全性、容错性、可靠性和测试等)的基础之上的。

传统的安全技术和容错技术等是实现网络系统可生存性的主要技术。安全性主要是针对恶意破坏的事件或行为,安全性的主要属性包括机密性、完整性和可用性,所采用的技术主要是通过加强防御以阻止攻击的发生,这些防御措施主要有认证、加密、防火墙、入侵检测等。容错是实现可生存性的主要技术,是指在出现错误的情况下,系统能够继续提供服务的能力。容错技术由4个部分组成:错误检测(Error Detection)、破坏评估(Damage Assessment)、状态恢复(State Restoration)和继续服务(Continued Service)。但仅有安全和容错技术还不足以实现系统的可生存性,它们与可生存性之间的联系和区别在于:

●可生存性不等于安全性。安全性主要研究如何抵御攻击,而可生存性是研究在受到攻击后系统的恢复并继续提供服务的机制。

●可生存性使系统更健壮(Robust),而安全性使系统更坚固(Hard)。

●可生存性不等于容错性。可生存性包括容错,但不等于容错。

在可生存性的研究中,攻击、故障和意外事件都表示可能引起破坏的事件。攻击是由具有智能的攻击者发起的可引起破坏的事件;故障是系统或系统所依赖的外部组件的缺陷所引起的事件,可能是由软件设计错误、硬件老化、人为错误或被损坏的数据引起的;意外事件是自然灾害等随机事件。故障大多是起源于内部的事件,而意外事件多是指起源于外部的事件。这些事件之间并不是互相排斥的,经常很难区分有害事件是恶意攻击、构件故障或意外事件的结果。对于系统的可生存性而言,重要的不是区分事件的起因,而是确定事件的影响并及时地做出反应和进行恢复。

系统的可生存性依赖于所处的环境,目前的发展趋势是网络环境正向极大无界网络系统发展。与有界网络不同,极大无界网络中没有统一的管理控制和安全策略,所有的参与者都只有不完整的网络视野,必须依赖和信任相邻结点提供的信息,在其自身的范围之外不能施加控制。Internet就是这样的极大无界网络。

从系统提供的服务来看,系统服务可分为基本服务和非基本服务两类。在系统遭受攻击破坏时,有的服务可以暂时挂起来,这些服务就是非基本服务。把非基本服务挂起来有利于隔离受入侵影响的区域,并释放系统资源以处理入侵的影响和从入侵中恢复。基本服务可以定义成是在不利环境下或系统出现故障及发生意外事件时,系统必须维持的功能。为了支持基本服务,系统必须维持基本属性,如完整性,机密性等,这些属性称为基本质量属性。可生存性的关键是确定基本服务和支持基本服务的基本属性。系统遭受攻击后,即使是系统的重要部分失效,提交基本服务和维持基本属性的能力也要得以维持。而且,这种能力并不依赖于具体的信息源、计算或通信链接的生存。因此,在可生存系统中最重要的是服务而不是特定的子系统或系统的构件的可生存性。研究系统可生存性的一个最基本的前提就是没有单个的系统构件是不可破坏的。

(https://www.xing528.com)

(https://www.xing528.com)

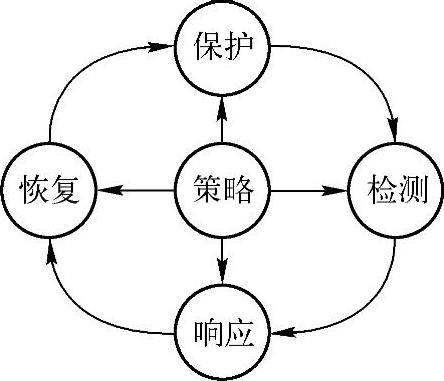

图7-9 P2DR2安全策略模型

2.可生存的安全策略

根据网络系统可生存性的基本理论,人们提出了一种称为P2DR2的可生存安全策略模型,如图7-9所示。P2DR2表示策略(Policy)、保护(Protection)、检测(Detection)、响应(Response)和恢复(Restore)。P2DR2安全策略模型是基于时间安全理论的动态安全模型,保护、检测、响应和恢复构成了一个完整的、动态的安全循环。在这一安全策略的指导下构建电子商务的安全框架。P2DR2安全策略模型是在整体安全策略的控制和指导下,在综合运用各种安全技术的同时,利用检测工具分析和评估系统的安全状态,目的是将系统调整到“最安全”、“风险最低”和“可用性最好”的状态,以保证电子商务系统中重要信息的机密性和基本服务的连续性。

P2DR2安全策略模型是以时间来衡量一个电子商务系统安全能力的,因为与信息相关的活动,不论是攻击行为、防护行为,还是检测行为、响应行为和恢复行为都要消耗时间。设Pt表示攻击成功花费的时间,等于系统安全防护的时间;Dt表示检测花费的时间;在检测到入侵后,系统做出响应所花费的时间用Rt表示,系统从不安全状态恢复到安全状态的时间用RSt表示。表示系统安全的公式为

Pt>Dt+Rt+RSt (7-1)

式(7-1)表示针对需要保护的安全目标,防护时间大于检测时间、响应时间和恢复时间之和,也就是在入侵者危害安全目标之前就能够检测到并做出响应,及时处理。

如果Pt=0,

Et=Dt+Rt+RSt (7-2)

式(7-2)表示在防护时间为零的假设下,Et是安全目标系统的暴露时间,Et越小,所保护的系统安全目标就越安全。因此,只有提高系统的防护时间Pt,降低检测时间Dt、响应时间Rt和恢复时间RSt,才能提高系统的安全性和可生存性。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。