1.交换机安全配置

在交换机配置方面,通常有如下经验值得借鉴。

1)及时更新交换机的操作系统版本。每当发现交换机的操作系统存在漏洞和缺陷的时候,厂商都会第一时间发布最新版本的操作系统软件来修复这些缺陷,所以要经常升级交换机操作系统。

2)使用AAA认证来保护对交换机的本地和远程访问。AAA认证主要是对用户身份实施检验和权限设定,它的具体内容包括Authentication(身份鉴定)、Authorization(授权)和Accounting(审计)。确保只有合法的用户才能登录交换机,只有拥有相应权限的用户才能查看和修改交换机配置,对每个用户登录交换机后所做的操作都有日志记载,即用户分级访问控制。

3)将办公系统和不同的生产系统划分到不同的VLAN,并采用ACL严格控制办公与生产VLAN间的互访。

4)控制交换机的物理访问端口。在交换机上对网络中的主机及服务器进行基于地址的严格的访问控制。为了保证网络的安全性,最大程度减少IP网络可能出现的地址重复、盗用等行为,通常对局域网络用户进行“MAC+IP+Port”三者的绑定认证,这样能确保只有合法用户才能够上网;无IP地址的主机用户采用“MAC+Port”方式进行认证。

5)定期备份交换机的配置。对交换机配置文件进行脱机安全备份,并且限制对配置文件的访问。

2.交换机端口安全配置案例

某大学在学生宿舍中安装网络端口,需要上网的学生可以在网络中心申请账户。随着网络的开通,学生申请账户的数目很多,有的宿舍只开通一个账户,在端口上接一个集线器,宿舍中的学生通过集线器上网,由于无法确认最终用户,给网络带来了很多安全隐患。为保证网络安全,决定对交换机进行适当配置,保证校园网内只有合法的、授权的用户才可以接入网络,并且防止私自使用集线器增加接入计算机数量。例如,在锐捷S2126S交换机进行配置,其网络拓扑如图7-18所示。

1)需要做的配置操作如下。

利用交换机安全端口功能,控制用户的安全接入。

对交换机的端口配置最大连接数。

针对接入端口进行IP+MAC地址绑定。(https://www.xing528.com)

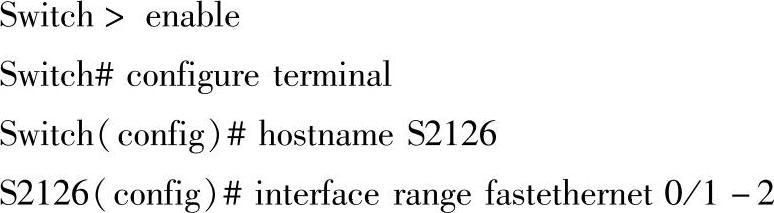

2)配置接入交换机端口的安全和端口的最大连接数。

图7-18 交换机端口安全配置

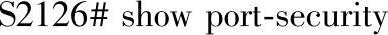

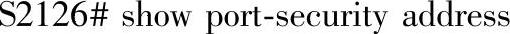

3)查看交换机的端口安全配置。

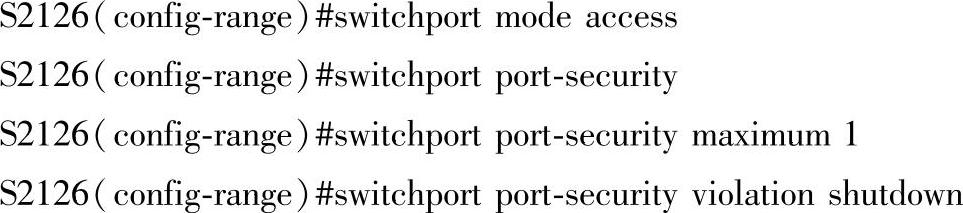

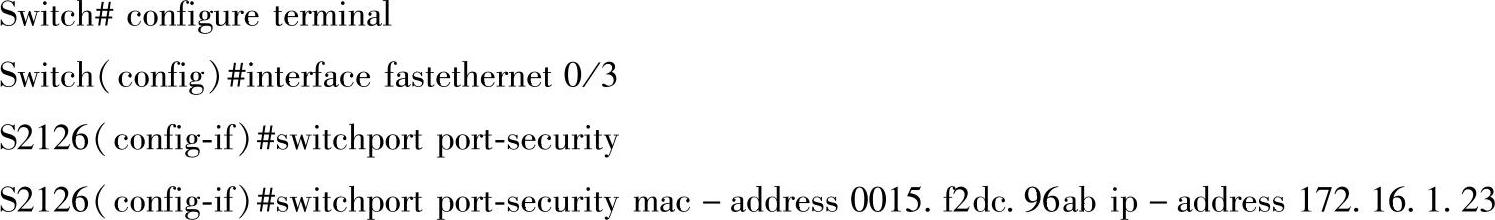

4)查看到PC1、PC2的MAC地址,然后配置交换机端口的地址绑定。

5)查看地址安全绑定配置。

6)测试:改变PC1的IP地址,然后进行测试;把PC1接到其他端口进行测试,查看结果。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。