以天融信公司的网络卫士入侵防御系统(Topsec Intrusion Detection and Prevention,TopIDP)为例,介绍IPS的配置。

TopIDP是基于新一代并行处理技术开发的网络入侵防御系统,它通过设置检测与阻断策略对流经的网络流量进行分析过滤,并对异常及可疑流量进行积极阻断,同时向管理员通报攻击信息,从而提供对网络系统内部资源的安全保护。

TopIDP是集访问控制、数据包深度过滤、漏洞攻击防御、“蠕虫”检测、报文完整性分析为一体的网络安全设备,为用户提供整体的立体式网络安全防护。

其产品特点如下。

(1)灵活简单的部署方式

TopIDP支持透明接入。在已经配置好的网络环境中设置TopIDP时,无须更改用户网络的拓扑结构就能接入用户网络中。在设置入侵防御策略时也无须更改用户网络中主机的任何网络配置。透明接入极大地方便了TopIDP的接入,对于外部用户而言,它们不会知道TopIDP的存在,所以极大地提高了网络的安全性。

(2)稳定的容错机制

配合Bypass扩展子卡,TopIDP端口支持FOD失效开放机制,当出现系统故障或电源断电时,系统能够在短时间内自动切换到Bypass模式以保证网络的畅通,这完全能胜任骨干网及数据中心的可靠性需求。

(3)基于流的数据检测

TopIDP支持TCP流重组,所有检测是基于流的,而非单个数据包,与单包检测的系统相比,它能够识别利用TCP分段而进行的攻击行为。

(4)灵活的自定义规则

TopIDP能够在自定义规则中对数据报文的4~7层的特征分别进行定义,通过对数据报文的头部进行规则匹配、对载荷部分进行深度内容检测,以保证从源头上阻断有害数据流量,实现了较高的安全性能。

(5)丰富的系统规则

系统规则库默认提供超过2200种规则,包含多种攻击检测。TopIDP通过手动或自动实时更新攻击特征数据库,能够应用最新的攻击特征数据库来提高对入侵的防御能力。

(6)系统完整性检验

系统完整性检验是指系统能够检测到系统数据未被授权的更改,并采取适当的措施对数据进行保护的功能。

(7)检测事件实时统计功能

TopIDP可以显示检测到的攻击事件的详细信息,包括发生时间、事件级别、事件号、攻击次数、服务、源/目的IP地址等信息。同时在WebUI上实时显示攻击事件,包括事件号、发生次数、事件排名等。

(8)丰富的报表统计及输出功能

配合独立的TopPolicy软件,TopIDP可以根据用户需求生成不同的统计报表,根据入侵/受攻击主机、攻击类型和时间等各种不同条件生成报表,并可以以HTML、PDF、Word等多种不同格式输出。而且还可以输出季报/月报/周报/日报等报表。

(9)实时阻断多种网络攻击

可以提供对Ping of Death、UDP Floods、SYN Floods、Land Attack、Smurf Attack、FraggleAttack等多种网络攻击的防御功能。

(10)方便的远程管理模式

配合独立的TopPolicy软件,TopIDP支持对设备的多用户的分组管理以及策略的分组分发,还提供了众多的策略模板,可由用户自主地修改、定义策略。

【实现过程】

网络卫士入侵防御系统的管理方式包括本地管理(通过Console口管理)和远程管理(通过WebUI方式管理)等。

第一次使用网络卫士入侵防御系统,管理员可以通过Console口以命令行方式登录到网络卫士入侵防御系统并配置其他几种管理方式。然后,再通过浏览器以WebUI方式或通过TopSEC管理中心进行配置和管理。

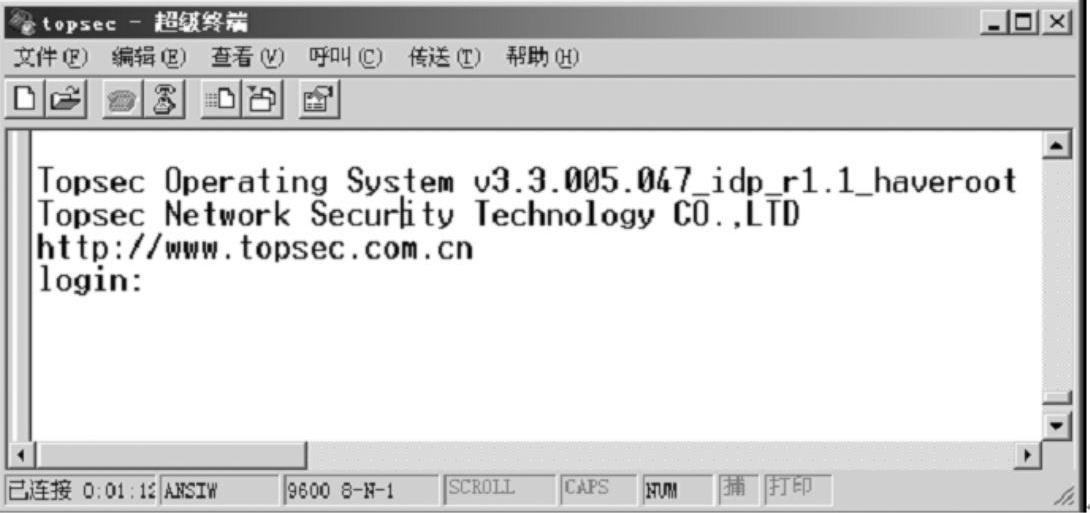

1)新建连接:选择“开始”→“程序”→“附件”→“通讯”→“超级终端”。

2)成功连接到入侵防御系统后,“超级终端”窗口会出现输入用户名、密码的提示,如图6-64所示。

图6-64 “超级终端”窗口

3)输入系统默认的用户名“superman”和密码“talent”,即可登录到网络卫士入侵防御系统。登录后,用户就可使用命令行方式对网络卫士入侵防御系统进行配置管理。

4)管理员可以通过命令对入侵防御系统进行一些必要的设置,如更改/添加接口IP地址,添加其他的远程管理方式(包括WebUI管理、SSH等)。

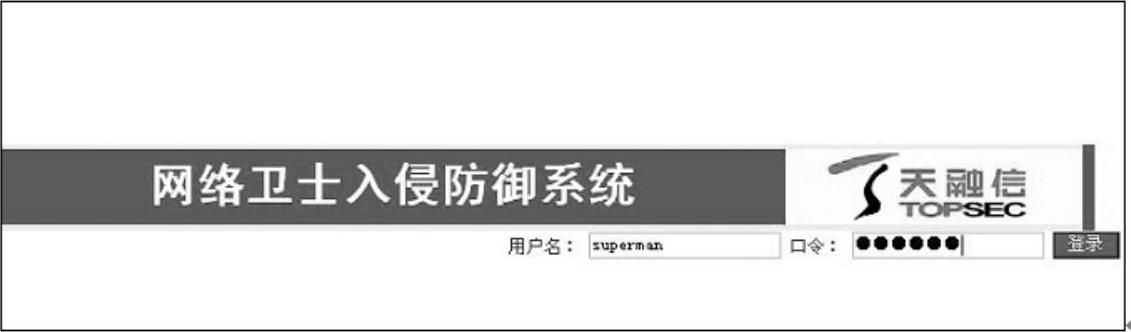

管理员在管理主机的浏览器上输入入侵防御系统的管理URL,如https://192.168.1.254,即可通过浏览器登录入侵防御系统,如图6-65所示。

图6-65 TopIDP登录界面

TopIDP提供多种管理功能,如系统管理、网络管理、流量管理、资源管理、入侵防御管理、日志与报表管理等。入侵防御是基于模式匹配和异常检测技术对网络数据进行在线数据解析和攻击检测的。它通过对数据包进行规则匹配,对异常的数据包进行主动防御,从而保护网络的安全。同时,天融信入侵防御设备可以实现与天融信防火墙的联动,为用户内部网络提供了全面、高效的安全保护。

1.IPS策略

通过定义入侵防御策略,可以允许或禁止满足特定条件的报文通过入侵防御设备,或者根据用户需要对其进行处理。每一条入侵防御策略中的信息主要包括:报文的源区域、目的区域、源地址、目的地址、事件以及对满足条件的报文进行何种操作。在设置入侵防御策略之前,需要首先设置规则集、动作、时间等资源。设置入侵防御策略的具体操作步骤如下。

1)选择“入侵防御”→“IPS策略”,进入“入侵防御规则”定义界面,如图6-66所示。

图6-66 “入侵防御规则”定义界面

图中,“ID”为每项规则的编号,在移动规则顺序时将会使用。单击“修改”图标可对规则进行修改;单击“移动”图标可移动规则顺序;单击“删除”图标可删除规则;单击“状态”图标可以禁用或启用相应的规则。

2)单击“添加”按钮,添加一条新的入侵防御规则。

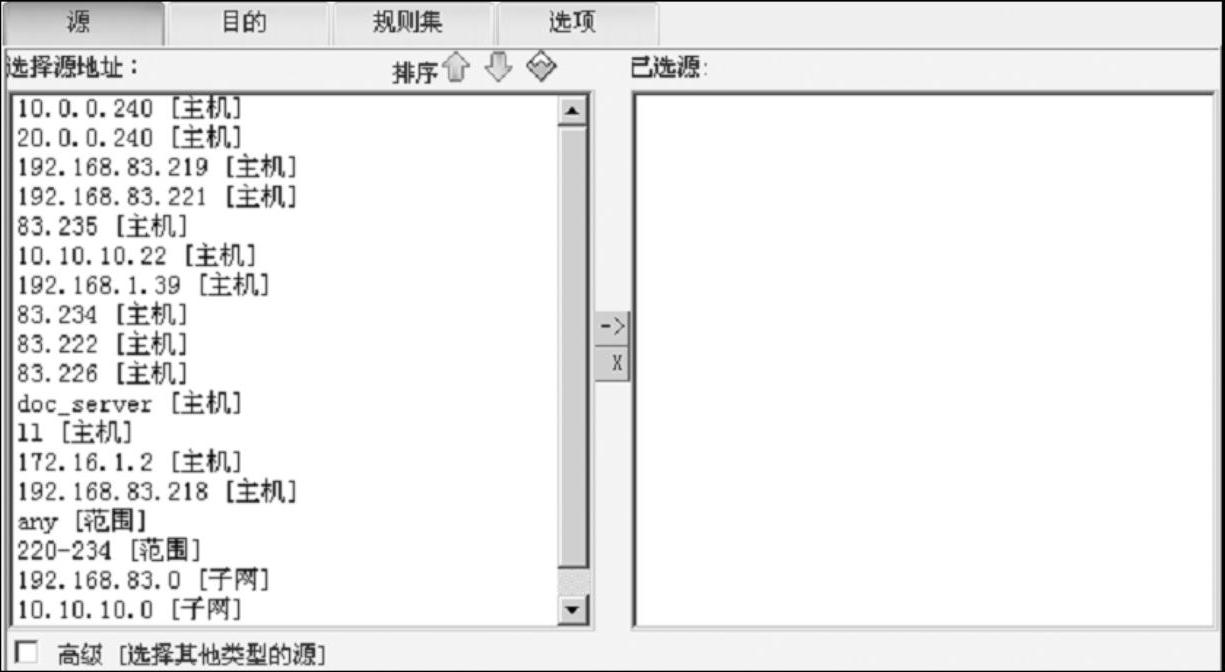

3)在打开的界面中单击“源”选项卡,如图6-67所示,对数据报文的源设置限定条件。

入侵防御规则不仅可以对报文的源IP地址、发起连接的用户组身份进行限定,还可以在“高级”选项中对报文的源区域进行限定。

①设置源IP地址或发起连接的主机或子网。

图6-67 配置入侵防御规则的“源地址”

管理员可以在左侧列表框中选择源地址对象、源用户组,然后单击“→”按钮添加到右侧列表框中;或者单击“×”按钮,把所选择的对象从右侧列表框中清除。

图中“选择源地址”右侧的排序按钮用于按照ASCII码的正序和倒序排列下面列表框中的对象,其中 按钮用于正序排列;

按钮用于正序排列; 按钮用于倒序排列。单击动态筛选

按钮用于倒序排列。单击动态筛选 按钮,左侧弹出文本框,管理员可以输入查询条件,则符合查询条件的对象名称将被选中,如图6-68所示,可以方便用户按序查找资源。

按钮,左侧弹出文本框,管理员可以输入查询条件,则符合查询条件的对象名称将被选中,如图6-68所示,可以方便用户按序查找资源。

图6-68 查询“源地址”

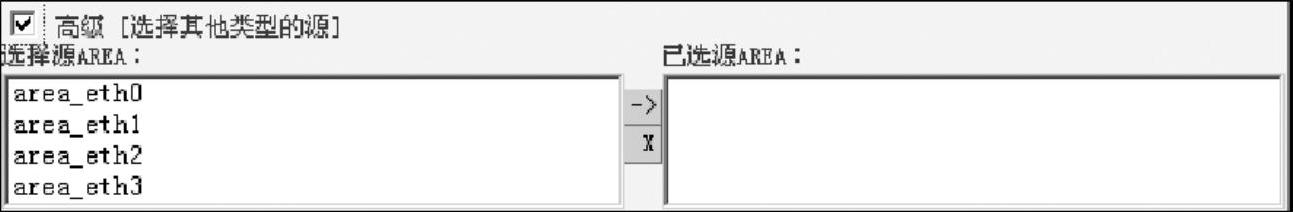

②单击图6-68中的“高级”复选框可以打开高级属性,对报文源区域进行限定,如图6-69所示。

图6-69 配置“源区域”(https://www.xing528.com)

管理员可以在左侧列表框中选择源区域,然后单击“→”按钮添加到右侧列表框中;或者单击“×”按钮,把所选择的对象从右侧列表框中清除。

右侧列表框中显示该入侵防御规则对数据报文的源的限定条件,当没有选择任何对象时表示不对该项进行限定。例如,选择源地址对象为192.168.83.235,源区域为area_eth0时,表示只有来源于区域area_eth0、源IP地址为192.168.83.235时的数据报文才匹配该规则的源限定条件。

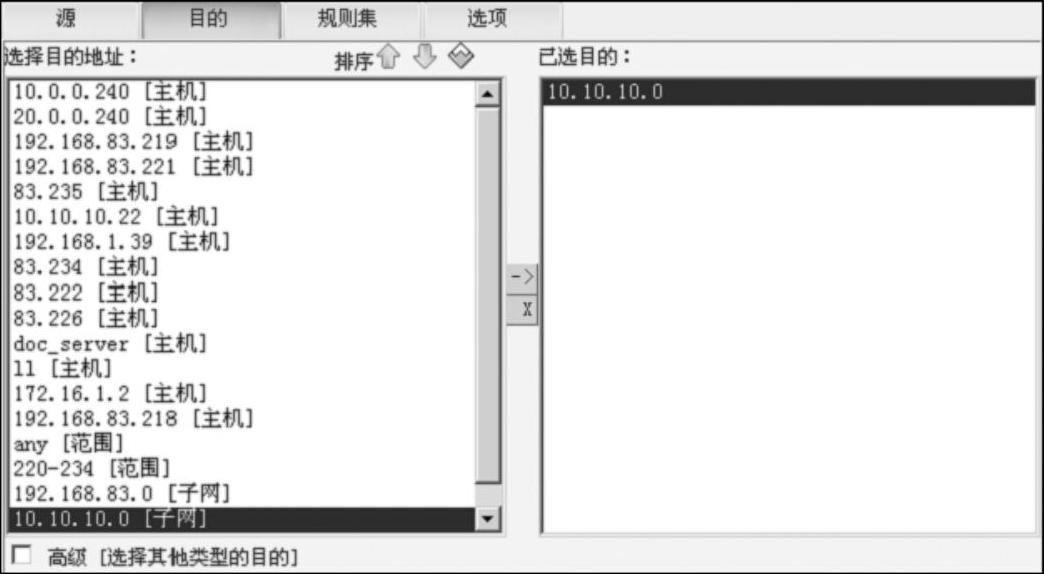

4)单击“目的”选项卡,对数据报文的目的设置限定条件。

入侵防御规则既可以仅对报文的目的地址对象进行限定,也可以在“高级”选项中对报文的目的区域进行限定。

①基本属性仅对报文的目的IP地址进行限定,如图6-70所示。

管理员可以在左侧列表框中选择目的地址对象、目的用户组,然后单击“→”按钮添加到右侧列表框中;或者单击“×”按钮,把所选择的对象从右侧列表框中清除。

②单击图6-70中的“高级”复选框可以打开高级属性,对报文的目的区域进行限定,如图6-71所示。

管理员可以在左侧列表框中选择目的区域,然后单击“→”按钮添加到右侧列表框中;或者单击“×”按钮,把所选择的对象从右侧列表框中清除。

图6-70 配置“目的地址”

图6-71 配置“目的区域”

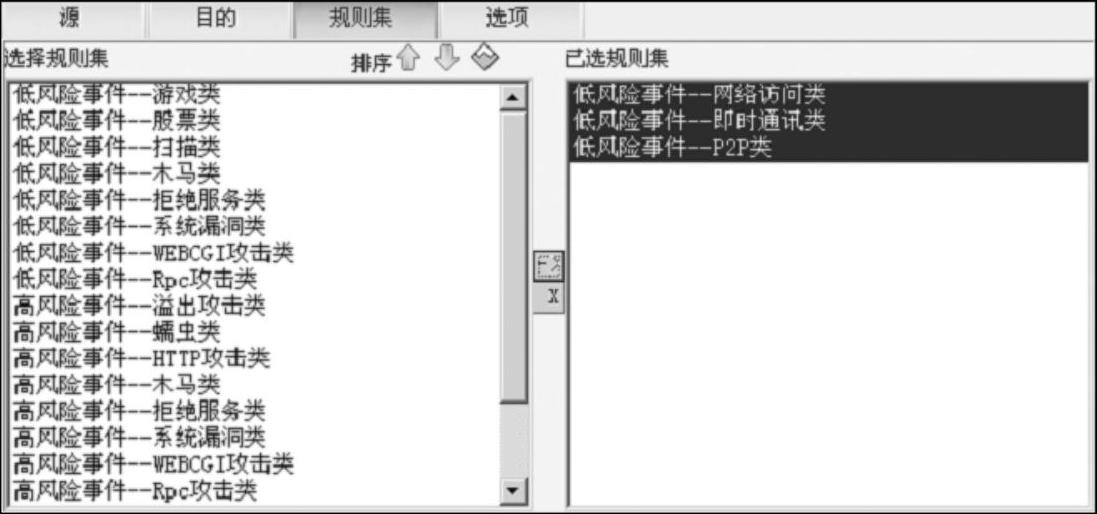

5)单击“规则集”选项卡,可以在此选项卡中选择该条入侵防御策略需要匹配的规则集,如图6-72所示。

图6-72 配置入侵防御规则的“规则集”

图中“选择规则集”列表框中列出了系统内的全部备选规则集,包括系统规则集和自定义规则集。选中规则集列表框中的规则,然后单击“→”按钮,即可将规则选入“已选规则集”中,对已选入的规则单击“×”按钮可将其删除。

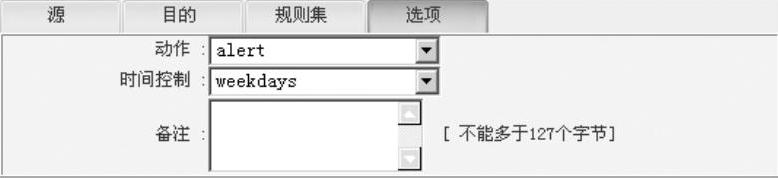

6)单击“选项”选项卡,可以在此选项卡中定义规则的生效时间及对匹配该规则的数据报文的处理动作,如图6-73所示。

图6-73 配置“选项”

7)单击“确定”按钮完成该条入侵防御规则的设定。

8)用户可以单击“修改”一列对应的图标,对现有规则进行修改。

9)单击“清空”按钮,可以清除所有的入侵防御规则,便于重新配置。

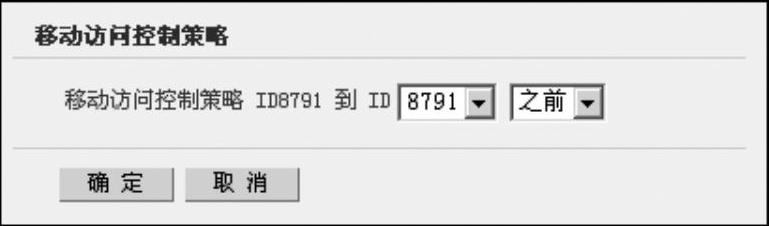

10)入侵防御规则执行顺序匹配原则。一般情况下,入侵防御规则依据添加的顺序排列,如果需要更改规则的匹配顺序,单击该规则行中的“移动”图标,打开如图6-74所示的“移动访问控制策略”界面。

图6-74 移动访问控制策略

用户可以选择移动的参考ID以及位置(之前或之后),单击“确定”按钮完成策略移动。

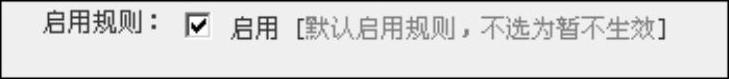

11)完成入侵防御规则配置后,定义是否启用该规则(默认为启用该规则),如图6-75所示。

图6-75 启用访问控制策略

2.攻击防护设置

网络卫士入侵防御系统内置的IDS模块,可以有效检测并抵御常见的攻击行为,用户通过简单设置即可保护指定的网络对象免于受到以下类型的攻击。

1)统计型攻击,包括:SYNFlood、UDPFlood、ICMPFlood、IPSweep和PortScan。

2)异常包攻击,包括:Land、Smurf、PingOfDeath、Winnuke、TCPScan、IPOption、TearOfDrop和Targa3。

为了提高IDS统计类攻击类型的检测效率,IDS模块实现了黑白名单功能。通过在会话中统计某IP地址的有效连接个数,可以将该地址加入白名单;当IDS模块检测到Flood攻击或者调用IDS接口的其他模块判断某个地址是攻击源的时候,可以将该地址加入黑名单。IDS模块将会直接丢弃黑名单上的IP报文,并直接放行白名单上的IP报文。

配置攻击防护的具体操作步骤如下。

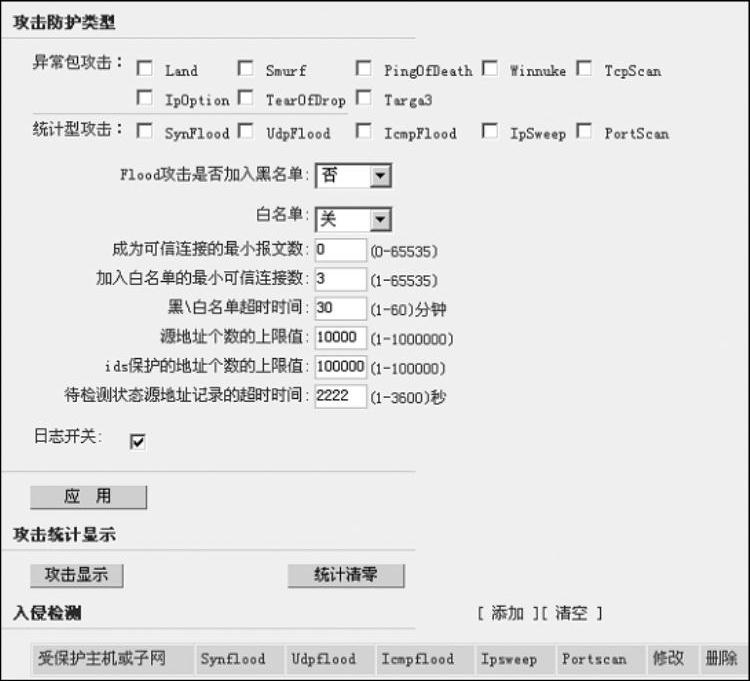

1)选择“入侵防御”→“Anti-DOS”,然后单击“攻击防护”选项卡,如图6-76所示。

图6-76 配置攻击防护

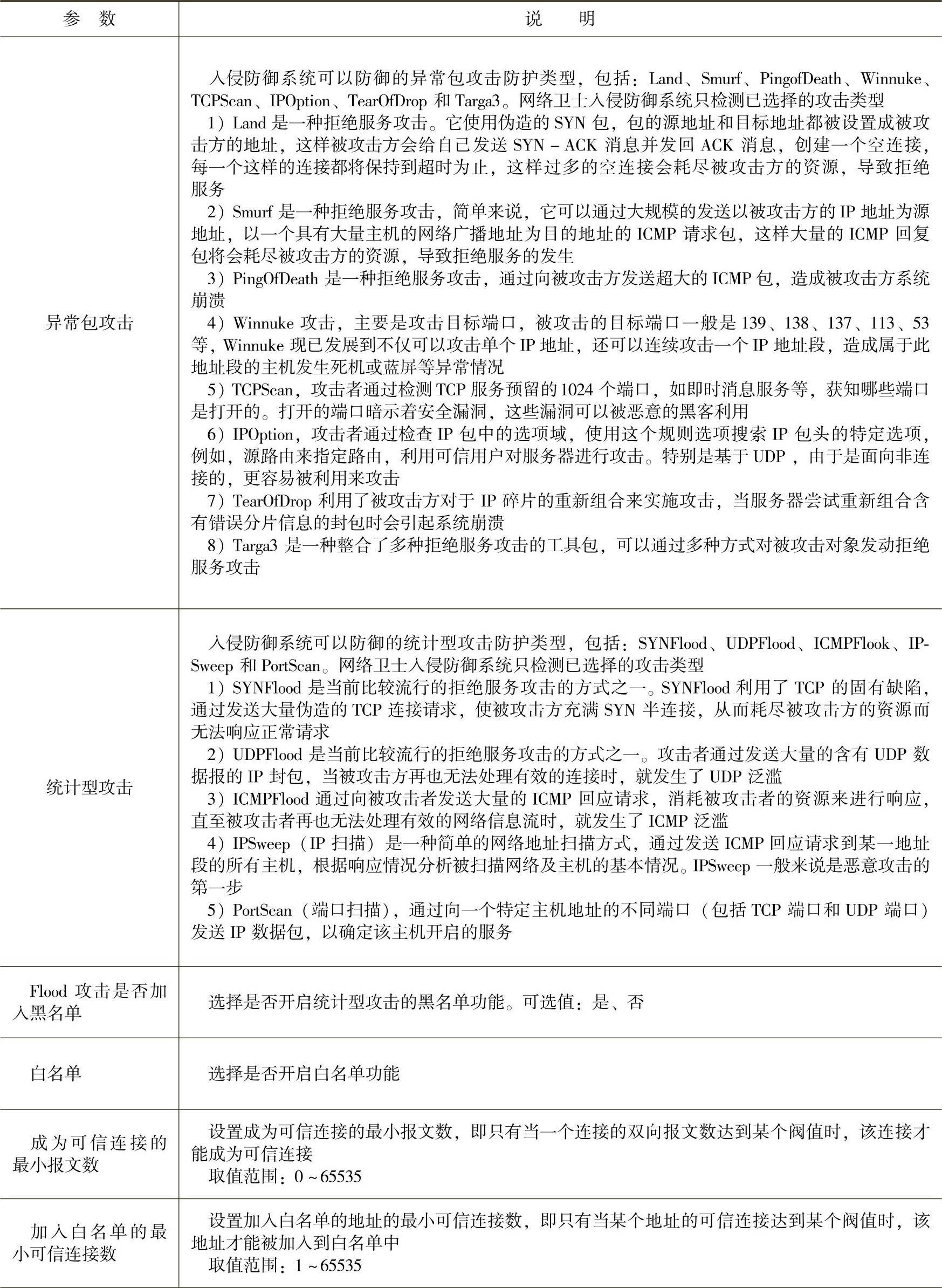

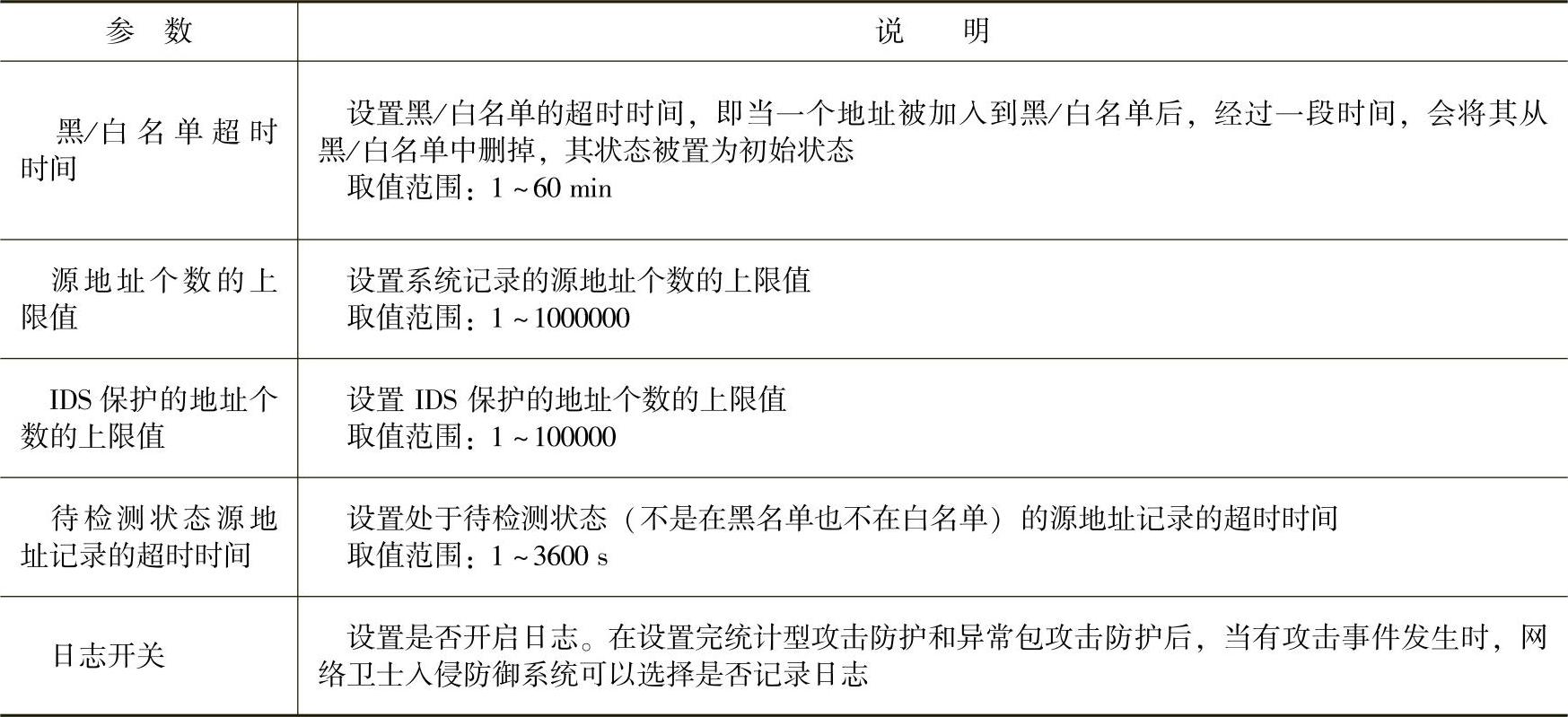

图7-76中有关攻击防护的设置参数及说明,见表6-1。

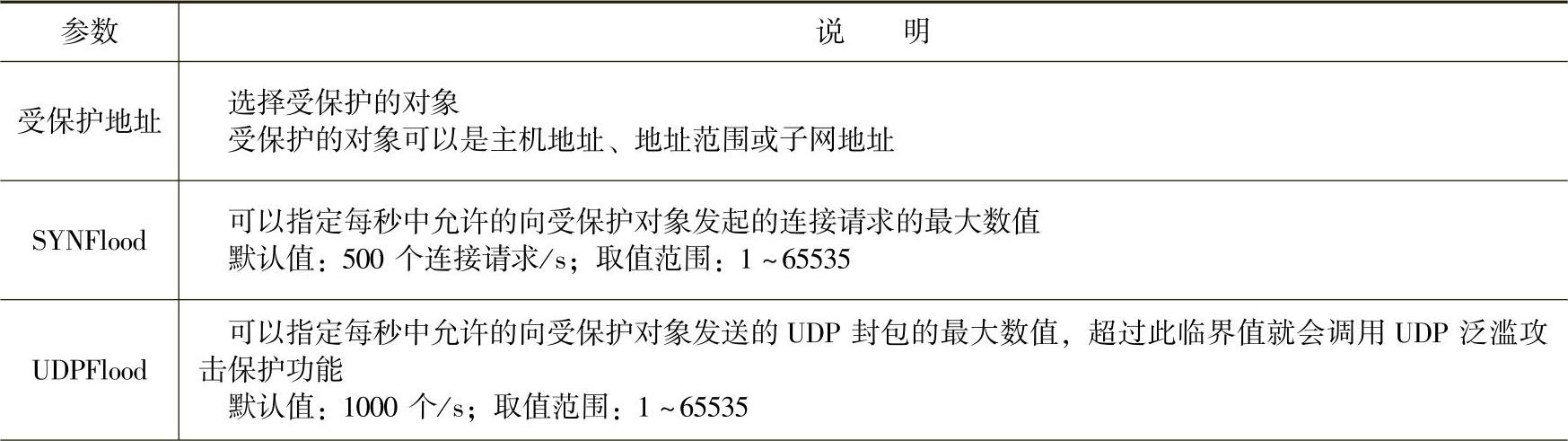

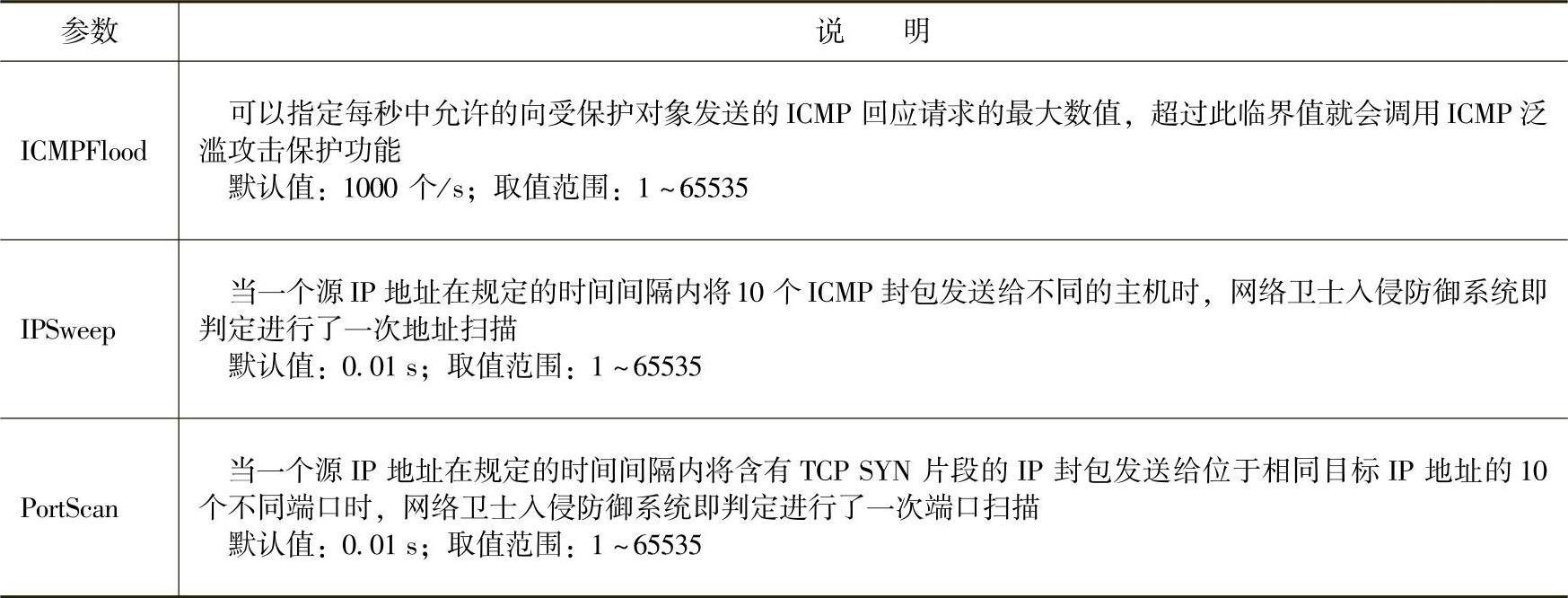

表6-1 攻击防护的设置参数及说明

(续)

2)参数设置完成后,单击“应用”按钮即可。

3)对于统计型攻击,在设置完网络卫士入侵防御系统可以抵御的攻击类型后,还要确定需要保护的对象,即网络卫士入侵防御系统保护的对象。具体操作步骤如下。

①单击“入侵检测”右侧的“添加”按钮,进入受保护对象的“添加/修改配置”界面,如图6-77所示。

图6-77 “添加/修改配置”界面

管理员需为每种统计型攻击方式设置阈值。图6-77中的参数及说明,见表6-2。

表6-2 攻击防护配置参数及说明

(续)

②参数设置完成后,单击“确定”按钮即可。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。