在传统的电子商务、数据通信和网络安全等应用系统中,“信任(Trust)”是个基础性的概念。例如。在传统的基于可信第三方的安全技术中,任何实体都需要对CA(Certificate Authority)具有绝对的信任。这种基于凭证的信任关系类似于社会中的契约和合同,是一种受法律保护的明确约定,是一种基于特定客体(身份证书、数字签名等)的相互承诺。但是这些方法在已经不能适应开放网络越来越明显的动态变化特性,对于网络规模的扩大也难于部署和实施,已经不能适应开放网络的安全需求。

在理想的开放网络环境中,所有的参与者都是合法、诚实、守信的实体,但实际情况是:在目前的开放网络中,缺乏有效的机制提高系统整体的可用性,这非常显著地表现为应用中大量欺诈行为(包括身份欺骗和服务欺诈)的存在以及不可靠的服务质量。在面向大量动态用户的开放网络环境中,如何在对等自治的参与者间建立并维护信任关系,以保证分布式应用的安全运转与良性发展已成为一个基础性的问题,仅仅采用传统安全技术已无法满足上述新兴分布式应用的特点和安全需求。因此,在安全研究中迫切需要引入新的理论和技术处理参与者间的信任。由于良好的信誉,能够为参与者带来优势;而不良信誉却将导致参与者被从应用中排除出去,所以信任系统提供了一种鼓励参与者间合作的控制机制。信任通过鼓励信息交换及对其他成员的影响可以推动问题的解决,具有吸收知识,形成自我认同等作用。由于在满足信任的条件下可以忽略信息的不完全性和不确定性,直接为行为提供内在支持,因此信任还是简化复杂性的有力工具。在上述新兴分布式应用中采用信任系统有助于降低业务的安全风险,促进参与者间的信息交换与合作,推动应用的良性发展。

1.信任管理系统的组成

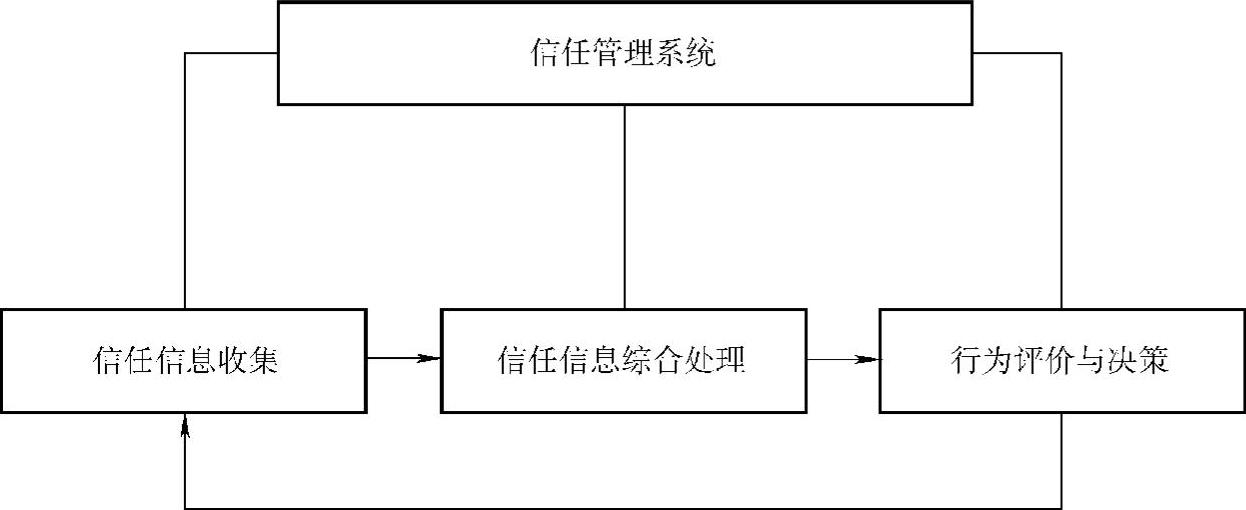

在开放网络环境中一个实际的信任管理系统一般由信任信息收集、信任信息综合处理和行为评价与决策3部分组成,如图3-10所示。

图3-10 信任管理系统的一般组成

(1)信任信息收集。即在每次事务完成后,要对事务的历史及行为评价的结果进行记录。在信息收集步骤主要完成参与网络事务实体的身份识别,收集信任信息来源,并对信息进行处理。考虑到开放网络环境中用户可以随意退出,然后再以新身份登录。这样在信任信息收集过程中就必须面对参与网络中新实体的加入问题。

(2)信任信息综合处理。就是信任管理系统的信任计算引擎(Trust Com-pute Engine,TCE),对信任信息收集过程中收集的信任原始信息进行综合处理,最后给出备选实体的信任信息计算结果。根据计算结果,采用相应的策略选择某一实体作为服务实体进行事务交互。

(3)行为评价与决策。即在每次事务完成后如何对该次事务的结果是否符合双方的预期进行评价,目前关于行为评价方面比较复杂,不同的系统对此处理方法并不一致,其中大部分信任模型采用简单的二项事件(成功或失败)来表示,有的系统则可能采用多级划分。现在在行为评价方面面临的主要困难是行为评价能否自动化、智能化,减少用户的参与(目前很多用户嫌麻烦,而不愿在事务结束后提交对事务的行为评价),只有这样信任模型才能在更大范围、更多领域中得到广泛的应用。在行为评价结束后,一般信任管理系统都会给出相应的应对措施,激励或惩罚,从而可以起到抑制网络中的不良或恶意行为的影响,提高网络整体可靠性的目的。

2.信息过滤在网络信任机制中的应用

在基于推荐的信任机制中,反馈信息的过滤是一个重要的过程,因为反馈信息中不可避免地存在一些无用的、虚假的或者误导性的推荐信息(我们称这些信息为noisy信息),有效剔除noisy信息将大大提高反馈信息融合的准确性和可靠性。(https://www.xing528.com)

参考文献[40]把推荐信任等同于服务信任,但该方法不能有效抑制高信任度的节点提供不诚实的反馈。参考文献[41]提出了一个基于向量相似性度量的方法,对PSM方法进行了改进,能够过滤掉不诚实的反馈信息。参考文献[42]提出了一个加权多数算法WMA,该算法的思想是对不同推荐者的推荐分配不同的权重,根据权重来聚合相应的权重,并根据交互的结果来动态地调整相应权重。这些方法没有考虑复杂的合谋节点联合欺骗的方式,未能有效抑止动态策略性的欺骗行为。

在此基础上,参考文献[43]算法基于节点给出反馈的个体相似性以及所给出反馈的重要性的相似性来过滤不可信反馈。当节点的个体相似性和给出反馈的重要性、相似性都相似时,节点是相似的。这些属于同一群组的节点由相似关系形成了簇,本方法假设属于群组中最大的簇(用足表示,称之为评价簇)的节点提交的信任信息是公正的。

我们定义了两种相似性:

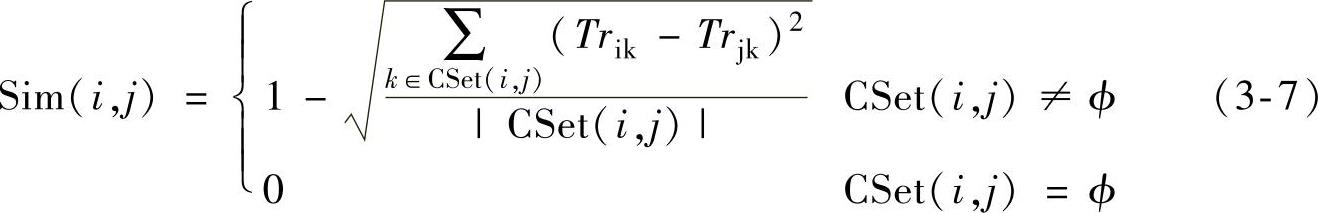

(1)节点i与j的个体相似性:通过节点i与j,对相同节点给出的评价的均方根来评估,如式(3-7)所示:

其中CSet(i,j)指在最近观察窗口,与节点k有交互的节点集Set(i)与Set(j)的交集。如果Sim(i,j)大于预定的门限(此门限是决定节点是否个体相似),节点i与节点j是个体相似的。

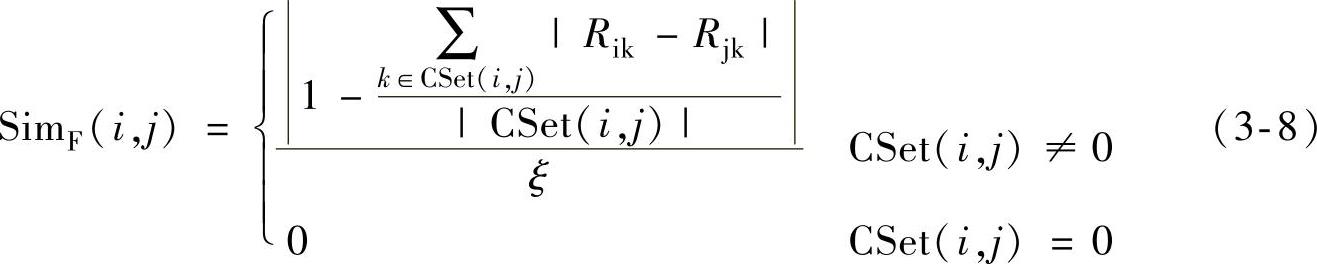

(2)节点i与j所给出反馈重要性的相似性:考虑在恶意节点合谋欺诈且存在伪装的合作节点的攻击下,伪装的合作节点对恶意集团外的其他节点给出公正的评价以增加与其他节点的个体相似性,同时选择性地对其同伙给出很高的评价来夸大其通过的信誉值。节点所给出反馈重要性的相似性通过对相同节点给出的评价的相对重要性的差异来评估,如式(3-8)所示。

其中,Rik与Rjk。分别是节点i和j对节点k的信任评价,CSet(i,j)意义同个体相似性定义,ξ为与k交易过的所有节点对k评价的标准偏差。如果SimF(i,j)>SimHF(i,j),则节点i与节点j所给出的评价具有相似的重要性,其中SimHF(i,j)是判断节点所给出评价的重要性是否相似的门限值。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。