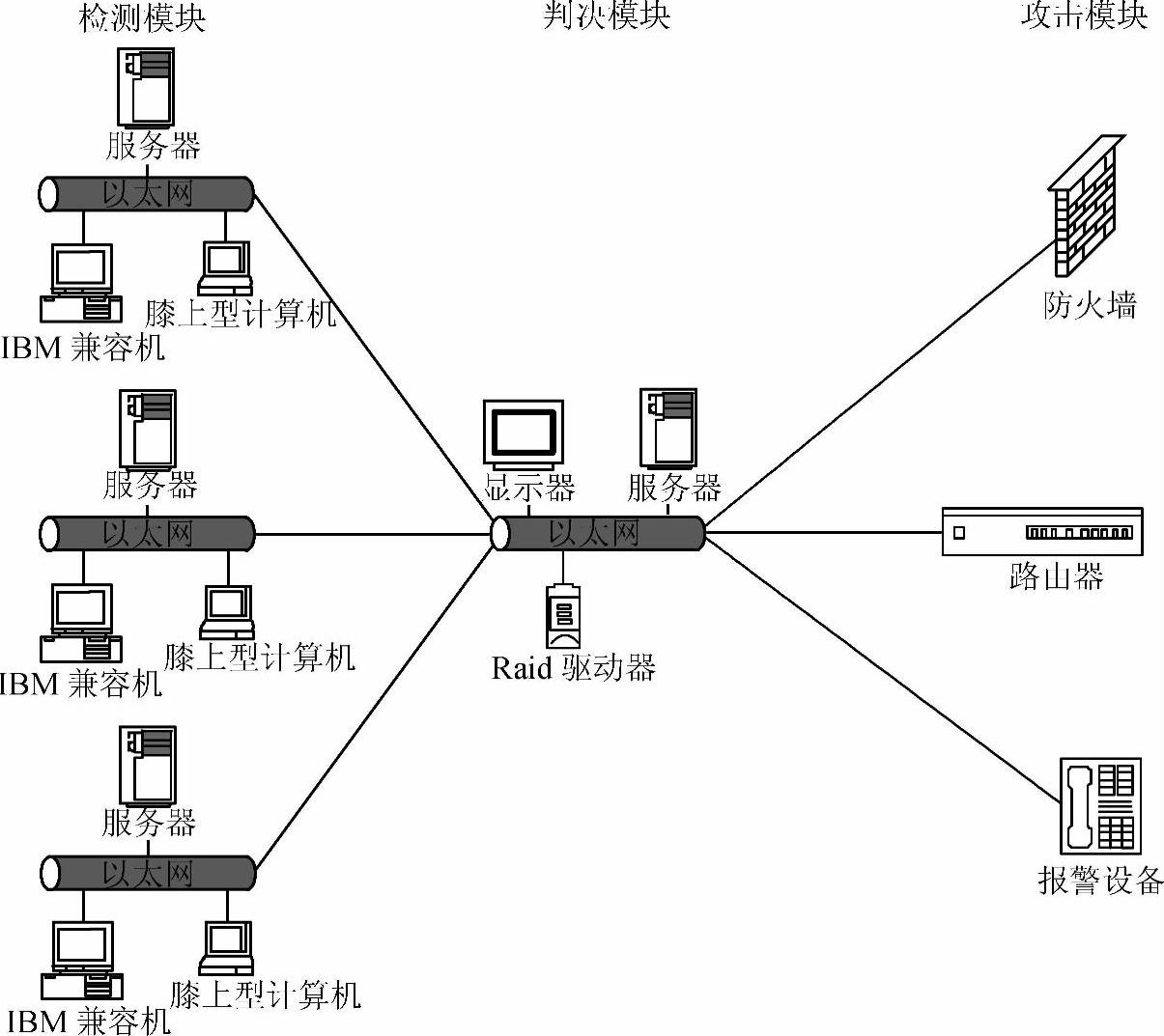

【摘要】:检测模块部署在网络的各个节点,检测数据包中是否含有隐匿信息并将检测结果传送给判决模块。系统提供了通信层的应用程序接口,系统中的三个模块都通过API进行通信。API建立在公开密钥基础上,在通信之前,通信双方进行身份认证和鉴别。API包括管理API、客户端API和服务器端API负责上面格式数据包的创新和解析。掩密通信的检测与攻击技术是目前在国际国内研究的热点,同时也是具有挑战性的研究课题。图4-15 隐匿信息传输及攻击系统结构图

系统体系结构如图4-15所示。包括三个部分:检测模块、判决模块和攻击模块。

检测模块部署在网络的各个节点,检测数据包中是否含有隐匿信息并将检测结果传送给判决模块。判决模块作为整个系统核心部分接受检测模块发送的结果,根据制定的安全策略向攻击模块发出攻击指令。攻击模块包括防火墙、路由器和各种网关设备,它根据攻击指令更改配置,以达到破坏秘密信息或者阻断掩密通信过程的目的。

模块间的通信是以各模块间相互身份认证鉴别为基础。系统提供了通信层的应用程序接口(API),系统中的三个模块都通过API进行通信。API建立在公开密钥基础上,在通信之前,通信双方进行身份认证和鉴别。

API包括管理API、客户端API和服务器端API负责上面格式数据包的创新和解析。服务器端API使用多线程,拥有先进先出(FIFO)排除策略。

任何系统都必须在实际运用中完善和改进,实际网络环境的各种隐匿算法的分析有助于这里所提出系统特征库的完善,另外可以结合人工智能技术使攻击检测系统具有自学能力,并且和其他网络信息安全产品结合设计出动态、智能的掩密通信检测与攻击系统。(https://www.xing528.com)

掩密通信的检测与攻击技术是目前在国际国内研究的热点,同时也是具有挑战性的研究课题。掩密通信检测与攻击的理论还不完善,技术尚未成熟。

图4-15 隐匿信息传输及攻击系统结构图

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。