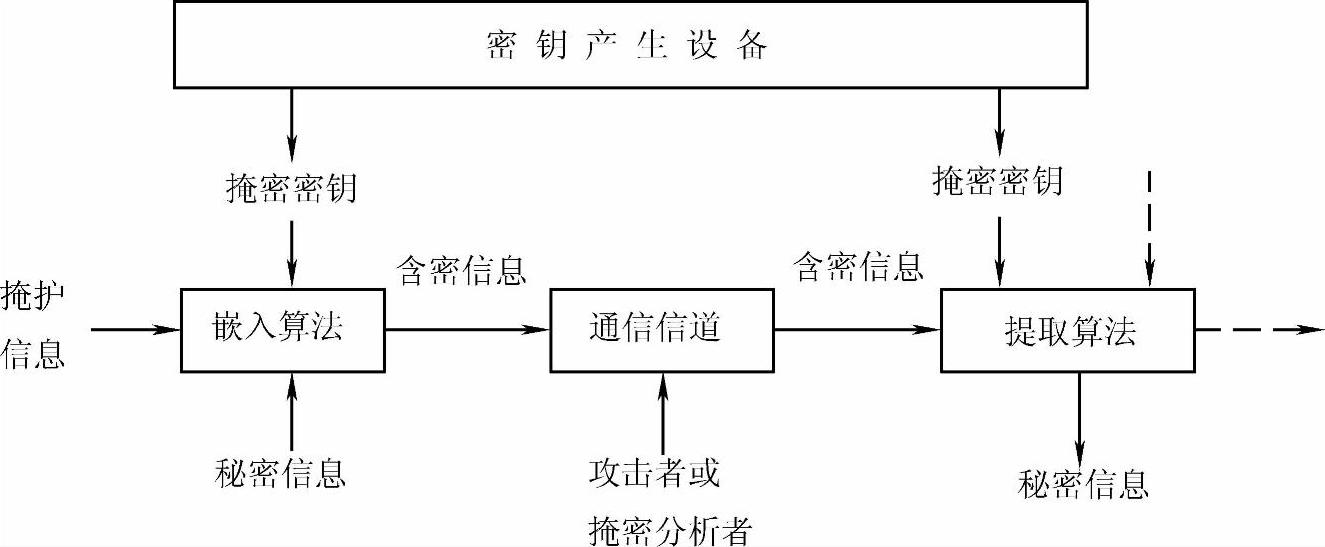

【摘要】:信息隐匿系统的基本模型如图4-1所示。信息隐匿系统作为一个秘密信息的通信系统,其输入和输出都应该是秘密信息,这里没有将秘密信息明显画在输入输出的位置,是为了突出其通信的隐蔽性。图4-1 信息隐匿系统的基本模型图如果第三方已经获得了通信双方之间传输的一组通信信息,他也不可能确定哪一个通信信息包含了秘密信息。这样,信息隐匿的安全性主要取决于有无能力将掩护信息与含密信息区分开来。

信息隐匿系统的基本模型如图4-1所示。信息隐匿系统作为一个秘密信息的通信系统,其输入和输出都应该是秘密信息,这里没有将秘密信息明显画在输入输出的位置,是为了突出其通信的隐蔽性。

理论上讲,在这个模型中掩护信息可以是任何通信信息,如图像、声音或文档。在理想的情况下,人的感知系统是不能区分掩护信息和含密信息的;同时在没有掩护信息的情况下,监视通信过程的攻击者或第三方使用计算机寻找统计特征等手段,也不能确定收到的信息是否含有秘密信息。

图4-1 信息隐匿系统的基本模型图(https://www.xing528.com)

如果第三方已经获得了通信双方之间传输的一组通信信息,他也不可能确定哪一个通信信息包含了秘密信息。这样,信息隐匿的安全性主要取决于有无能力将掩护信息与含密信息区分开来。

加密通信与掩密通信的区别类似于加密术与掩密术的区别,加密通信隐匿通信内容,让攻击者看不懂通信的内容;掩密通信隐匿秘密通信的存在,攻击者看不见有秘密通信发生,因此,有人认为又可称为不可视通信。又如可将秘密信息隐匿于一首优美的乐曲中,通过广播传送,不知道通信的第三方听到的仅是一首乐曲。

在掩密通信中,要注意的是,一个掩护信息不能使用两次,因为攻击者,如果得到两个“版本”,那么他很容易检测到其中的差别并可能重构信息。为了避免偶然的重复使用,发送方和接收方都应毁掉所有在秘密信息传输中已使用过的掩护信息。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。