1.应用需求分析

目前人们越来越离不开网络,无论是人们的工作、学习、生活及娱乐等时时需要网络。在目前小到家庭的多台计算机、一个公司的几十台计算机,大到一个集团的几百台计算机等,都需要组建一个规模不等的局域网络,同时也需要接入互联网,借助于网络进行资产(硬件、软件和数据)的共享、邮件的传送、文件的异地备份等。

在目前的办公网络中,与个人主机一样,同样呈现较为明显的安全问题:局域网内部病毒的传播与破坏、办公网络内部主机的重要数据的泄密或被篡改、网络黑客可能对局域网中的路由器或交换机的设置进行随意修改等。由于局域网用户是由许多个人网络用户组成的,所以个人主机安全防护是办公网络安全防护的一个子集,因此办公网络的安全防护也是网络安全工程师的典型的工作任务和安全技术能力的要求。

办公网络的安全防护是一个动态的复杂过程,它贯穿于信息资产和信息系统的整个生命周期。用户必须按照风险管理的思想,对需要保护的信息资产、可能的威胁和脆弱性进行分析,依据风险分析的结果为办公网络信息系统选择适当的安全措施,妥善应对可能发生的风险。

由于信息系统的脆弱性不可避免,在现实环境中,总要面临各种人为或自然的威胁,存在安全风险也是必然的。所以,所谓的安全信息系统,实际是指信息系统在实施了风险评估并做出风险控制后,残余风险可被接受的信息系统。

2.风险评估

(1)环境分析与资产识别

一个办公网络的用户是由多台个人主机用户通过网络互联而形成的,从而为办公网络的各用户共享网络的各种资源。一般情况下一个办公网络也需要与外网(如Internet)接入,在接入Internet的方式上与家庭个人网络用户不同,大多通过路由器接入外网。

对办公网络的信息资产(保护对象)的抽象分类如表4-1所示。

表4-1 资产分解及描述

(2)威胁识别

对办公网络的信息系统威胁的因素可分为人为因素和环境因素。根据威胁的动机,人为因素又可分为恶意和非恶意两种。环境因素包括自然界不可抗的因素和其他物理因素。威胁作用形式可以是对办公网络的信息系统直接或间接的攻击,在机密性、完整性或可用性等方面造成损害;也可能是偶发的、或蓄意的事件。

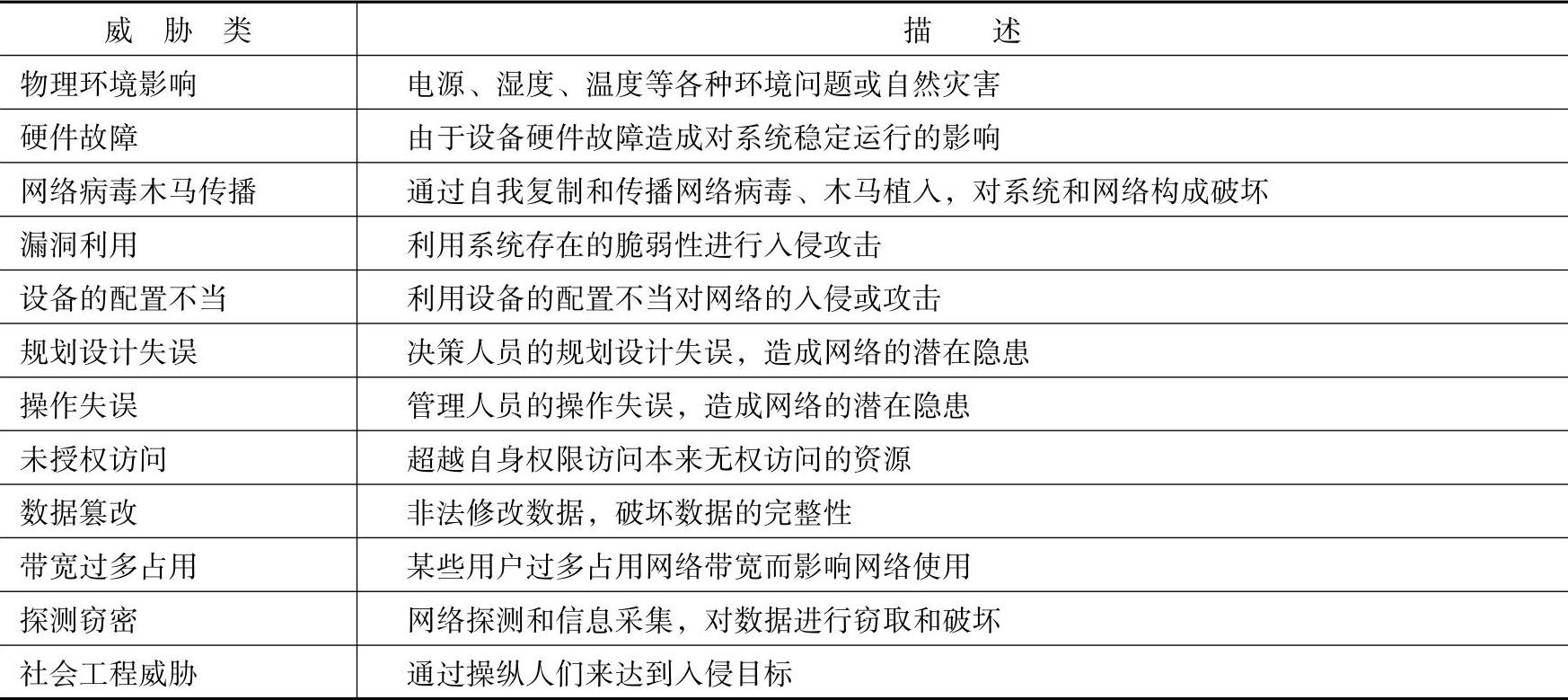

考虑办公网络的信息系统威胁的来源,根据其表现形式可将针对个人信息系统的威胁进行分类,如表4-2所示。

表4-2 各种威胁及其描述

(3)脆弱性识别

脆弱性是资产本身存在的,如果没有被相应的威胁利用,单纯的脆弱性本身不会对资产造成损害。而且如果系统足够强健,严重的威胁也不会导致安全事件发生,并造成损失,即威胁总是要利用资产的脆弱性才可能造成危害。

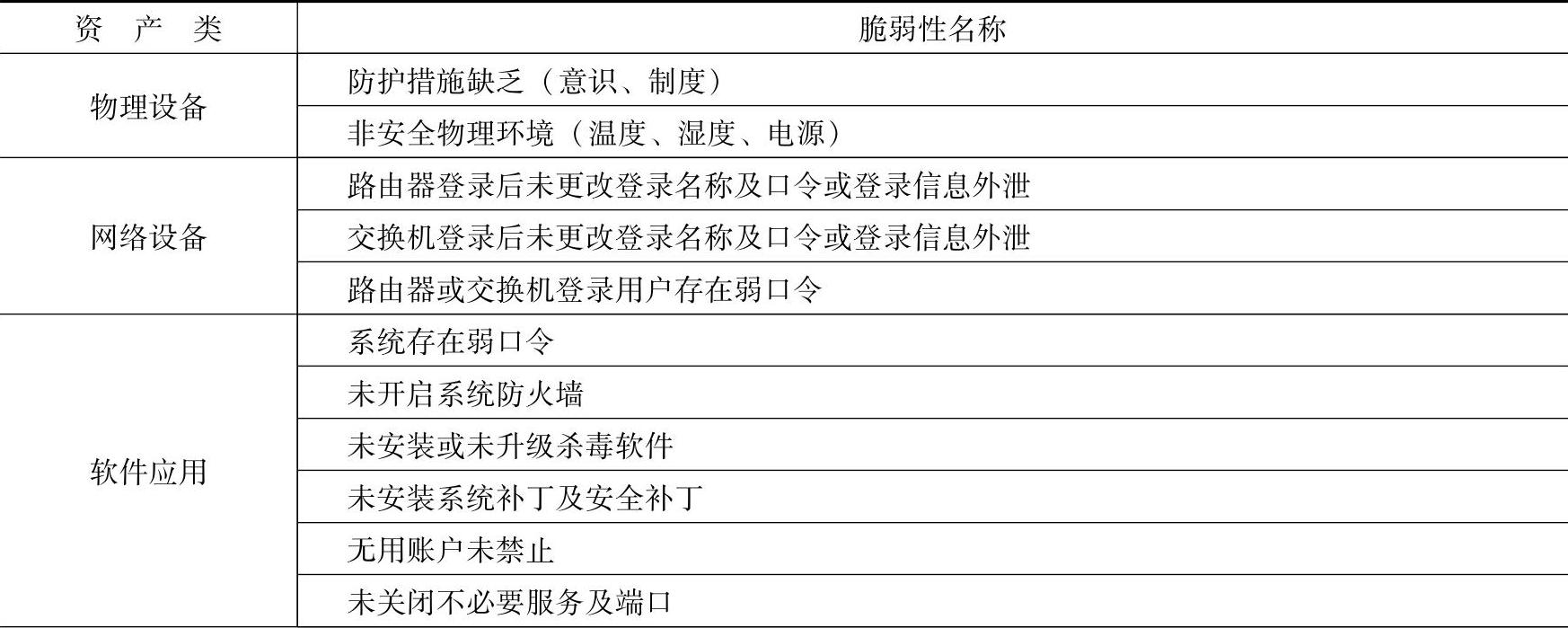

根据办公网络的信息系统应用的一般情况,资产与系统脆弱性对应关系如表4-3所示。

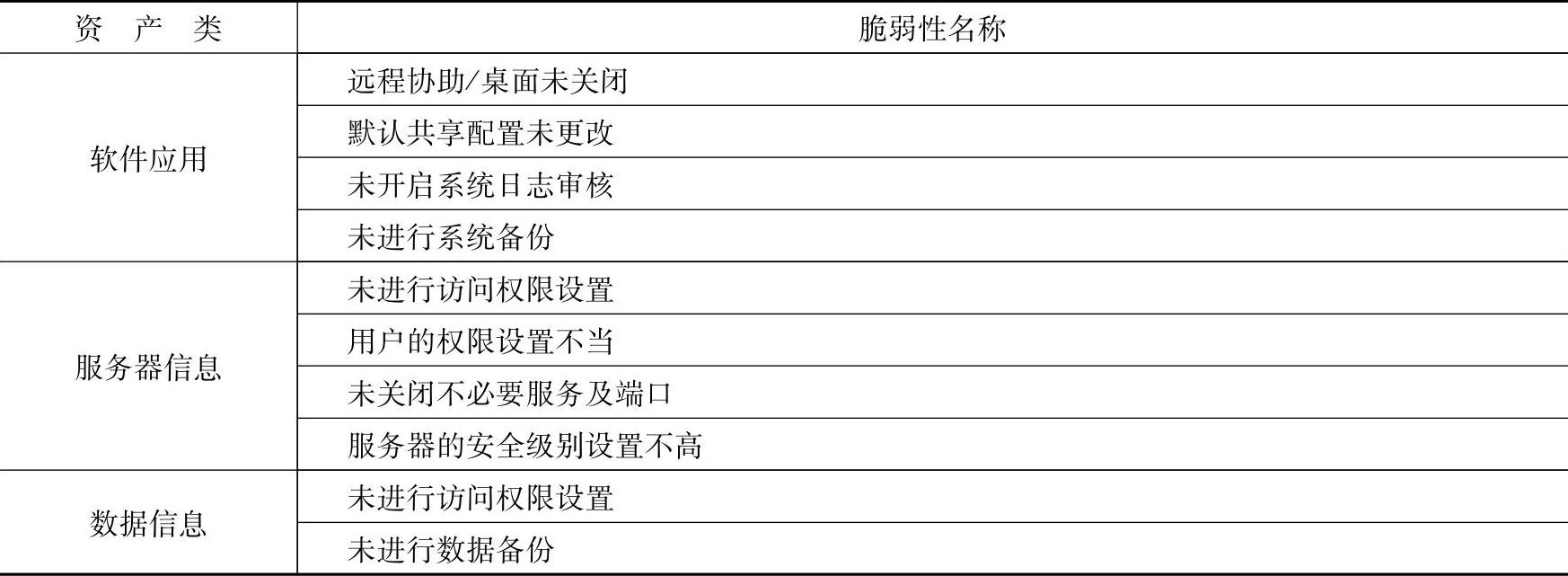

表4-3 资产脆弱性

(续)

资产的脆弱性具有隐蔽性,有些脆弱性只有在一定条件和环境下才能显现,这是脆弱性识别中最为困难的部分。(https://www.xing528.com)

不正确的、起不到应有作用的或没有正确实施的安全措施本身就可能是一个弱点。

(4)风险分析

风险分析涉及资产、威胁、脆弱性三个基本要素。每个要素有各自的属性,资产的属性是资产价值;威胁的属性可以是威胁主体、影响对象、出现频率、动机等;脆弱性的属性是资产弱点的严重程度。

风险分析的原理如图4-1所示。

图4-1 风险分析原理图

在完成了资产识别、威胁识别、脆弱性识别,以及对已有安全措施确认后,需要采用适当的方法与工具确定威胁利用脆弱性导致安全事件发生的可能性。

对信息系统而言,存在风险并不意味着不安全,只要风险控制在可接受的范围内,就可以达到系统稳定运行的目的。

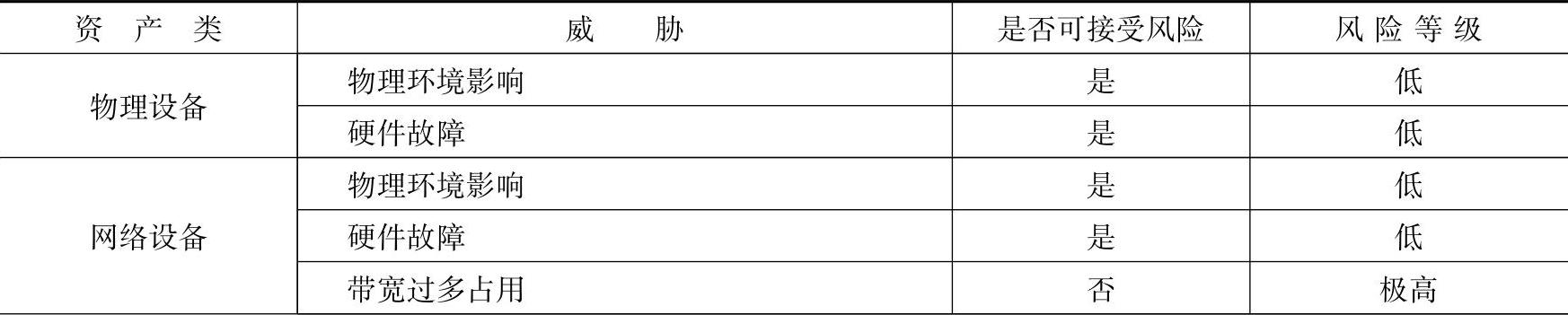

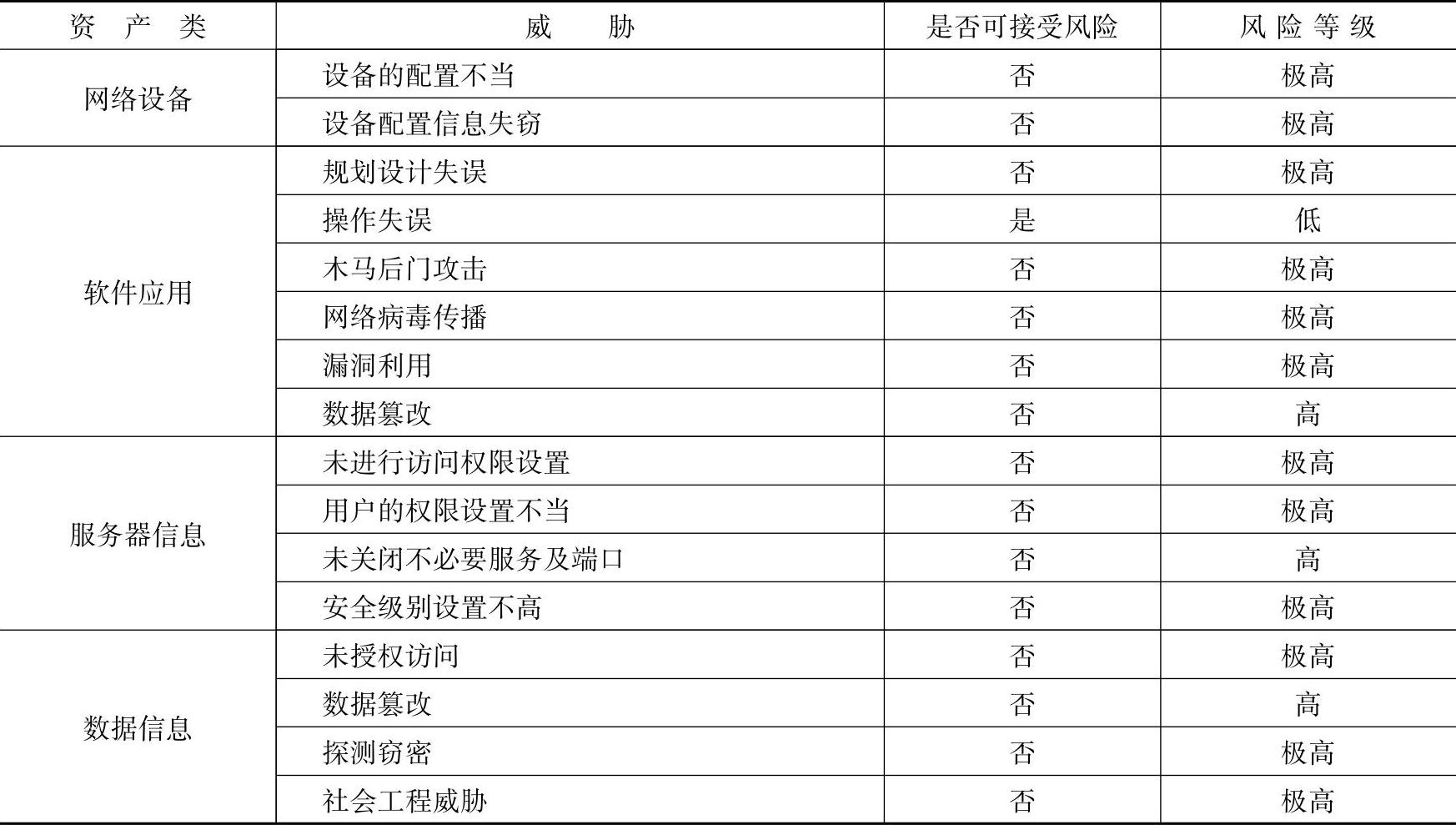

办公信息系统的风险分析结果由表4-4所列出。

表4-4 风险分析

(续)

3.安全防护策略设计

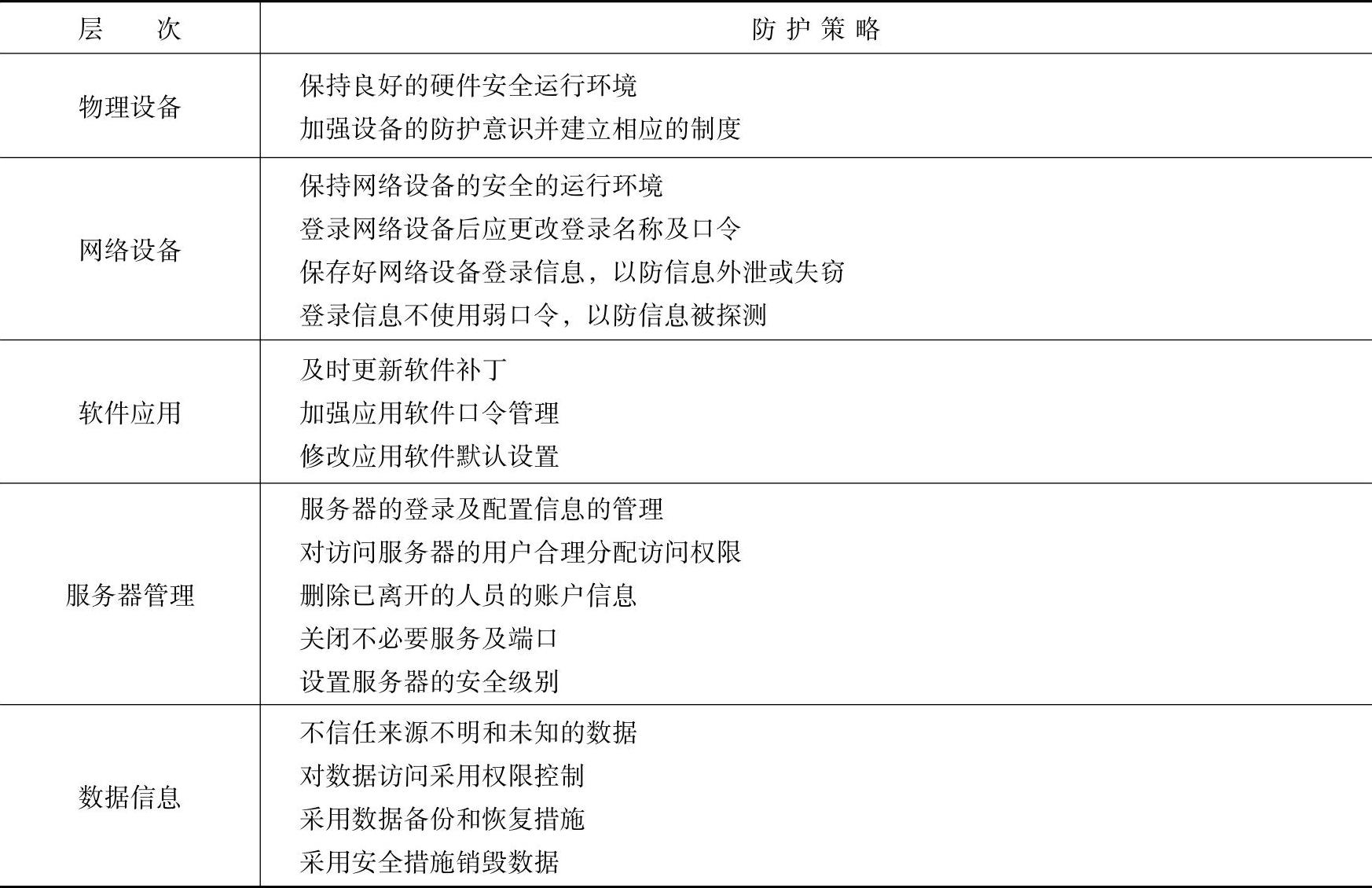

根据办公网络信息系统的风险评估结果,办公网络的安全防护策略应从以下几个方面考虑,如表4-5所示。

表4-5 防护策略层次设计

办公网络的信息系统的生命周期与个人信息系统一样,同样也包含规划、设计、实施、运行维护和废弃等五个主要阶段,由于各个阶段系统安全需求不同,安全策略的制订和实施是一个动态的延续过程。

安全防护策略可能涉及系统资产的多个层面,并且系统资产的安全防护通常涉及多条策略,考虑到系统生命周期各个阶段的不同安全需求,在策略实施的过程中会采用任务或项目的方式有计划地进行。办公网络的信息系统的安全防护策略实施可以划分为以下几个任务:

●办公网络安全规划部署。

●办公网络应用安全。

●办公网络安全检测。

●办公网络安全维护。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。