1.任务1:熟悉Sniffer Pro工具的使用

1)启动Sniffer pro软件后可以看到它的主界面,如图1-20所示。启动的时候有时需要选择相应的网卡(adapter),选好后即可启动软件。

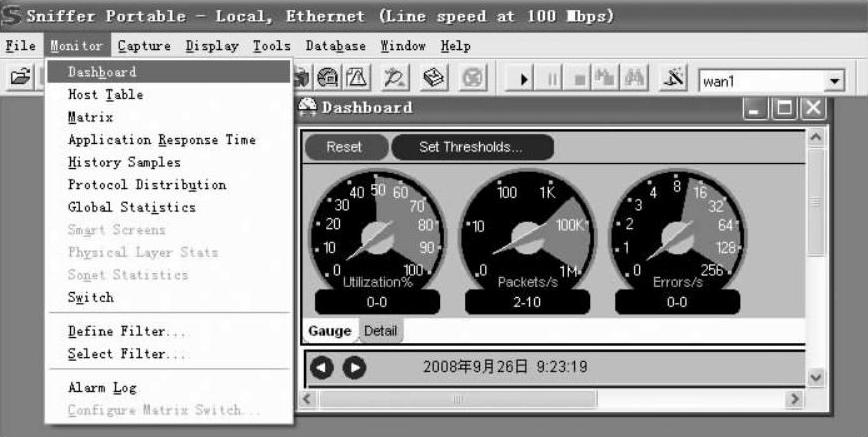

2)在菜单中选择“Monitor”→“Dashboard”命令,进入网络监视面板,如图1-21所示。Dashboard可以监控网络的利用率、流量及错误报文等内容。

图1-20 Sniffer pro软件的主界面

图1-21 网络监视面板Dashboard

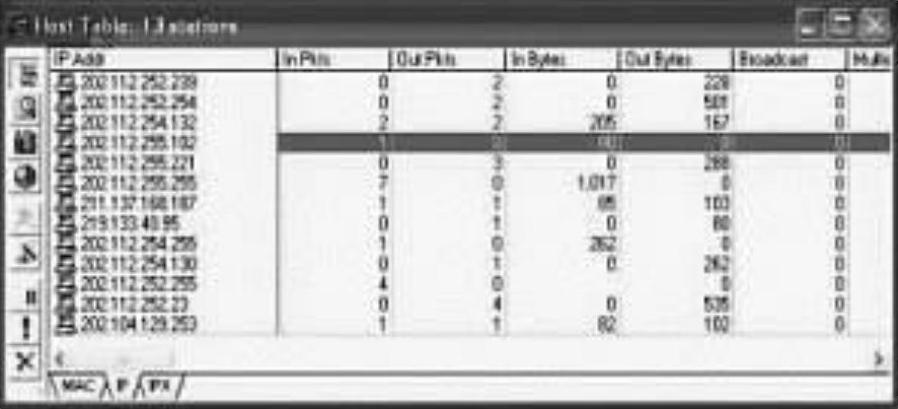

3)在菜单中选择“Monitor”→“Host Table”命令,进入主机表。从Host Table可以直观地看出连接的主机,如图1-22所示,显示方式为IP。

2.任务2:捕获HTTP数据包并分析

1)假设A主机监视B主机的活动,首先A主机要知道B主机的IP地址,B主机可以在命令符提示下输入“ipconfig”查询自己的IP地址并通知A主机。

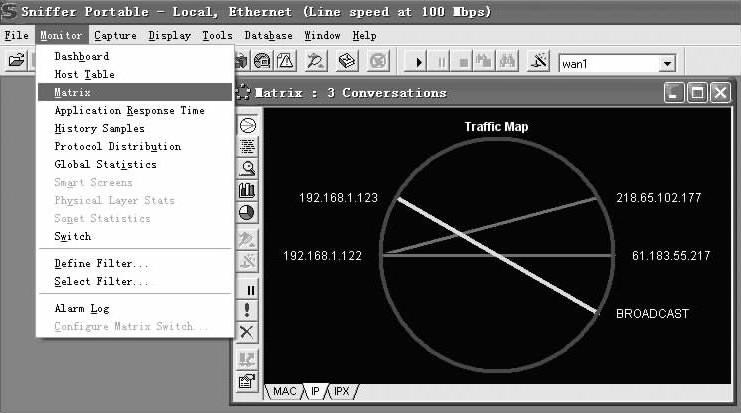

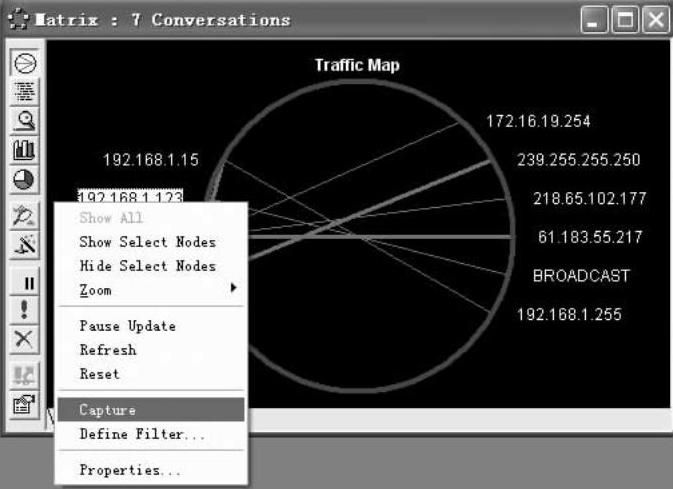

2)选中Monitor菜单下的Matrix或直接单击网络性能监视快捷键,此时可以看到网络中的Traffic Map视图,如图1-23所示。用户可以单击左下角的MAC、IP或IPX使Traffic Map视图显示相应主机的MAC、IP或IPX地址,图1-23显示的是IP地址,每条连线表明两台主机间的通信。

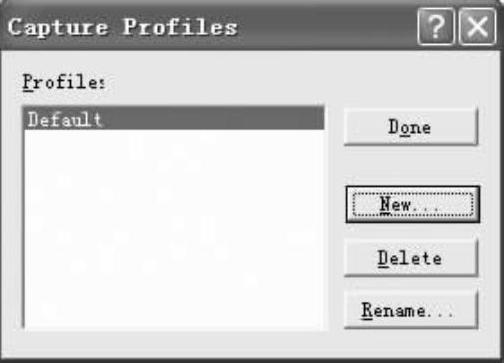

3)单击菜单中的“Capture”→“Define Filter”,单击其中的Address页面,单击“Pro-files”按钮,创建新的配置文件,在“Capture Profiles”对话框中,单击“New”按钮,如图1-24所示。

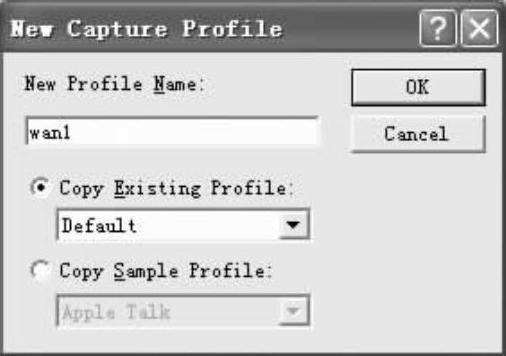

4)在“New Capture Profiles”对话框中,输入新配置文件名,单击“OK”按钮,如图1-25所示。

图1-22 从Host Table可以见到连接的主机

图1-23 网络中的Traffic Map视图

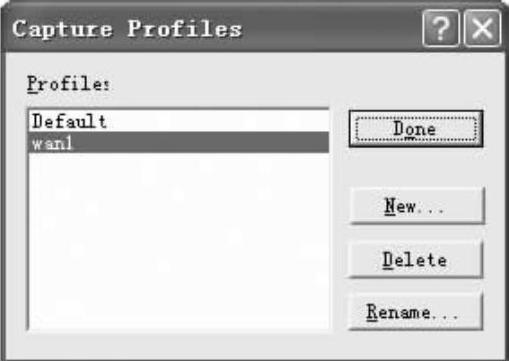

5)在返回的“Capture Profiles”对话框中,选择新配置文件,然后单击“Done”按钮,如图1-26所示。

图1-24 创建新的配置文件

图1-25 输入新配置文件名

图1-26 完成配置文件创建

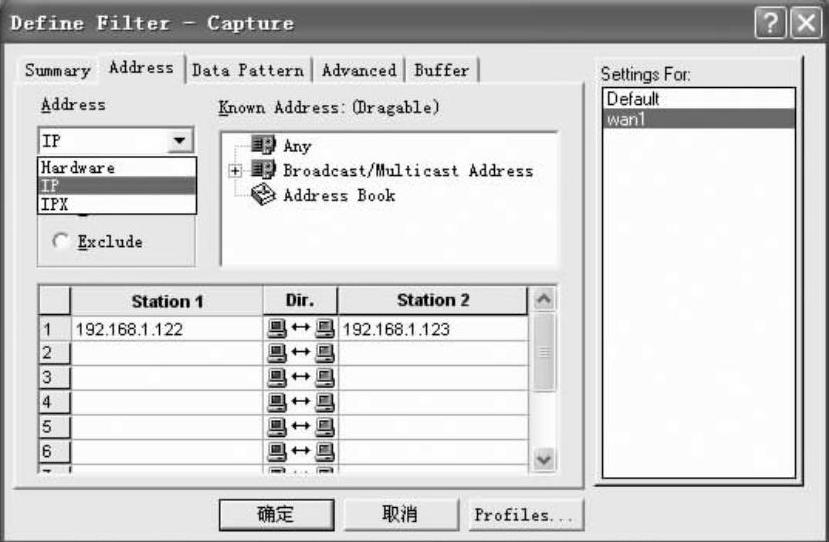

6)在“Define Filter-Capture”页面中选择“Address”标题,单击Station l字段,输入本机的IP地址;单击Station 2字段,输入合作伙伴的IP地址。将Address Type字段的值由Hardware改为IP,如图1-27所示。

7)在“Define Filter-Capture”页面中单击“Advanced”标签,再选中“IP”→“TCP”→“HTTP”,如图1-28所示,然后单击“确定”按钮。(https://www.xing528.com)

图1-27 Address页面

图1-28 Advanced页面

8)回到Traffic Map视图中,用鼠标选中要捕捉的B主机IP地址,选中后IP地址以白底高亮显示。此时,单击鼠标右键,选中“Capture”或者单击捕获报文快捷键中的开始按钮,Sniffer则开始捕捉指定IP地址的主机的有关FTP的数据包,如图1-29所示。

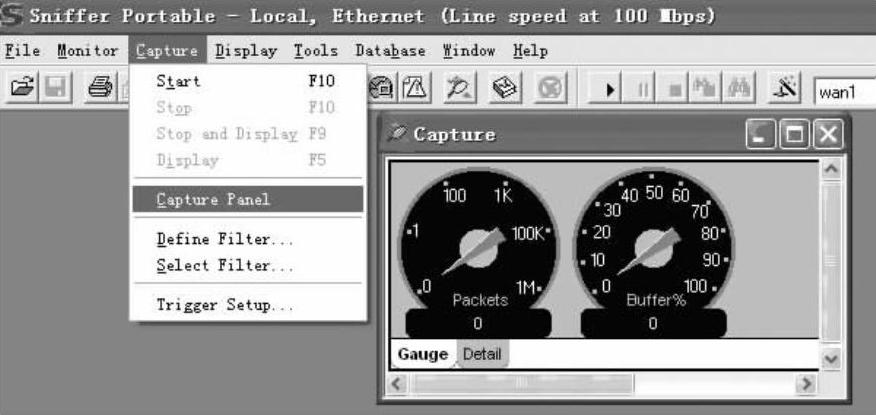

9)单击“Start”开始捕捉,然后单击工具栏中的“Capture Panel”命令,如图1-30所示,看到捉包的情况,图1-30中显示出Packet的数量。

图1-29 开始捕捉

图1-30 显示出Packet的数量

10)B主机登录一个Web服务器(网站),并输入自己的邮箱地址和密码。

11)此时,从Capture Panel中看到捕获数据包已达到一定数量,单击“Stop and Dis-play”按钮,停止抓包,如图1-31所示。

图1-31 停止抓包

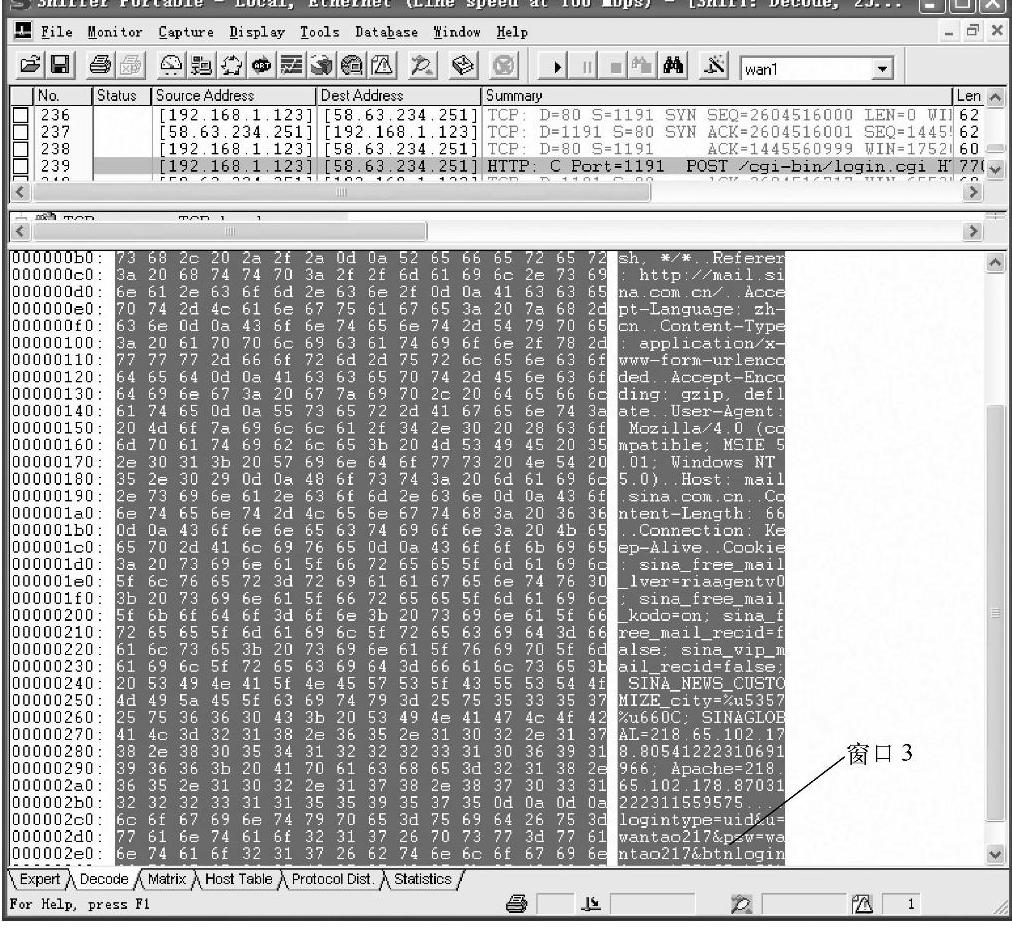

12)停止抓包后,单击窗口左下角的“Decode”选项,窗中会显示所捕捉的数据,并分析捕获的数据包,如图1-32所示。

图1-32 分析捕获的数据包

从捕获的包中,可以发现大量有用信息。过滤后抓包,还是有很多信息包。

在捕获报文窗口中看出数据包236是TCP连接,D=80,S=1191,Dest Address=58.63.234.251,表明目的端口是80,主机端口是1191,说明连接的是IP地址为58.63.234.251的HTTP服务器(HTTP服务器占用80端口)。

图1-33 TCP连接过程中的三次握手

窗口1中捕获的数据包236、237、238显示了TCP连接过程中的三次握手,如图1-33所示。

数据包236显示主机向服务器发出了HTTP连接请求。数据中包含SYN(SYN=2604516000),数据包237是服务器向主机发送的数据。数据中对刚才主机发送的包进行了确认(ACK=2604516001),并表明自己的ISN=1445560998,此时,TCP连接已经完成了两次握手。数据包238显示了第三次握手,从而完成了TCP连接,此包中,主机对服务器发出的数据包进行了确认(ACK=1445560999),这表明整个建立过程没有数据包丢失,连接成功。

从窗口2分析TCP包头结构,在窗口2中选中一项,在窗口3(十六进制内容)中都会有相应的数据与之对应,每一字段都会与TCP包头结构一致。

图1-32中窗口1深色的那个数据包239,大多数信息就在这个包中;图1-32中窗口3数据显示B主机浏览的是新浪网站邮箱,在窗口3的低端,可以看到这样的信息&u=want-ao217&psw=wantao217,这就表明B主机在新浪网站上曾经输入过用户名wantao217和密码wantao217,说明了HTTP中的数据是以明文形式传输的。由实验可以看出,Sniffer可以探查出局域网内用户名和密码之类敏感的数据,在捕获的数据包中可以分析到被监听主机的任何行为。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。