自电子商务开展以来,信息安全问题就引起了全社会的关注,电子商务安全的研究也成为焦点。近年来,在电子商务安全研究方面,可以概括为电子商务安全体系结构、电子商务安全技术、电子商务信用、电子商务安全管理、电子商务安全法律法规等几个方面。本节主要介绍电子商务中的信息安全技术。

在网络通信中,主要的安全防护措施称为安全业务,其中包括以下5种通用的安全业务。

●认证业务:提供某个实体的身份保证或信息来源的确认。

●访问控制业务:保护资源以防止被非法使用和操纵。

●保密业务:保护信息不被泄露或暴露给非授权的实体。

●数据完整性业务:保护数据以防止未经授权的增删、修改或替换。

●不可否认业务:防止参与某次通信交换的一方事后否认本次交换曾经发生过。

在具体环境下,根据安全策略,决定采用哪些安全业务。具体的安全业务可以分为以下几种。

(1)连接访问控制

接入控制是第一道防线,以阻止非授权用户建立连接,并阻止所有消息从非授权源到达目的地。

(2)对等实体认证

对等实体认证是与应用到应用的安全登录等效的,允许一方对另一方运用密码技术实行强制认证,成为抵御入侵的第二道防线。对等实体认证是在联盟建立的过程中实施的。

(3)数据来源认证

授权方成功建立安全关联后,入侵者可能进行“劫持”(Hijack),其手段就是在有关通信的任一方中插入自己的消息。数据来源认证通过确认接收的消息确定来自于发送方,从而阻止这种攻击,它可以用在所有关联过程的消息交换中。

(4)完整性

数据来源认证保证了所接收的消息来自于正确的发送方,但是,不能保证在消息的传送过程中没有被篡改过。而入侵者可能通过物理接入传送线路,阅读每一条消息,并修改部分或全部消息。尽管这种入侵不能够随意在关联过程中插入假消息,但是对常规消息的修改可能会造成很大的破坏机会。完整性服务能够检测这种故意的修改,同时也自动提供数据来源认证。完整性服务有以下3种形式。

●部分域完整性:在某些情况下,只有关键的域需要完整性保护。

●整体消息的完整性:允许接收者检测消息是否发生过任何改动。

●会话完整性:如果入侵者没有篡改消息,但通过伪造一个有效的消息,同样可能引起破坏。入侵者通过延迟发送消息、删除消息、改变消息的顺序、重放一个有效的消息、重路由一个有效的消息到非指定的目的地、错误路由一个有效的消息到一个错误的目的地。会话完整性服务能够检测这些类型的攻击。

(5)机密性

前面所讨论的安全服务是针对主动入侵的,而入侵者可能只是被动入侵,如在传送过程中阅读消息而不修改消息,以获得一些机密信息。机密性服务就是针对这种入侵者的。虽然机密性可以防止非授权信息泄露,但是并不能自动保护消息修改。一般地,当一个消息进行机密性保护时,入侵者不能改变其内容,但是入侵者可能引起部分域的修改,而接收方却不能检测出来。类似于完整性,机密性也有以下不同的形式。

1)部分域的机密性:只对所选择的部分域提供机密性服务。部分域的机密性用于以下几种情况。

●只有少量域需要机密性保护,只加密选择的这些域。

●虽然一些域需要加密保护,但重要的是非授权用户能够读其他域的机密信息。

●消息包含几个机密字段,不同的用户允许读不同的字段。在这种情况下,不同的字段可能用不同的密钥加密,也可能使用不同的算法。(https://www.xing528.com)

●当整体消息加密不可用时,可以采用部分域加密。

2)整体消息加密:保护全部消息的机密性,用于以下几种情形。

●整体消息的机密性很重要时。

●虽然仅有部分消息要求机密性,但是整体消息加密比部分消息加密容易实现。

●虽然只有部分消息需要机密性,但是部分域的机密性不可用。

3)业务流的机密性。在有些情况下,让入侵者不能意识到一些节点之间的消息流,只能意识到消息的长度和数量。特别是在有关的军事应用中,而不要求网络管理应用的情况下。

(6)不可否认(Non-Repudiation)

不可否认用于防止实体否认曾经发送过或接收过的消息,主要用于合法性保护。

●来源的不可否认性:给消息的接收者提供不能反驳的证明,并可由中立的第三方验证消息的来源。来源的不可否认性自动提供数据完整性服务。虽然完整性可给接收者证明消息来自于声称的来源并且没有任何改变,但来源的不可否认是将这样的证据提供给第三方。特别指出的是,证明消息不能够由接收者伪造,这在电子商务中是非常重要的。

●收据的不可否认性:收据的不可否认性给发送者提供不可反驳的证据,并可由中立的第三方来验证。通常,还能够证明消息在特定的日期和时间被接收。

(7)访问控制

在网络层,访问控制保证只有授权方才能与无线网络服务器建立会话。在应用层,访问控制保证只有授权实体才能与网络建立关联,访问系统资源。同时,访问控制也使一个合法用户具有有限的访问特定资源的权限。

(8)安全报警

每个系统的基本安全需求是不论什么时候怀疑有打破安全的企图,都能够报警。

(9)安全性审计

一些入侵是大规模的,其破坏结果是可见的:可能会破坏部分或全部网络,或者删除所有账单记录。另一些攻击更“阴险”:入侵者不做任何改变就可能获得机密数据;或者做一些小的配置改变以增加其可用的带宽,而不对整个网络的性能造成大的影响;或者入侵者能够适当减少其在账单中的记录。当这种攻击成功后,其影响不会立刻引起注意。然而通过分析一段时间的交易数据,从多个来源,入侵者的影响可能会显示出来。如果保存了足够多的记录,就有可能检测出入侵,同时确定入侵者。安全性审计就是用来捕获这种与安全有关的信息的。

安全性审计记录所有安全报警通知和触发报警的事件。通常,还记录无害事件,如建立关联的企图和以一些不希望的模式访问某特定类型的数据。

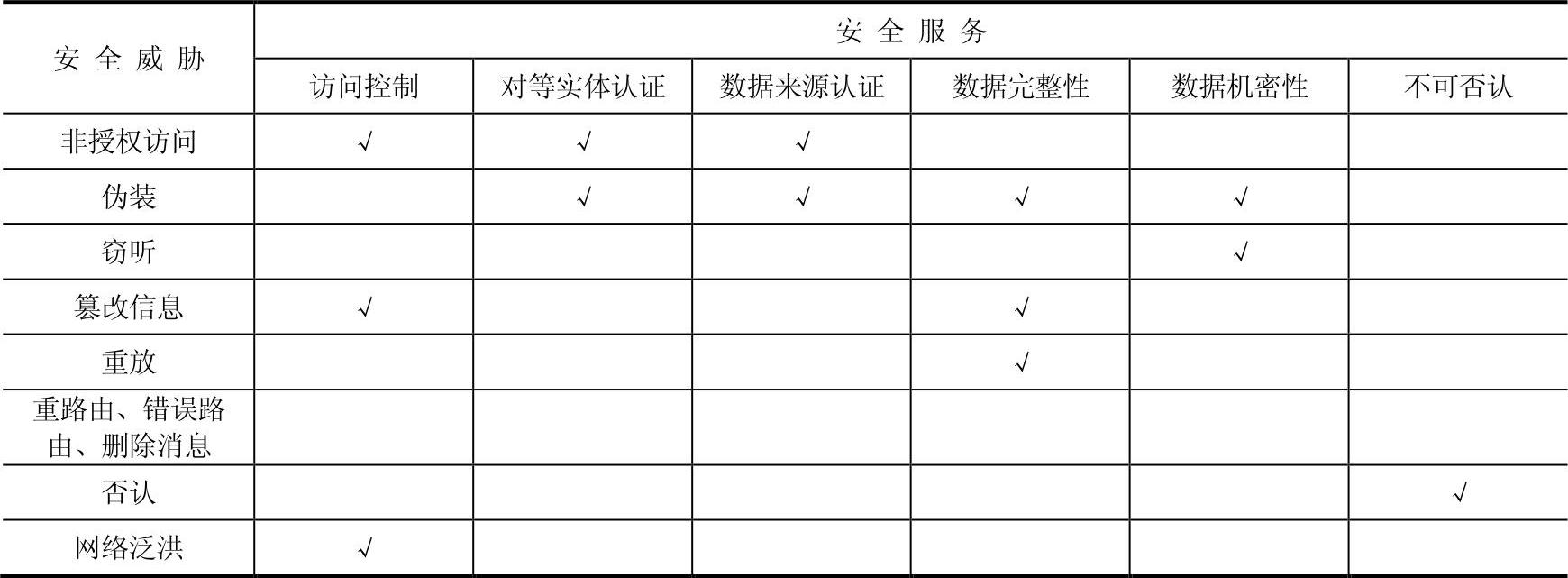

表1-2列出了各种可能的安全威胁与能够阻止这些安全威胁的安全服务,其中没有包括安全报警和安全性审计服务,因为这两种服务是用来检测而不是阻止攻击的。表1-2中所列的网络安全威胁能够映射到一组可能由此引起的结果。

表1-3合并表1-1和表1-2,给出与可能的安全风险相对应的安全服务。

表1-2 与安全威胁相对应的安全服务

表1-3 与安全风险相对应的安全服务

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。