常用的入侵检测系统是基于签名的IDS和启发式IDS。基于签名(Signature-Based)的IDS实现简单的模式匹配,并报告与已知攻击类型的模式匹配情况。启发式(Heuristic)IDS(又称基于异常的IDS)建立一个可接受行为模型,并对该模型的出错情况做上标记。在以后使用时,管理员可以将带标记的行为作为可接受的行为,以便启发式IDS把以前未分类的行为作为可接受的行为进行处理。

入侵检测设备可以是基于网络的或者是基于主机的。基于网络(Network-Based)的IDS是附加在网络上的一台单独的设备,监视经过该网络的通信量。基于主机(Host-Based)的IDS运行在单个工作站、客户端或主机上,用于保护相应设备。

1.基于标记的入侵检测

对一种已知的攻击类型做简单的标记可描述以下情况:一系列的TCP SYN包被连续发往许多不同的端口,而且有时彼此很接近,这是端口扫描时会发生的情况。IDS可能不会发现第一个SYN包(如发往80端口)中有什么异常情况,然后另一个到25端口的包(从相同的源地址发来的)也是如此。但是,随着越来越多的端口收到SYN包,尤其在一些没有开放的端口也收到了SYN包,这种模式反映了可能有人在进行端口扫描。同样,如果收到数据长度为65535 B的ICMP包,表明某些协议栈的实现出现了故障,这样的包就是一种需要观察的模式。

基于标记的检测中存在的问题就是标记本身。攻击者会对一种基本的攻击方式加以修改,使之与这种攻击的已知标记不匹配。例如,攻击者可以把小写字母转换为大写字母,或者把符号(如空格)转换为其等价的字符代码%20。这样,为了识别%20与空格匹配,IDS必须对数据流的规范形式进行必要的处理。攻击者也可能插入一些IDS会看到的、格式错误的包,故意引起模式不匹配,协议处理栈会因为其格式不对而丢弃这些包。这些变化都可以被IDS检测到,只是更多的标记要求IDS做更多的附加工作,这会降低系统的性能。

当然,基于标记的IDS因为标记还没有安装在数据库而不能检测一种新的攻击。在每种类型的攻击刚开始时,由于是一种新模式,IDS是无法对这类攻击发出警告的。

基于标记的IDS趋向于使用统计分析方法,通过使用统计工具可得到关键指标的测量样本(如外部活动总量、活动进程数和事务数等),也可决定收集测量数据是否适合预先确定攻击标记。

理想的标记应该匹配每一种攻击实例,匹配攻击的微妙变化,而不会匹配不是攻击部分的通信量。然而,这个目标遥不可及。

2.启发式入侵检测

由于标记受到特定的、已知的攻击模式的限制,使得另一种形式的入侵检测有了用武之地。启发式入侵检测寻找的是异常的举动,而不是寻求匹配。其初期工作是关注个人的行为,试图发现有助于理解正常和异常行为的个人特征。例如,某个用户可能总是以阅读电子邮件开始一天的工作,使用文字处理器编写大量的文档,偶尔备份一下文件。该用户看起来很少使用管理员的系统功能。如果这个人试图访问敏感的系统管理功能,这一新的行为可能暗示着其他人正在以该用户的身份活动。

使用有安全隐患的系统时,它开始是“干净的”,没有被入侵,后来则变“脏”了,完全处于危险之中。在系统从“干净”变“脏”的过程中,没有使用行为跟踪点,系统很可能是在开始时,只稍微有点“脏”事件发生,甚至是偶然的,然后,随着“脏”事件逐渐增加,系统逐渐陷入更深的危险之中。这些事件中的任何一个可能被接受,如果只累积计算,这些事件发生的顺序、速度可能就是一种信号,它表明有不能被接受的事件发生了。入侵检测系统的推理引擎可以持续分析系统,当系统“脏”事件超过了阈值后,就发出警告。

推理引擎有两种工作方式。一种是称为基于状态的入侵检测系统查看系统审查所有被修改的状态或配置。当系统转向不安全模式时,它们就尝试进行入侵检测。其他时候,则尝试将当前的活动与不可接受活动的模式进行比较,当两者相似时,则发出警告。另一种是入侵检测根据已知不良活动模型开始工作。例如,除使用少量的系统功能(注册、修改密码和创建用户)之外,任何其他访问密码文件的企图都是可疑的。在这种入侵检测方式中,会将实际的活动与已知的可疑范围进行比较。(https://www.xing528.com)

所有的启发式入侵检测都将行为归纳为以下3类:好的/良好的、可疑的和未知的。随着时间的推移,IDS会逐步学习某种行为是否可接受。根据学习的结果,特定的行为可以从一种类型转换成另一种类型。

与模式匹配一样,启发式入侵检测受到以下限制:系统所能见到的信息量非常大(如何将行为正确归类);当前行为与某一类型的匹配程度如何。

3.秘密模式

由于IDS是一种网络设备(在基于主机的IDS中,是运行在网络设备上的一个程序),那么面对网络攻击时,任何一种网络设备都有其潜在的弱点。如果IDS自身被拒绝服务攻击所“淹没”,它还会有用吗?如果攻击者成功登录被保护网络中的系统,难道他下一步不会设法禁止IDS吗?

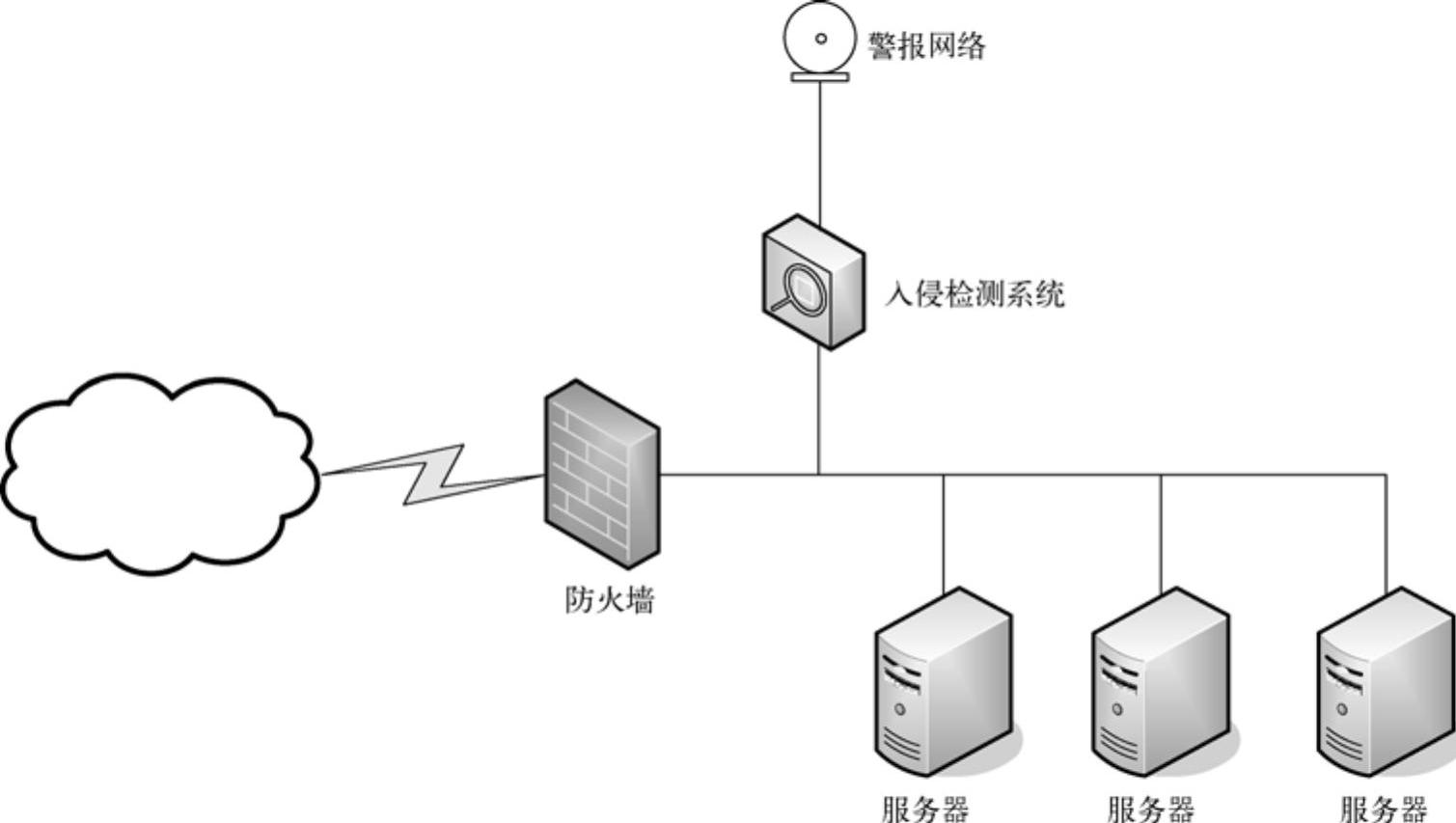

为解决这些问题,大多数IDS都运行在秘密模式(Stealth Mode)下。因此,IDS有两个网络接口:一个用于正在被监视的网络或网段,另一个用于产生报警和其他可能的管理需求。IDS把被监视的接口仅作为输入使用,绝不通过此接口往外发送包。通常,为这个设备的该接口配置不公开的地址。这样,路由器不能直接路由任何信息到这个地址,因为路由器不知道有这个设备的存在。如果IDS需要产生一个警报,它只在完全隔离的控制网络上使用警报接口即可,这种结构如图6-15所示。

图6-15 与两个网络相连的秘密模式IDS

4.其他IDS类型

一些安全工程师也在考虑使用其他设备作为IDS。例如,要检测不可接受的修改代码的行为,通过程序来比较软件代码的活动版本和代码摘要的存储版本就能够实现。Tripwire程序是著名的软件(或静态数据)比较程序。用户可以在一个新系统上运行Tripwire,它会为每一个文件产生一个哈希值,然后可以在一个安全的地方存储这些哈希值(离线存储,以便在修改一个系统文件时没有入侵者能修改它们)。如果后来怀疑系统遭到了破坏,重新运行Tripwire,并提供已存储的哈希值。Tripwire会重新计算这些哈希值并对任何不匹配的情况进行报告,这些不匹配情况能指出被修改的文件。

系统弱点扫描器(如ISS Scanner或Nessus)可以针对网络运行,它们能够检测已知的弱点并报告所发现的缺陷。

“蜜罐”是一种故意诱惑攻击者的人为环境。它可以记录入侵者的行为,甚至试图通过对行为、包数据或者连接的跟踪来努力识别攻击者。从这种意义上来说,“蜜罐”可以看做是一种IDS。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。