人们从量子密钥分发的设计、安全性以及实现等多个方面开展了研究,先后产生了很多种量子密钥分发方案,其中具有代表性的有:基于两组共轭正交基的四状态方案,其代表为BB84协议;基于两个非正交态的二状态方案,其代表为B92协议;基于EPR纠缠对的方案,其代表为E91协议;基于BB84协议与B92协议的六态协议。其中BB84协议经过二十多年的研究,概念明确,可行性高,简单可行,是公认的标准协议。B92协议虽然简单,但是可靠性较差。六态协议较复杂,窃听较难,但是筛后数据较少。E91协议在现有的技术条件下远不如BB84协议实用,因为EPR对的产生、传送以及贝尔不等式的判断都是很精细的工作,难以大量地低成本地进行。

量子密钥分发需要通过量子比特的传输特性来实现,是一个动态的过程,这个特性使量子密钥的获取需要以下过程:首先产生量子比特,然后经过量子信道发送到需要建立共享密钥信息的其他用户,为了获得最终的密钥,这些用户需要接收并测量他们收到的量子比特串。在不同的方案中量子比特串产生和分发的实现过程和原理不同,例如在BB84协议中传输的量子比特具有共轭特性,而E91协议中传输的是纠缠量子比特。通信双方在获取了随机的量子比特后,就来检测系统中的噪声和窃听者的干扰等情况。为了获得无条件安全性的量子密钥,还需要数据后处理的过程,如数据纠错和保密加强等,才能获得最终的密钥。

1.BB84协议

BB84协议是量子密码中提出的第一个密钥分发协议,该协议于1984年由Bennett和Brassar共同提出。BB84协议以量子互补性为基础,协议实现简单,却具有无条件的安全性。可在超过30km光纤范围,或超过100m的自由空间距离内正常工作。BB84也是唯一被商业化实现的量子密钥分发协议。

BB84协议是用光量子来描述的。光量子的振动方向是任意的,如果所有光子都沿着同一个方向振动,则称其为偏振光。偏振滤波器只允许某一方向偏振光子通过,或者说其他方向的偏振光子以一个概率转移到偏振器的方向,也就是说,如果光子的偏振方向与滤光器的方向一致,或夹角很小,则光子通过滤波器的概率很大,夹角为90°的概率很小。BB84协议就是通过偏振滤波器来发送和受光量子而实现密钥分配的。

海森堡测不准原理和量子不可克隆定理保证了BB84协议的无条件安全性。BB84协议采用四个量子态(如右旋、左旋、水平和垂直偏振态)来实现量子密钥分配,事先约定:左旋和水平偏振态代表比特“0”,右旋和垂直偏振态代表比特“1”。也可以采用其他的编码方法,这种编码方法是公开的。

设想,如果A按照编码发送一个光子,B可以分别用四种偏振角的滤波器来测试,根据光子能够通过哪一个滤波器就可以确定光子的偏振角,从而得到A发送的信息。但是,测不准原理说明B不可能测量光子的两个量,偏振器的测量会改变光子的偏振角。如果A发送一个偏振态为“—”的光子(信息0),B设置滤光器的偏振角为0°,那么B将测得一个光子,从而得到信息0;如果B设置滤光器的偏振角为45°,则B只能得到一个随机值,且光子的偏振态也将改变。这时,即使B再改变滤光器的偏振角为0°,也不一定能得到信息0。这就是为什么量子密码协议能够发现窃听行为的基本原理。

量子密钥分配的操作步骤如下。

1)Alice向Bob发送一个个光子,每个光子随机地选择右旋、左旋、水平或垂直四种偏振态中的任一种。

2)Bob随机地选择线偏振基或圆偏振基来测量光子的偏振态,并记录下他的测量结果。

3)Bob在公开信道上告诉Alice,他每次所选择的是哪种测量基,但不公布测量结果。

4)Alice在了解到Bob的测量基之后,便可确定Bob的测量基中哪些是选对的,哪些是选错的。她通过公开信道告诉Bob留下选对基的测量结果作为密钥,而将选错的事件丢弃。这样,Alice和Bob就可以50%的成功率建立完全相同的随机数序列(即共享相同密钥)。

5)为了检查是否有窃听者存在,Alice和Bob从已建立的随机比特序列中抽样进行比对,如果发现误码率大于某个阈值(由单光子探测器的暗计数等决定)则表明有人窃听过,于是便丢弃这次的密钥不用,再次重复上述步骤进行量子密钥分配,直到确信无窃听者存在才认为密钥是安全可用。

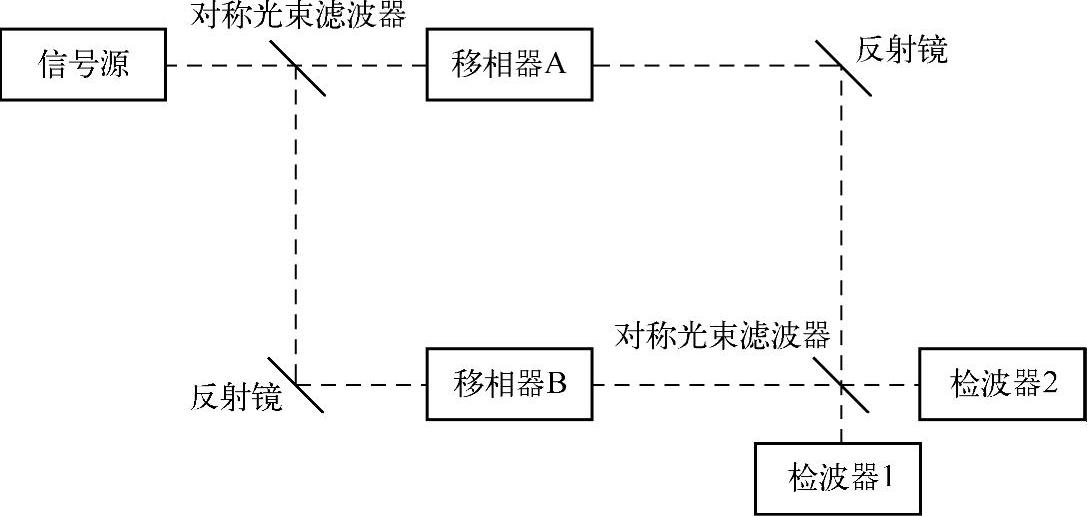

图10-4为BB84协议实验原理图。Alice的信号源提供量子状态,通过对称光束滤波器以后进入一个双臂Mach-Zehnder干涉仪。在其中一臂中,Alice用移相器A对量子进行相移,在另一端,Bob用移相器B对接收到的量子比特进行相移。

图10-4 BB84协议实验原理图(https://www.xing528.com)

2.E91协议

E91协议是1991年英国牛津大学的学者A.Ekert采用EPR纠缠比特的性质提出的,其原理是利用量子纠缠的EPR关联光子对效应,即制备一对EPROM关联光子对,通信双方具有确定、不变的关联关系(如测得其中一个光子的极化态向上,同时远方的另一个光子的极化态一定向下),且不随时间和空间的变化而变化。因此,两个具有确定关联关系的光场可用来建立通信双方间共享密钥的信息载体,任何窃听都会破坏这种关联,可基于贝尔不等式检验而被发现。根据量子力学原理,可证明E91量子密码协议是安全的。它与BB84协议类似,主要的区别在于Bob手上的量子不是由Alice通过光纤发送过来的,而是通过Alice和Bob之间的一个量子比特源,这个发射分别向Alice和Bob的方向发射EPR对,每边发射EPR对中的一个。这样,Alice和Bob就有很多隐形传输的EPR对了。这种方法克服了量子无法在一根光纤中远距离传输的困难。

该协议描述如下:

1)Alice通过物理方法产生EPR粒子对,将每一个EPR粒子对中的2个粒子分发给Alice和Bob,使Alice和Bob各自拥有一个粒子。

2)Alice随机地测量她的粒子串,并记录结果。根据EPR光子纠缠态的性质,Alice测量她的粒子后,粒子对解纠缠,同时确定了Bob粒子的量子态。

3)Bob测量收到的量子比特串。

4)Bob随机地从所检测的结果中选取部分结果,将这些结果通过公共信道告诉Alice,根据贝尔理论检测窃听行为是否存在;检测Alice和Bob的光子是否关联,以此判断是否放弃本次通信。

5)根据获得数据协调方式对原始密钥进行纠错处理,然后采用保密性放大技术对经过数据协调后的密钥做进一步的处理,以提高密钥的保密性,并最终获得安全密钥。

E91协议具有极好的安全性,因为量子比特在传输的过程中状态不确定,只有当合法的通信者对纠缠态中的粒子测量后,粒子的状态才确定。

3.B92协议

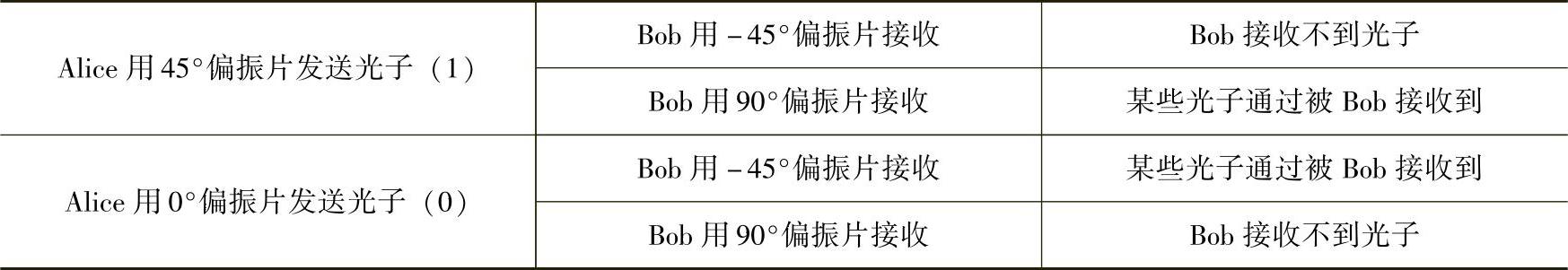

B92协议于1992年由美国IBM公司研究员C.H.Bennet独立提出。该协议是基于任何两个非正交量子态的量子密钥分配方案。下面以光子的偏振态为例,说明B92协议的基本原理,如表10-1所示。

表10-1 B92协议的基本原理

为了传送密钥,Alice以0°和45°两个偏振方向的光子代表二进制比特值0和1,向Bob随机发送单光子脉冲序列,而Bob随机选择90°或-45°两个偏振方向进行接收。如果Bob的偏振片方向垂直于Alice发送方向(概率为0.5),Bob接收不到任何光子;若成45°,则有0.5的概率接收到光子。而一旦接收到光子,Bob就会知道光子的偏振方向,因为只有一种可能性。因此,Bob以90°(-45°)方向接收到光子,他就知道Alice发送的偏振方向是45°(0°),对应着比特1(0)。平均而言,有3/4的光子将不能被Bob接收到,但Bob却可以确切地知道那些少数通过偏振片而被他接收到的光子的比特值。在接收完Alice所发送的偏振光子后,Bob可以通过经典信道告诉Alice哪些光子被他接收到了。这样,双方就建立起了密钥。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。