为了支持PCS策略,车辆必须持有一定数量的假名,在[1]中描述了简单和直接的解决方案,车辆上装备的OBU设备拥有可信的权威(TA)授权的大量匿名短时密钥,显然当周期性地改变假名时,该方案可以有条件地实现位置隐私,然而该方案需要OBU设备有一个大的存储空间来存储这些短时密钥。GSIS[15]是基于组签名的技术,可以不需要改变假名来实现有条件的位置隐私。

然而纯粹的群签名验证通常是很费时的,可能不适合一些时间敏感的VA-NET应用。ECPP[15]是一个结合了群签名和普通签名的匿名身份验证技术,在ECPP中,当一个合法的车辆经过RSU时,RSU将授权一个基于组签名的短时匿名证书给车辆,然后车辆可以使用它与普通签名技术对消息进行签名[16]。一旦收到签署的消息,任何人都可以通过检查两个匿名证书的真实性和消息签名来验证消息。当车辆签署了许多信息时,任何验证者只需要对证书执行一个组签名验证操作,因此ECPP比GSIS更有效率。类似于ECPP协议,Ca-landriello et al[17]受到泛在计算中匿名PKI[18]的启发,结合群签名和普通签名技术实现了VANET的匿名身份验证,因为短时匿名证书是由车辆本身产生的,他们的方案非常灵活,但是车辆一旦被盗,在检测到之前,小偷可以任意生成有效的短时匿名证书,具有很大的潜在危害。为了减轻这种负面影响,本书提出一个实用密钥隔绝的假名自授权(KPSD)模型。

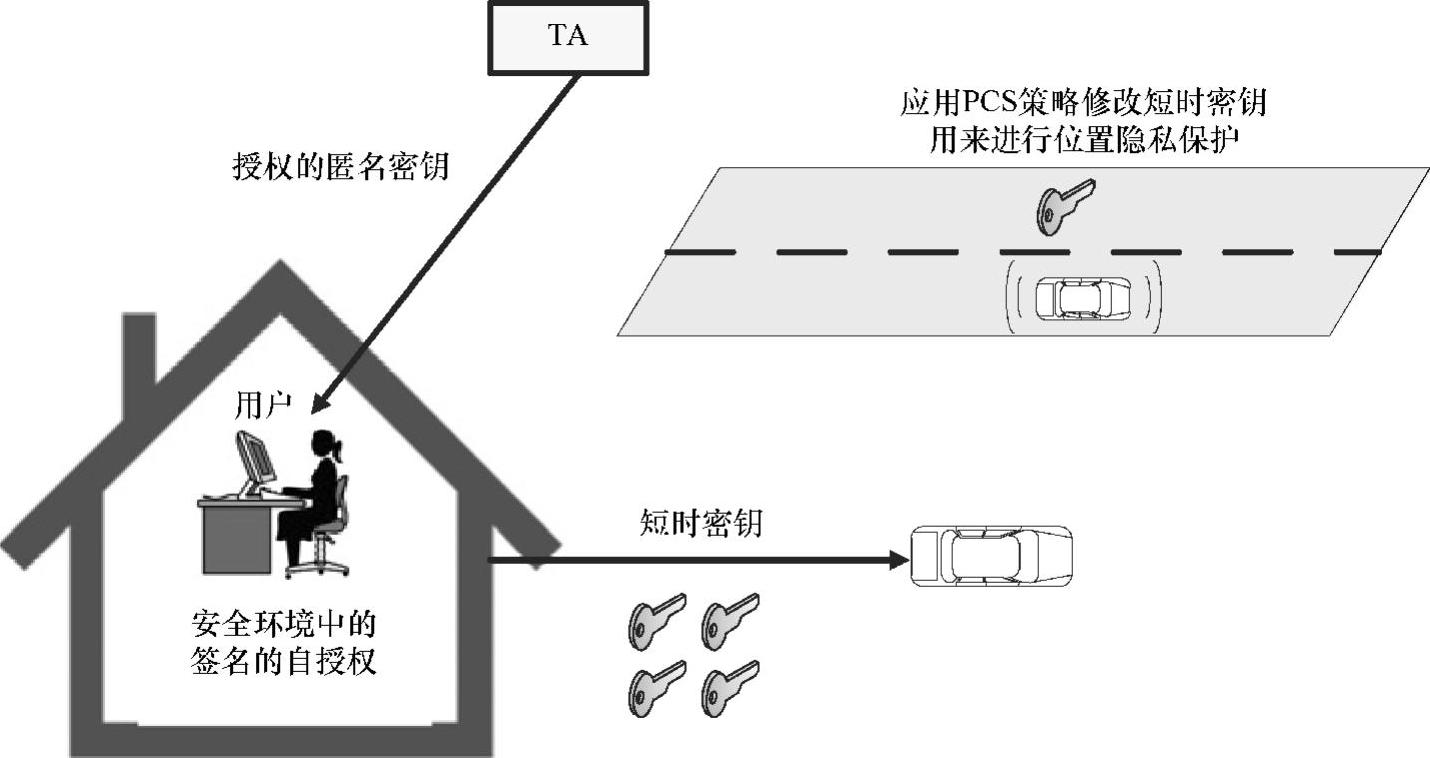

图4-3 VANET中用于位置隐私的实用KPSD模型

图4-3所示的KPSD模型中,TA并不直接为车辆预分配一个授权的匿名密钥,相反它为用户(车辆的所有者)提供了一个授权匿名密钥。用户通常将匿名授权密钥存储在一个安全的环境中,如家里,当用户准备旅行时用户第一次生成所需的自授权的短时密钥并且安装在OBU设备中,之后当车辆运行在城市地区时,这些短时密钥可以用来签署消息。因为车辆盗窃仍是一个严重的问题(例如根据统计数据显示,每年在加拿大超过170000辆车辆被盗[19]),因此一旦车辆被盗,小偷可以胡乱操作这些短时密钥,但是与其他的方案[1,14,15,17]不同,KPSD模型中,授权的匿名密钥不存储在车辆中,汽车盗贼不能产生更多的短时密钥,因此KPSD模型可以减轻由于车辆被盗带来的危害。如果授权的匿名密钥是通过基于密码的防止篡改的设备保护的,Calandriello et al[17]的方案可以看成是KPSD模型,但成本会相应增加。

本书将构建一个高效的使用不对称双线性组[20]的KPSD方案作为PCS策略的基础。

4.3.1.1 构建

本章提到的KPSD方案是基于Boneh-Boyen短签名[21]和有条件隐私保护鉴权技术[15,22]的,主要包括四个部分:系统初始化、密钥生成、假名自授权生成和有条件的跟踪。

系统初始化:和参考文献[20]的表述类似,k是安全参数,GG,GG′和GG T是三个由产生的,具有相同大素数顺序q的(乘法)循环组,其中是三个由 (k)产生的,具有相同大素数顺序q的(乘法)循环组,其中|q|=k,假设G,G′和GT是非退化的和高效可计算的双线性映射e:GG×GG′→GT,使对于所有的

(k)产生的,具有相同大素数顺序q的(乘法)循环组,其中|q|=k,假设G,G′和GT是非退化的和高效可计算的双线性映射e:GG×GG′→GT,使对于所有的 和任何的g1∈G1,g2∈G2,有

和任何的g1∈G1,g2∈G2,有 =e(g1,g2)ab∈GT。ψ是单向(容易计算但是很难反转)从G′到G的同态映射。TA首先选择两个随机数u,v∈Zq∗作为主密钥,并且计算

=e(g1,g2)ab∈GT。ψ是单向(容易计算但是很难反转)从G′到G的同态映射。TA首先选择两个随机数u,v∈Zq∗作为主密钥,并且计算 ,

, 和

和 。另外TA还选择公共抗碰撞哈希函数:H:

。另外TA还选择公共抗碰撞哈希函数:H: 。最后,TA发布系统参数params=(q,G,G′,GT,e,g1,g2,U1,U2,V1,H)。

。最后,TA发布系统参数params=(q,G,G′,GT,e,g1,g2,U1,U2,V1,H)。

密钥生成:当带有标识IDi的用户νi加入系统时,TA首先选择一个随机数 ,使si+u≠0 mod q,计算

,使si+u≠0 mod q,计算 。然后TA在跟踪列表中存储(IDi,

。然后TA在跟踪列表中存储(IDi, 并且返回A

并且返回A 作为用户的授权匿名密钥。

作为用户的授权匿名密钥。

自授权假名生成:在收到授权的匿名密钥ASKi后,νi将其放入安全环境中(例如家里)。当vi开始在城市中旅行时,它首先按照下列步骤生成旅行中需要用的匿名短时密钥,这个行为与旅行前给车辆加满油类似:

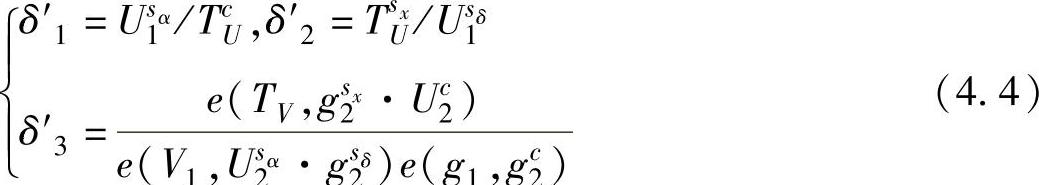

1)vi首先选择1个随机数x1,x2,…, 作为短时私钥,并且计算旅行所需的相关的公钥

作为短时私钥,并且计算旅行所需的相关的公钥 ,其中j=1,2,…l。

,其中j=1,2,…l。

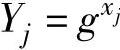

2)对于每个短时公钥Yj,νi按照下面步骤计算匿名的自授权证书Certj。

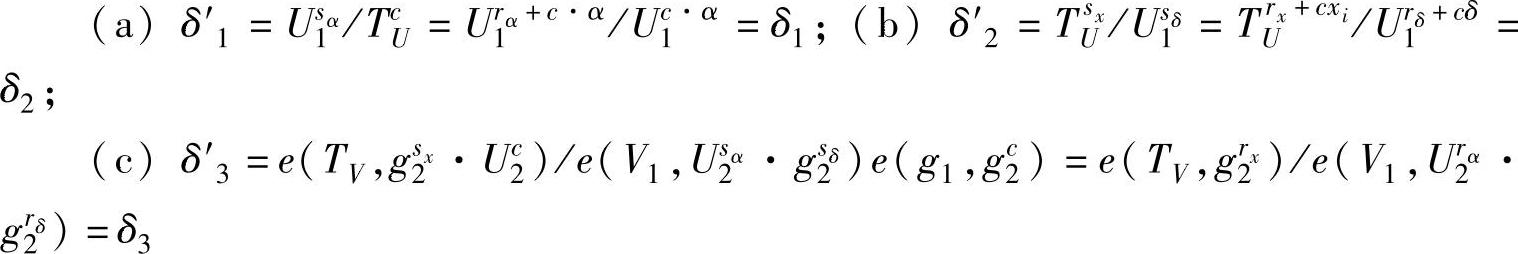

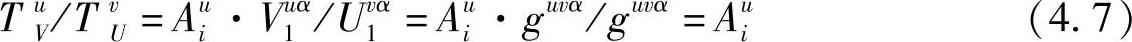

•随机选择α,rα,rx,rδ∈ZZq∗,并且计算TU,TV,δ,δ1,δ2,δ3,其中:

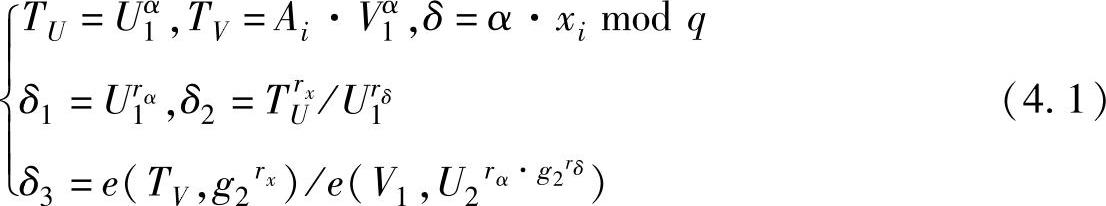

•计算c=H(U1‖V1‖Yj‖TU‖TV‖δ1‖δ2‖δ3),并且sα,sx,sδ∈ZZq∗,其中:

•设置Certj={Yj‖TU‖TV‖c‖sα‖sx‖sδ}为证书。

3)在所有的匿名自授权证书Certj,j=1,2,…,l生成后,νi将它们安装在车辆上,即将所有的xj‖Yj‖Certj,j=1,2,…l嵌入到OBU设备中。之后当车辆行驶在城市中,vi可以使用一个短时密钥xj‖Yj‖Certj通过签名σ=g2xj+H1(M)来认证消息M,并且广播

msg=(M‖σ‖Yj‖Certj)(4.3)(https://www.xing528.com)

一旦收到消息msg=(M‖σ‖Yj‖Certj),每个人可以按照下面的步骤检查其有效性。

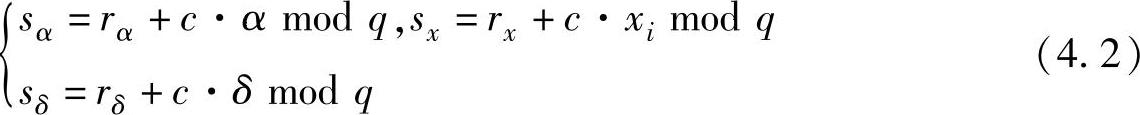

1)如果证书Yj‖Certj没有被检查,确认者首先计算

并且检查是否

c=H(U1‖V1‖Yj‖TU‖TV‖δ′1‖δ′2‖δ′3)(4.5)如果上式成立,证书Yj‖Certj通过确认。校正如下:

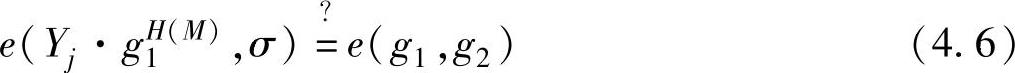

2)一旦证书‖Yj‖Certj通过确认,确认者检查

如果上式成立,则消息M是可接受的,否则消息M应该被拒绝,因为 。注意,e(g1,g2)的值可以提前计算。

。注意,e(g1,g2)的值可以提前计算。

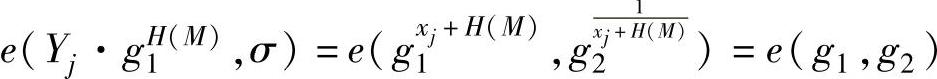

有条件跟踪:一旦拥有证书 的可接受消息M出现争议,TA使用主密钥(u,v)计算

的可接受消息M出现争议,TA使用主密钥(u,v)计算

并且通过在跟踪列表中搜索 条目跟踪真实的身份IDi。

条目跟踪真实的身份IDi。

4.3.1.2 安全

因为短签名[21]和条件隐私保护认证[15]是安全的,因此本章提出的KPSD方案的安全是可以保证的,即它可以有效地实现匿名身份验证和有条件的跟踪来满足位置隐私的要求。此外,该KPSD方案还可以减轻由于车辆被盗而造成的危害,因为自授权匿名密钥ASKi是密钥隔绝的,即它是存储在一个安全的环境的,盗贼不能获得被盗车辆的ASKi,不能产生新的自授权的短时密钥。

4.3.1.3 性能

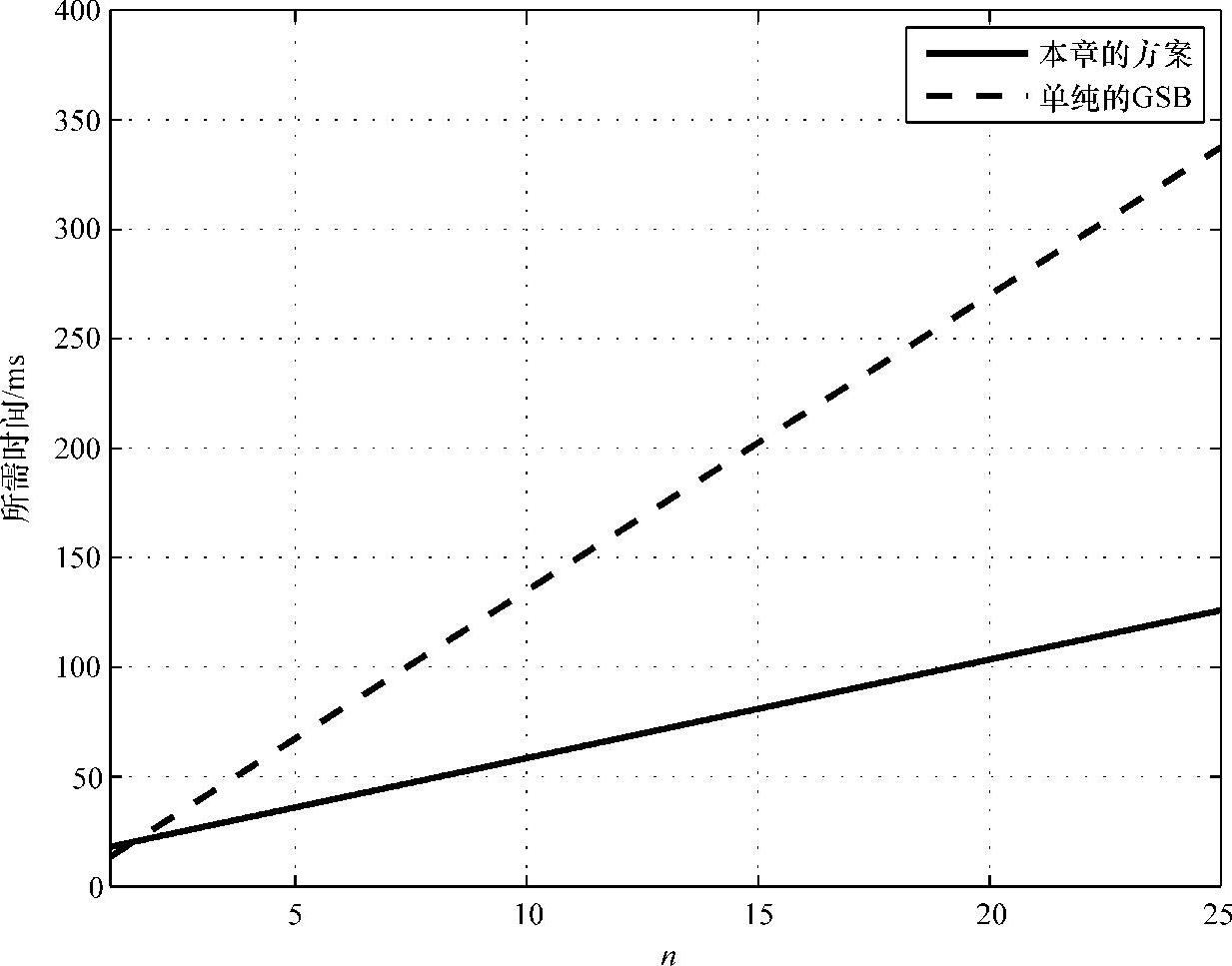

在VANET中,车辆在短时间内(例如300ms)确认签名消息是很困难的,假设Tpair,Texp-1,Texp-2是配对操作所需要的时间,分别对GG和GG′取幂。然后检查从相同源来的消息n,其中n≥1。KPSD匿名认证确认时间和单纯地基于组签名的匿名认证的确认时间分别是(3+n)Tpair+(4+n)Texp-1+5Texp-2和3nTpair+4nTexp-1+5nTexp-2。因为Tpair比Texp-1和Texp-2占更大的比重,本章按照参考文献[15]将Tpair设为4.5ms,并且在图4-4中进行比较。从图中可以看出,n越大,本章提出的匿名认证比单纯的GSB匿名认证更有效。

图4-4 所需时间比较

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。