(一)任务准备

1.材料:双绞线、水晶头

本任务使用的双绞线为超5类非屏蔽双绞线,水晶头为RJ-45水晶头详见表6-6。

表6-6 制作网线所需材料表

2.工具与仪器

制作网线时,所需主要工具为压线钳和测线仪,详见表表6-7。

表6-7 制作网线所需工具与仪器表

3.制作网线步骤

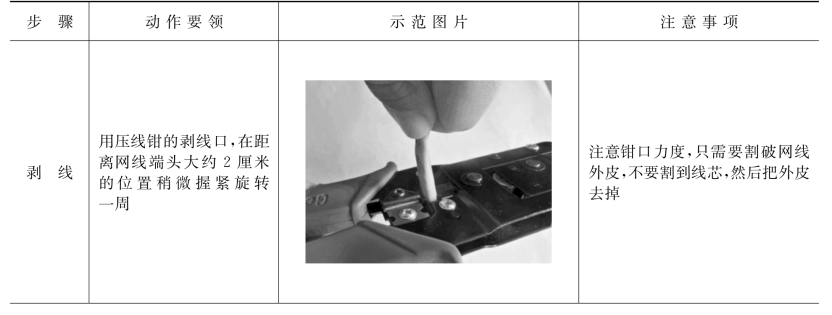

制作网线步骤、动作要领、注意事项及示范图例如表6-8。

表6-8 制作网线过程表

续 表

补充:

(1)剥线后,可以看到外层保护套管内有八根线,分四组,两两缠绕在一起。每一组是由一根单色线和一根同色与白色相间的线组成。

(2)国际综合布线标准规定了超5类双绞线的两种线序,T568A和T568B。T568A标准线序是绿白、绿、橙白、蓝、蓝白、橙、棕白、棕,T568B标准的线序是橙白、橙、绿白、蓝、蓝白、绿、棕白、棕。一根网线有两端,如果两端统一标准,这根线就是直通线。如果两端标准不同,就是交叉线。直通线主要用于不同设备的连接,比如计算机与交换机连接,而交叉线主要用于同类设备的连接,比如计算机与计算机连接,交换机与交换机连接。现在的设备都比较智能,可以自适应,同类设备之间用直通线就可以连通,所以交叉线也很少用了。而直通线中,目前更多采用的是T568B标准,所以我们今天任务做的就是T568B标准的直通线。

思考练习

思考练习答案6

一、选择题

(1)目前的计算机网络是根据( )的观点来定义的。

A.广义 B.资源共享 C.狭义 D.用户透明

(2)计算机网络分为广域网、城域网、局域网,其划分的主要依据是网络的( )。

A.数据传输所使用的介质 B.网络覆盖的地理范围

C.网络的控制方式 D.网络的拓扑结构

(3)一座大楼内的一个计算机网络系统属于( )。

A.LAN B.MAN C.WAN D.PAN

(4)随着计算机应用的普及,计算机系统面临的威胁( )。

A.越来越少 B.几乎没有 C.绝对没有 D.越来越多

(5)计算机安全是指( ),即计算机信息系统资源和信息资源不受自然和人为有害因素的威胁和危害。

A.计算机资产安全 B.网络与信息安全

C.操作系统 D.软件安全(https://www.xing528.com)

(6)关于黑客的描述,下列说法合适的是( )。

A.黑客是在网上行侠仗义的人

B.黑客是网上合法的编程高手

C.黑客是指未经授权而侵入他人计算机系统的人

D.黑客是打字高手

(7)下列行为不属于攻击的是( )。

A.对一段互联网IP进行扫描 B.发送带病毒和木马的电子邮件

C.用字典猜解服务器密码 D.从FTP服务器下载一个10 GB的文件

(8)下面不属于良好的计算机使用习惯的是( )。

A.不要随意打开不明网站 B.尽量到知名网站下载软件

C.随意打开来路不明的邮件 D.禁用或限制使用Java程序及AchveX控件

(9)在缺省配置下,交换机的所有端口( )。

A.处于直通状态 B.属于同一VLAN

C.属于不同一VLAN D.地址都相同

(10)如果计算机可以ping到IP地址192.168.1.1,但是不能实现远程登录,可能的原因是( )。

A.网卡不能正常工作 B.IP地址不正确

C.子网配置错误 D.上层功能没有作用

二、填空题

(1)双绞线可分为两种类型:________和________。

(2)OSI参考模型中的七个层次是:_________、表示层、会话层、运输层、网络层、数据链路层、________。

(3)在局域网中常见的有线网络传输介质有 ________、________和光缆三种。

(4)局域网中使用最广泛的网络接入设备是________。

(5)根据网络故障的性质可把网络故障分为________和________。

(6)根据网络故障的对象把网络故障________、_______、_______。

(7)使用ipconfig/all命令时,将执行的功能是________。

(8)标准________的线序是绿白、绿、橙白、蓝、蓝白、橙、棕白、棕。

三、简答题

(1)计算机网络的功能是什么?

(2)简述各种拓扑结构的优缺点。

(3)网络安全面临的威胁有哪些?

(4)什么是计算机病毒?

(5)简述ping命令的参数及其作用。

(6)简述网络故障诊断的流程。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。