以天融信公司的网络卫士入侵检测系统(TopSentry)为例,对IDS的配置进行介绍。图6-47为TopSentry示意图。

其产品特点如下。

(1)增强的多重入侵检测技术

①网络卫士IDS综合使用误用检测、异常检测、智能协议分析、会话状态分析、实时关联检测等多种入侵检测技术,大大提高了准确度,减少了漏报、误报现象。

图6-47 TopSentry

②网络卫士IDS建立了完备的异常统计分析模型,用户还可以根据实际网络环境适当地调整相关参数,可更加准确地检测到行为异常攻击。并且,基于内置的强大的协议解码器,网络卫士IDS能够检测到各种违背RFC协议规范的协议异常攻击。

③有些网络攻击行为仅靠检测单一的连接请求或响应是检测不到的,因为攻击行为包含在多个请求中。加入状态特性分析,即不仅仅检测单一的连接请求或响应,而是将一个会话的所有流量作为一个整体来考虑。网络卫士IDS能够维护完整的会话列表,并实时跟踪会话状态。通过重组网络数据包、监控并分析会话状态,在有效地防止IDS规避攻击的同时,不仅可以减少误报和漏报,而且可以大大提高检测性能。

④天融信网络卫士安全管理系统(TSM)采用基于状态机的实时关联检测技术,对网络卫士IDS的报警事件和其他事件进行关联分析,有效地提高了IDS检测的准确率。

⑤内置2800种以上入侵规则,提供对DoS、扫描、代码攻击、病毒、“后门”等各种攻击的检测能力。

(2)强大的“蠕虫”病毒检测能力

实时跟踪当前最新的“蠕虫”病毒事件,针对当前已经发现的“蠕虫”攻击及时提供相关事件规则。对于存在系统漏洞但尚未发现相关“蠕虫”事件的情况,通过分析漏洞来提供相关的入侵事件规则,最大限度地解决“蠕虫”病毒发现滞后的问题。

(3)强大的报文回放能力

能够完整记录多种应用协议(HTTP、FTP、SMTP、POP3、Telnet等)的内容,并按照相应的协议格式进行回放,清楚再现入侵者的攻击过程,重现内部网络资源滥用时泄漏的保密信息内容。

(4)丰富的响应方式

1)控制台响应。

①报警:包括控制台报警、报警器报警、报警灯报警、焦点窗口报警、声音报警、邮件报警、手机短信报警等。

②日志保存:将日志保存在本地数据库或者远程数据库中。

2)引擎响应。

①报警:向控制台发送报警信息,如邮件报警、手机短信报警、报警器报警、SNMP报警、自定义程序报警等。

②联动:防火墙、路由器联动等。

③阻断:引擎主动阻断。

(5)方便、灵活的策略编辑器

内置多种策略模板,用户可根据实际网络环境灵活选择、应用。策略编辑器简单、易用,便于管理员制定各种安全策略。内置强大的协议解码器,用户可以灵活地自定义各种入侵规则,具有极强的扩展性。

(6)灵活的部署方式

支持控制台、引擎分离的分布式部署方式。不仅支持基于Hub的共享环境、基于交换机镜像功能的交换环境,而且还支持基于专用的流量分流设备(TAP)的部署方案。

(7)多层次、分级管理

①引擎管理:产品构架为基于C/S模式的控制台与检测引擎分离的结构。在控制台可以对引擎进行详尽的配置,同时向引擎分发升级更新文件,并可以控制引擎停止、重启等。

②数据库管理:支持多种数据库,包括本地ACCESS数据库、外挂SQL Server数据库。可以对数据库日志进行备份、删除、压缩和恢复操作。

③策略管理:内置了多种策略模板,在策略模板基础上,用户可以添加新的策略集,并可以对具体策略项进行编辑处理。同时,支持策略集的导出和导入,便于控制台的迁移。

④升级管理:支持对事件特征库和系统的在线升级、文件包升级等升级方式,保证事件特征库和系统及时更新。

【实现过程】

1.基本配置

(1)登录

“登录”对话框,如图6-48所示。

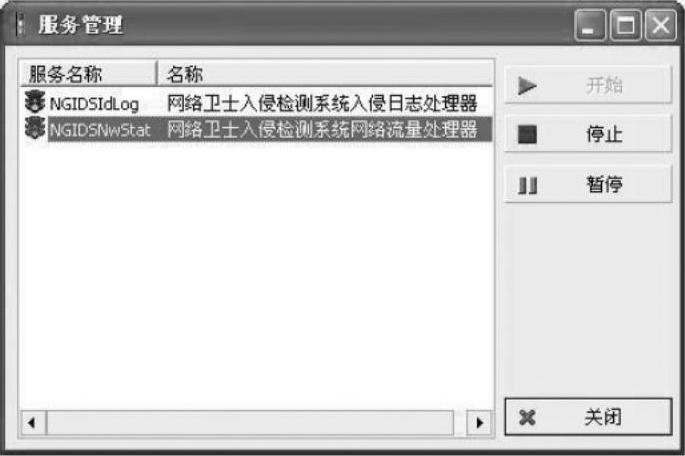

(2)服务管理

图6-49所示的是“服务管理”窗口,其中的服务介绍如下。

图6-48 登录

图6-49 “服务管理”窗口

①网络卫士入侵检测系统入侵日志处理器(NGIDSIdLog):服务运行时,它将自动从引擎接收入侵日志。

②网络卫士入侵检测系统网络流量处理器(NGIDSNwStat):服务运行时,它将自动从引擎接收流量日志。

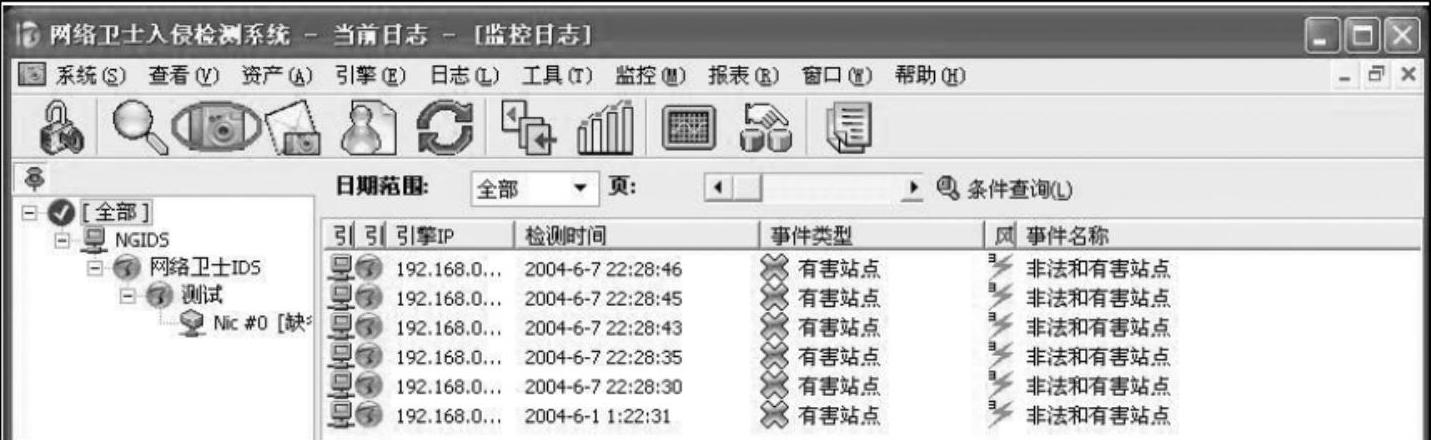

(3)查看入侵检测日志

单击如图6-50所示的“入侵检测日志”窗口中工具栏中的 图标,可实时显示引擎检测到的事件。单击“实时事件”选项卡,可显示指定数量的事件。

图标,可实时显示引擎检测到的事件。单击“实时事件”选项卡,可显示指定数量的事件。

图6-50 “入侵检测日志”窗口

(4)查看监控日志(https://www.xing528.com)

单击工具栏中的 图标,可以查看监控日志,如图6-51所示。

图标,可以查看监控日志,如图6-51所示。

图6-51 “监控日志”窗口

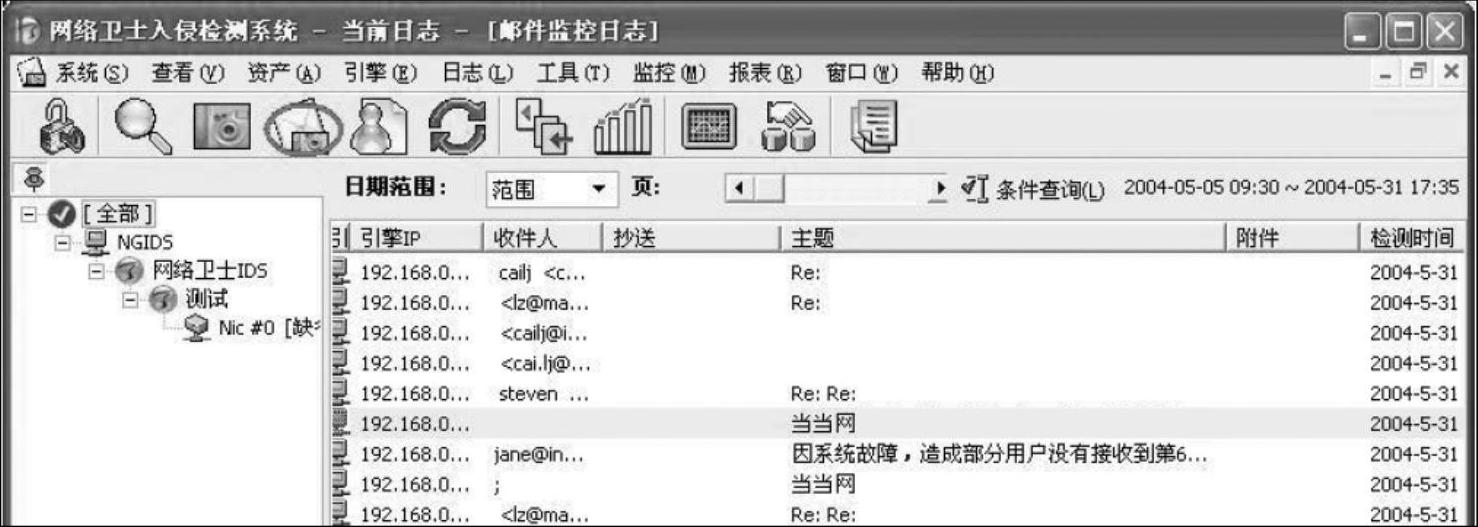

(5)查看邮件监控日志

单击工具栏中的 图标,可显示POP3,SMTP,IMAP,Web Mail等协议的邮件监控日志,如图6-52所示。

图标,可显示POP3,SMTP,IMAP,Web Mail等协议的邮件监控日志,如图6-52所示。

图6-52 “邮件监控日志”窗口

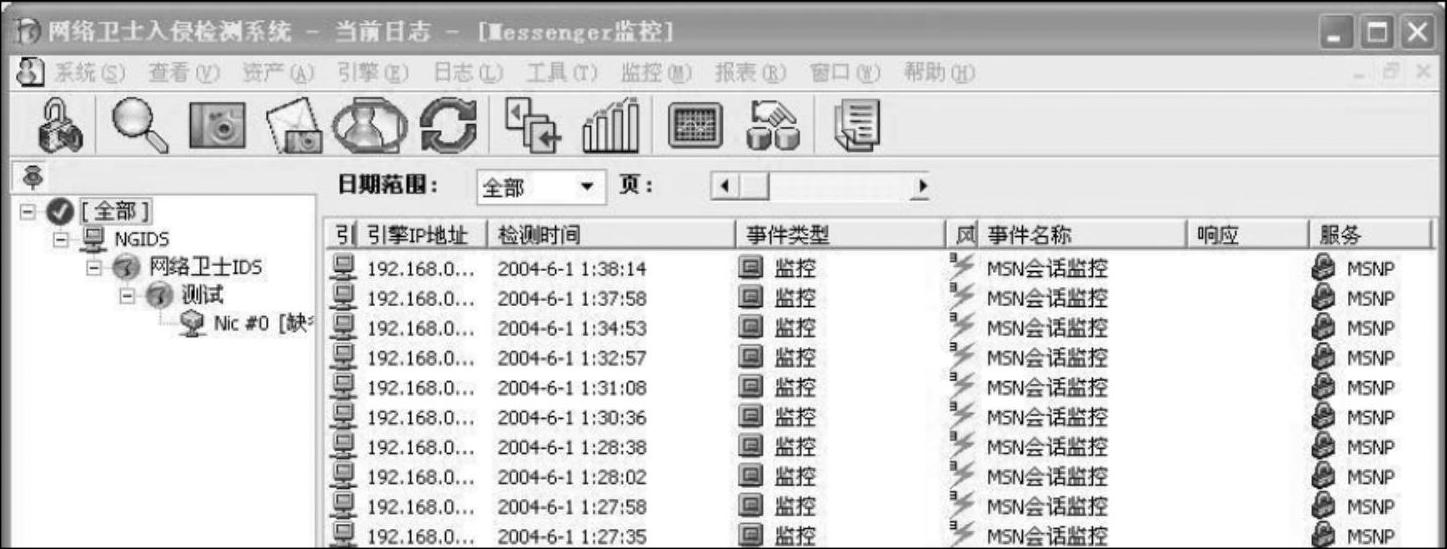

(6)查看Messenger监控日志

单击工具栏中的 图标,可显示Messenger监控(MSN)相关日志,如图6-53所示。

图标,可显示Messenger监控(MSN)相关日志,如图6-53所示。

图6-53 “Messenger监控”窗口

(7)查看文件传输日志

单击工具栏中的 图标,可显示通过FTP传输文件的日志,如图6-54所示。

图标,可显示通过FTP传输文件的日志,如图6-54所示。

图6-54 “文件传输”日志窗口

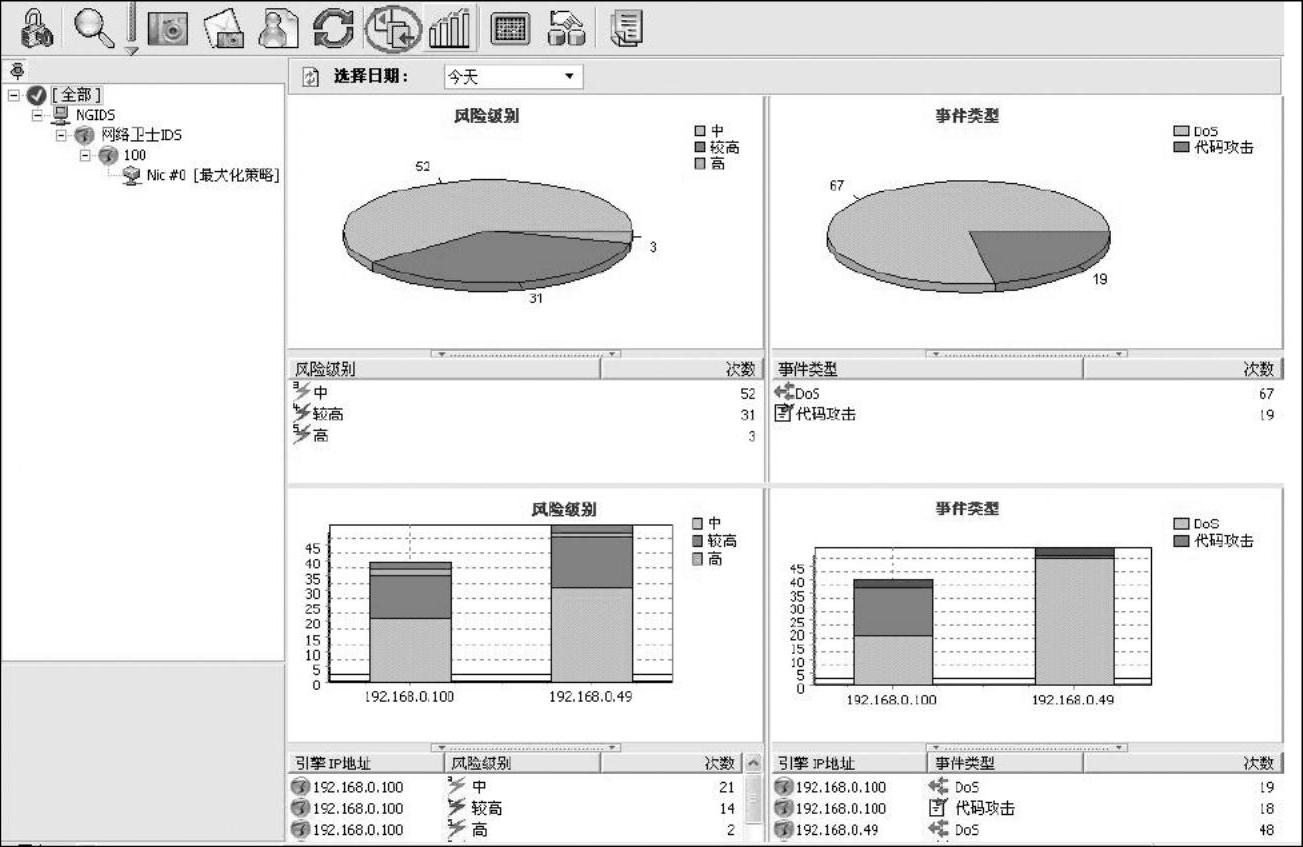

(8)入侵检测统计

单击工具栏中的 图标,可显示入侵检测统计,按风险级别、事件类型显示入侵检测日志统计,如图6-55所示。

图标,可显示入侵检测统计,按风险级别、事件类型显示入侵检测日志统计,如图6-55所示。

图6-55 “入侵检测统计”界面

2.高级配置

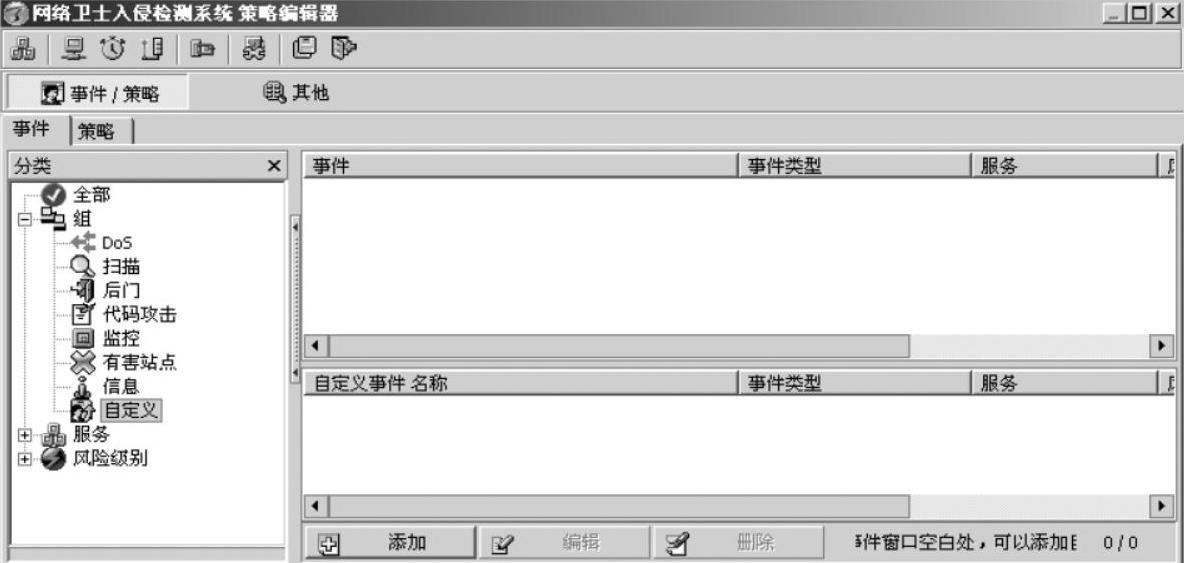

(1)自定义事件

打开“策略编辑器”,单击“事件”选项卡,然后选择“组”→“自定义”选项,如图6-56所示,单击“添加”按钮继续。

图6-56 “策略编辑器”窗口

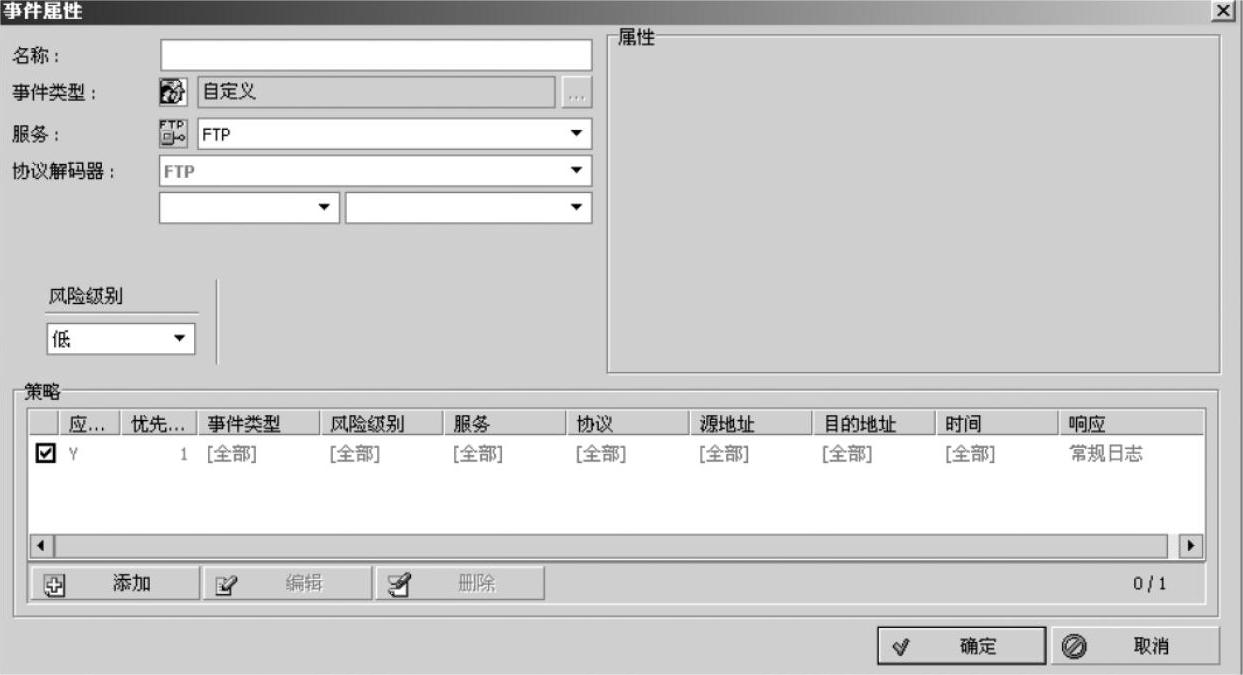

出现“事件属性”对话框,如图6-57所示,用户通过此对话框定义自定义事件的属性。

图6-57 “事件属性”对话框

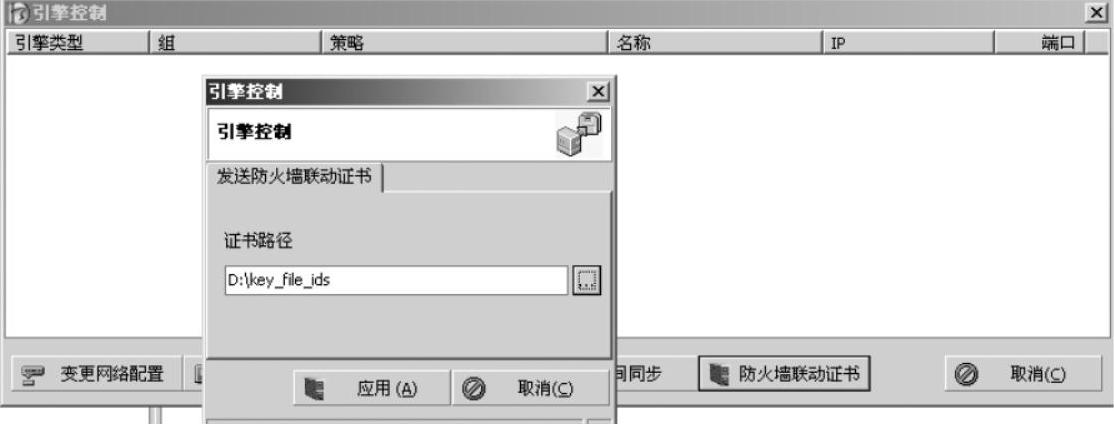

(2)实现防火墙联动

1)单击“引擎”菜单中的“引擎控制”,然后单击“防火墙联动证书”按钮,弹出一个要求发送防火墙联动证书的对话框,在“证书路径”下的文本框中输入防火墙生成的联动证书文件的地址(如D:\Key_file_ids),如图6-58所示。

图6-58 发送防火墙联动证书

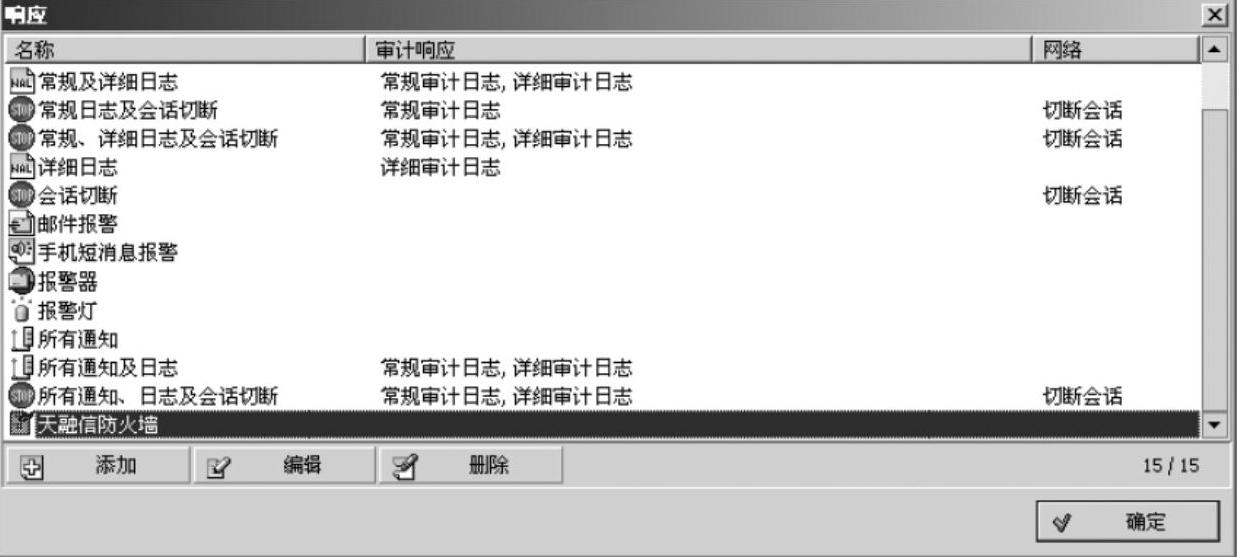

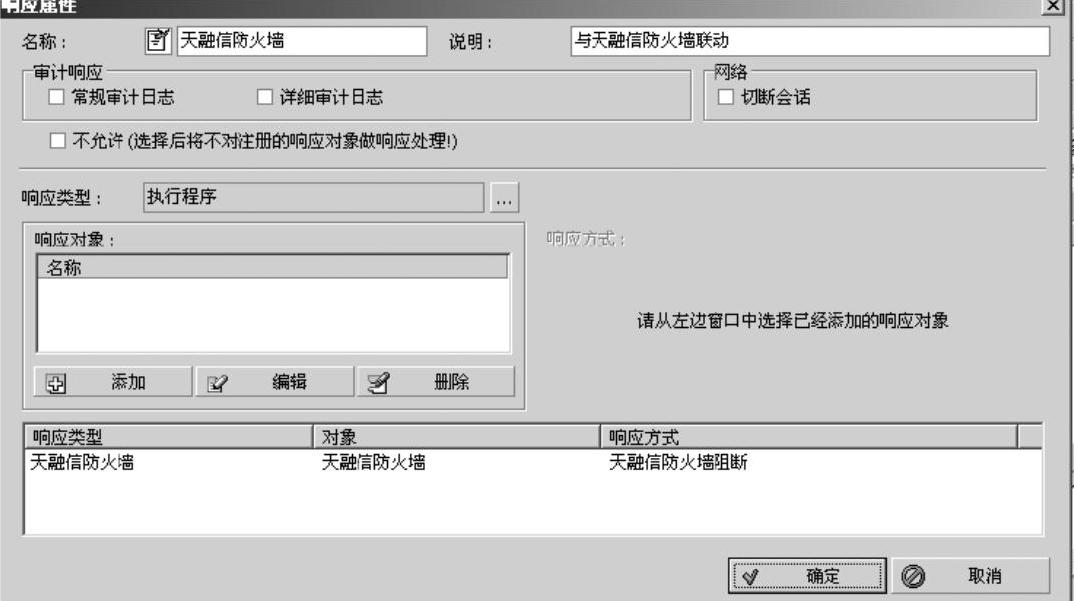

2)单击“策略编辑器”中的“响应”按钮,打开如图6-59所示的“响应”对话框,选择列表框中的“天融信防火墙”,然后单击“编辑”按钮,出现如图6-60所示的“响应属性”对话框。

图6-59 “响应”对话框

图6-60 “响应属性”对话框

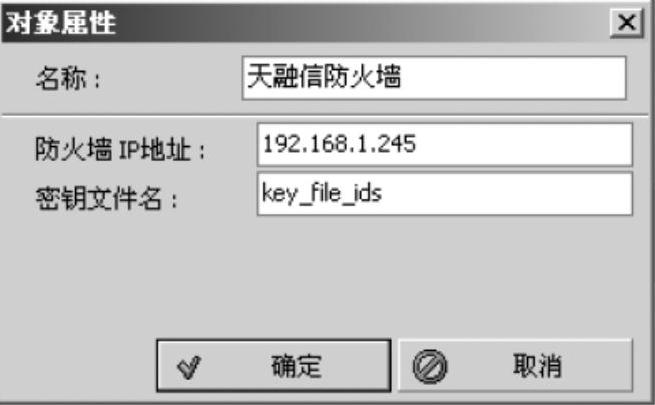

设置防火墙的“对象属性”,输入防火墙的IP地址和密钥文件名,如图6-61所示。

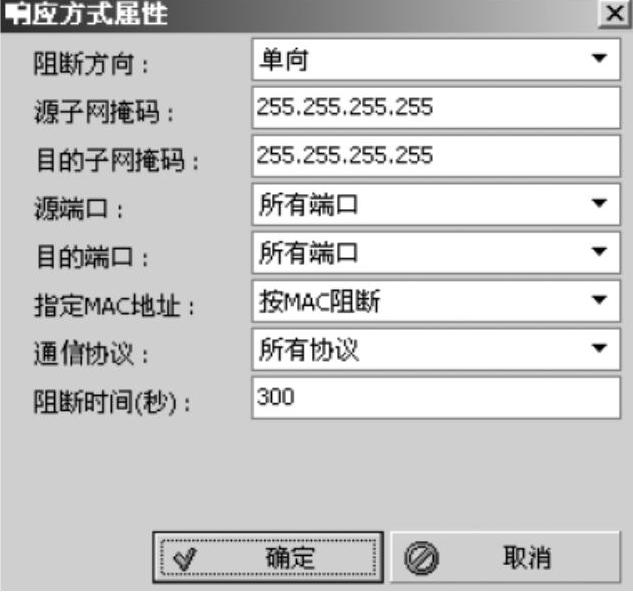

图6-62是对防火墙的响应方式进行设置。

图6-61 “对象属性”对话框

图6-62 “响应方式属性”对话框

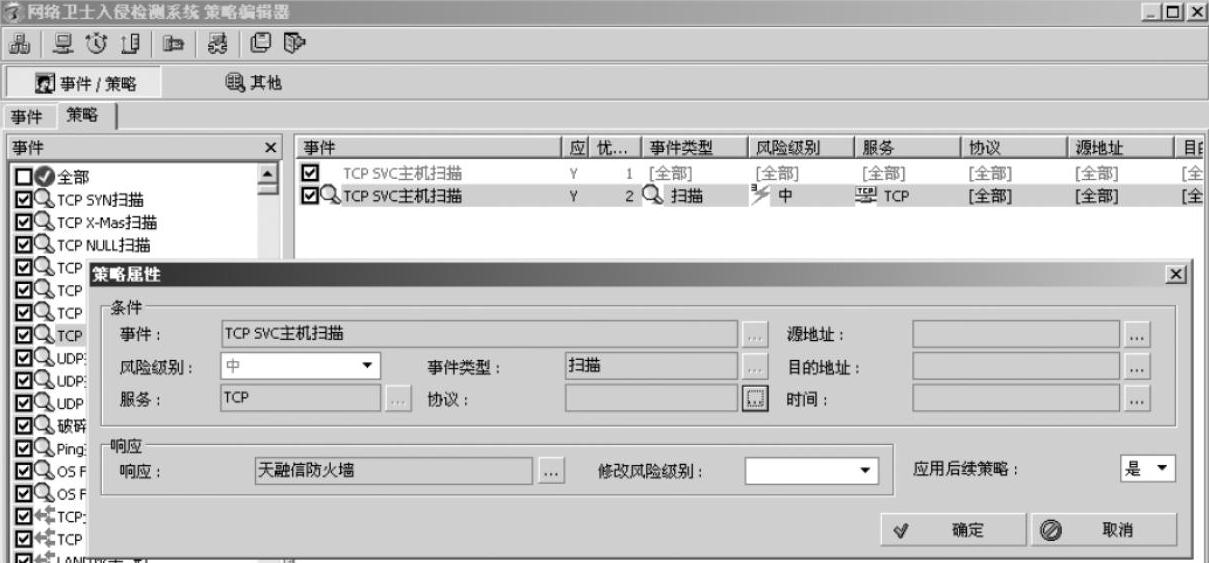

3)设置“策略”。“策略属性”对话框,如图6-63所示。

在“策略编辑器”中,针对需要防火墙阻断的事件,选择防火墙的响应方式,即可对相应的事件实现防火墙阻断。

图6-63 “策略属性”对话框

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。