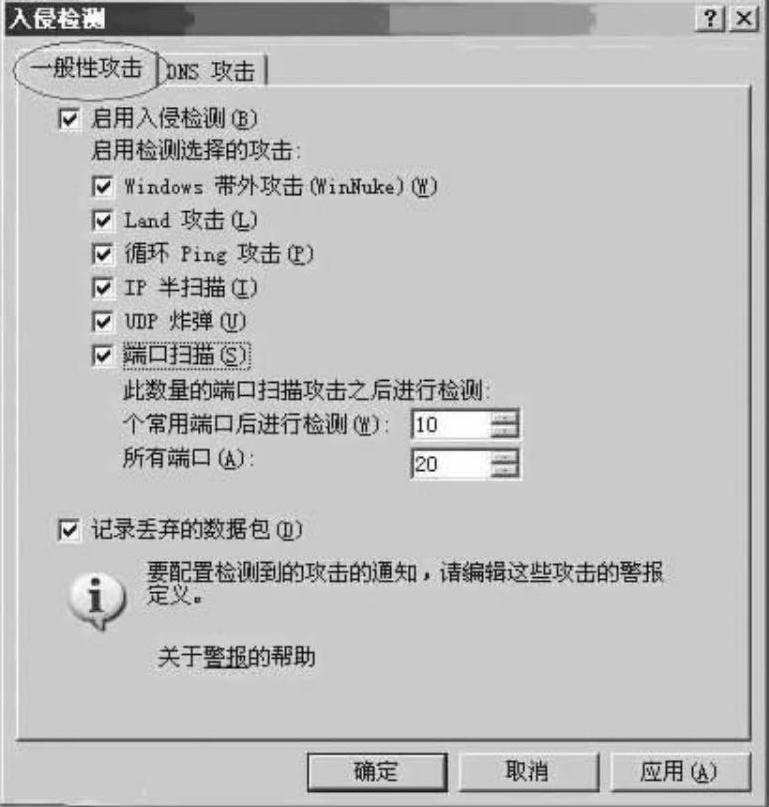

1.启用一般攻击的入侵检测

一般入侵检测的启用,可以通过选择“配置”→“常规”→“启用入侵检测”的方法,如图10-8所示。

在图10-8中的“端口扫描”项的“此数量的端口扫描攻击之后进行检测”中的两处设置:

(1)常用端口

也就是说只要常用的端口中有超过10个被扫描,就被视为是攻击行为。图中的端口数量可自行调整。所谓常用端口为1~2048之间的TCP/UDP端口。

(2)所有端口

也就是说所有的端口中,只要有超过20个端口被扫描,就视为攻击行为。图中的端口数量可自行调整。

有一些数据包会被ISA Server丢弃,因为ISA Server检测到这些数据包是入侵数据包。若要ISA Server记录被丢弃的数据包,请选中图10-8中的“记录丢弃的数据包”复选框。

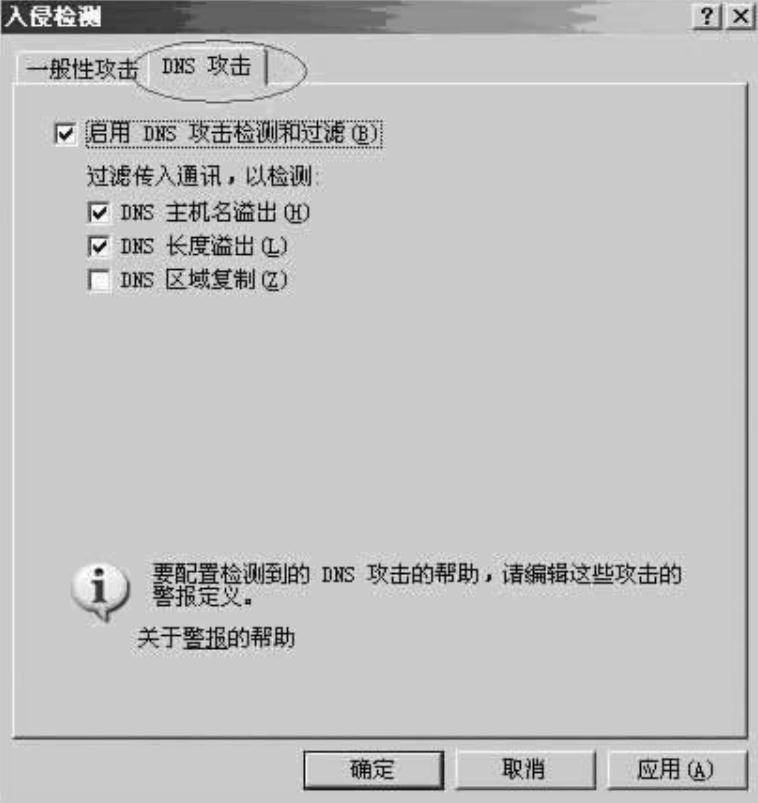

2.启用DNS攻击的入侵检测

用户可以通过图10-9中“DNS攻击”标签来设置DNS的攻击检测。

图10-8 启用一般入侵检测与DNS入侵检测

图10-9 DNS攻击检测

3.启用POP入侵检测

至于POP入侵检测只要启用POP入侵检测筛选器即可,而系统默认已经启用了这个筛选器,如图10-10所示,图中还可以看出DNS筛选器默认也被启用了。

图10-10 启用POP入侵检测筛选器

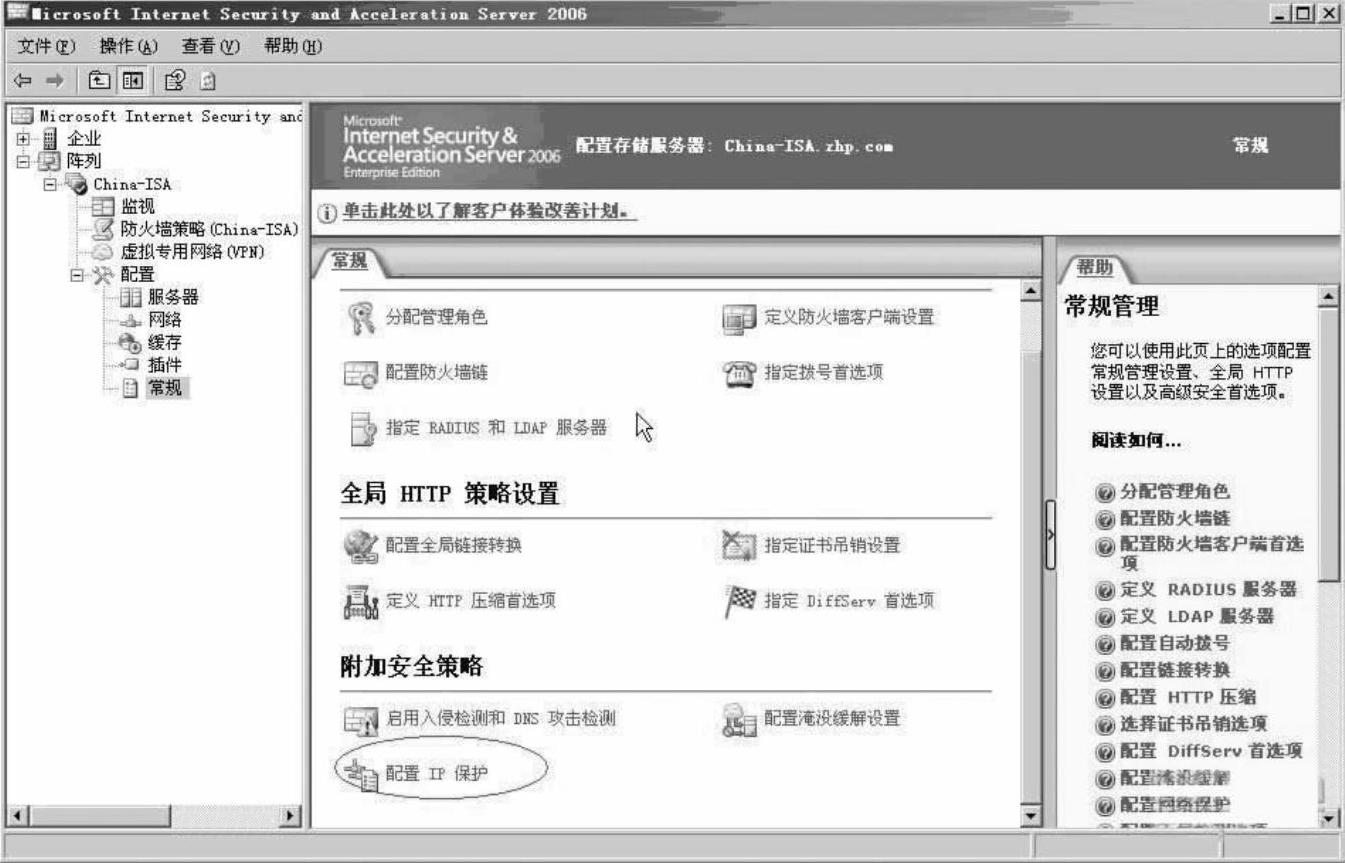

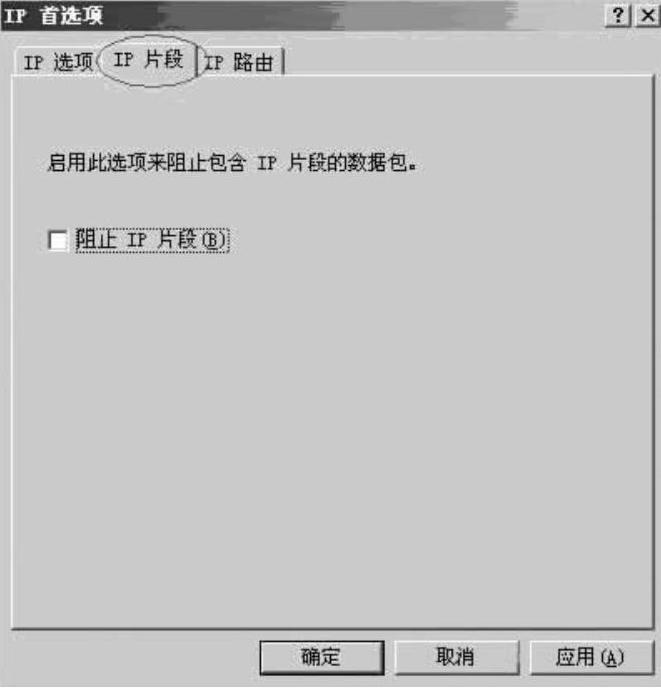

4.阻止包含IP选项/IP片段的数据包设置

有些入侵行为是通过IP头内的IP选项来攻击的,尤其是通过源路由选项来攻击内部网络的计算机。用户可以设置让ISA Server拒绝包含这类IP选项的数据包。

阻止IP选项与IP片段数据包的设置方法如图10-11所示。选择“常规”→“配置IP保护”。

图10-11 阻止IP选项与IP片段数据包的设置

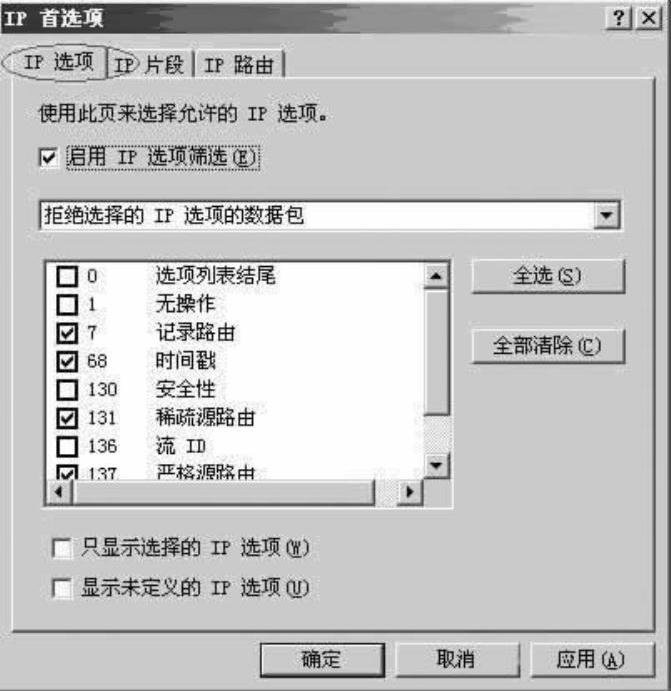

然后就可以通过图10-12中的“IP选项”标签来启用筛选IP选项数据包功能,系统默认已经启用此功能,并且阻止了部分的IP选项数据包。

启用阻止IP片段数据包的方法是通过图10-13中“IP片段”标签来设置,系统默认并没有启用此功能。注意如果会有视/音频流与L2TP/IPSec VPN连接问题,请不要启动IP片段阻止功能。

图10-12 IP首选项标签

图10-13 IP片段标签

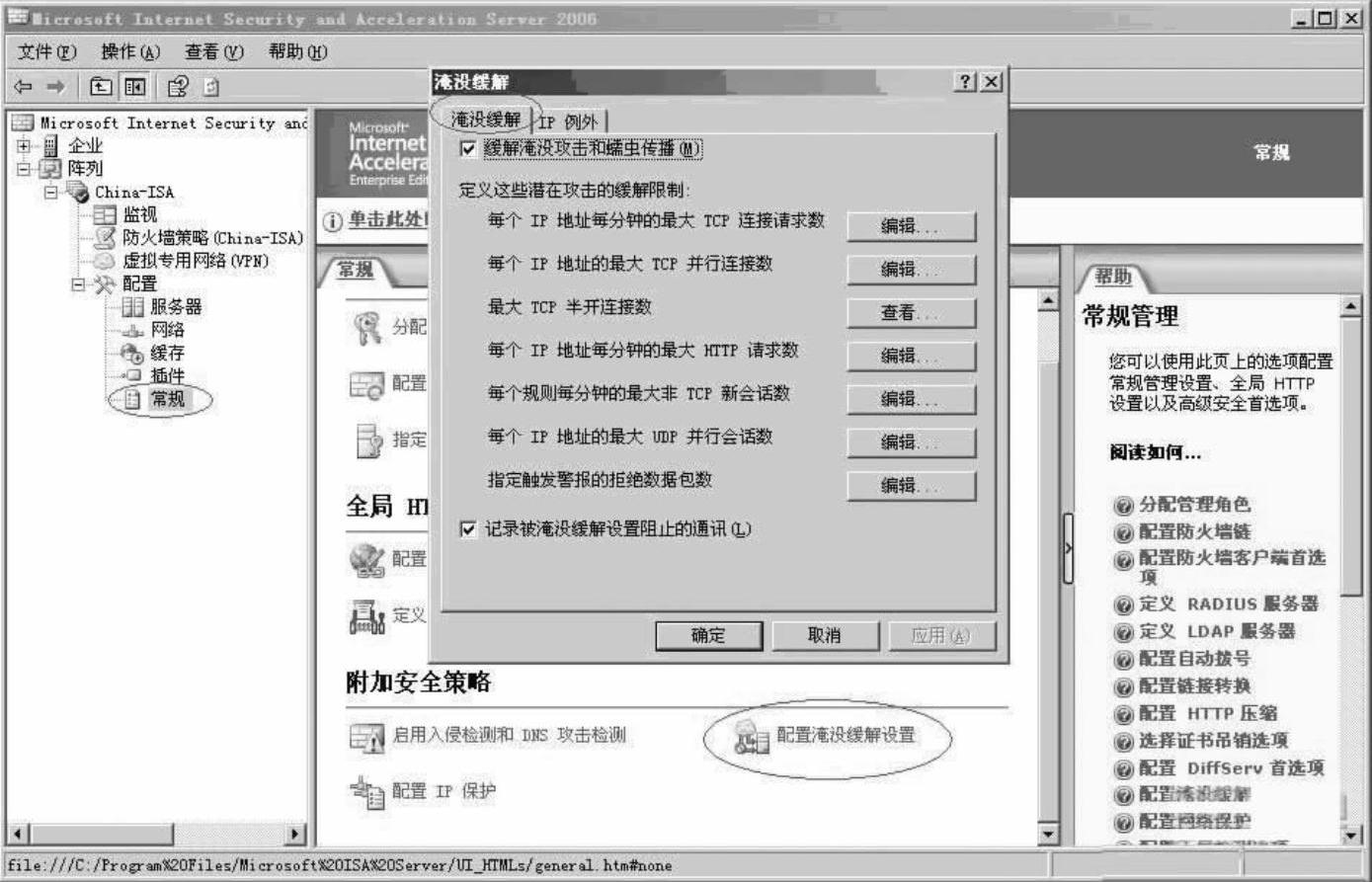

5.设置淹没缓解

在ISA服务管理器控制台中单击“常规”→“配置淹没缓解设置”,然后通过图10-14来进行设置,具体说明如下。

图10-14 配置淹没缓解设置

(1)每个IP地址每分钟的最大TCP连接请求数

用来限制每个IP地址在每一分钟内最多被允许的TCP连接数量。

(2)每个IP地址的最大TCP并行连接数

用来限制每个IP地址在同一时间内最多被允许的TCP连接数量。

(3)最大TCP半开连接数

用来限制最多可允许的IP half scan数据包数量

(4)每个IP地址每分钟的最大HTTP请求数

用来限制每个IP地址在每一分钟内最多被允许的HTTP请求数量。

(5)每个规则每分钟的最大非TCP新会话数(https://www.xing528.com)

用来限制每个规则、每个IP地址在每分钟内最多被允许的非TCP新会话数量。

(6)每个IP地址的最大UDP并行会话数

用来限制每个IP地址在同一时间内最多被允许的UDP连接数量。

(7)指定触发警报的拒绝数据包数

指定某一IP地址被拒绝的数据包超过指定数量时就触发警报。

(8)记录被淹没缓解设置阻止的通信

请求系统记录因为淹没缓解设置而被阻止的通信。

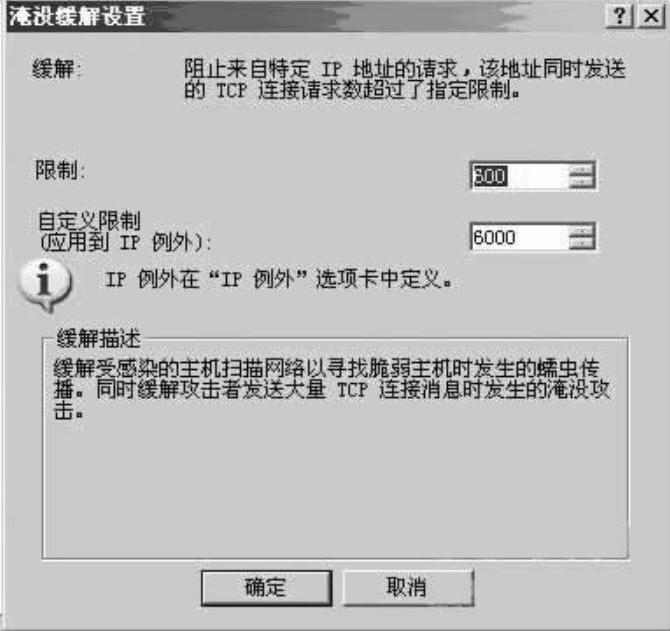

可以单击每个项目右边的“编辑”按钮来设置其限制值,如图10-15所示,图中限制选项用来设置限制值。如果要给予某些特定计算机不同限制值,请在图中的自定义限制选项来设置。

而这些特定的计算机的IP地址可以通过图10-16来指定添加。

图10-15 淹没缓解设置

图10-16 IP例外

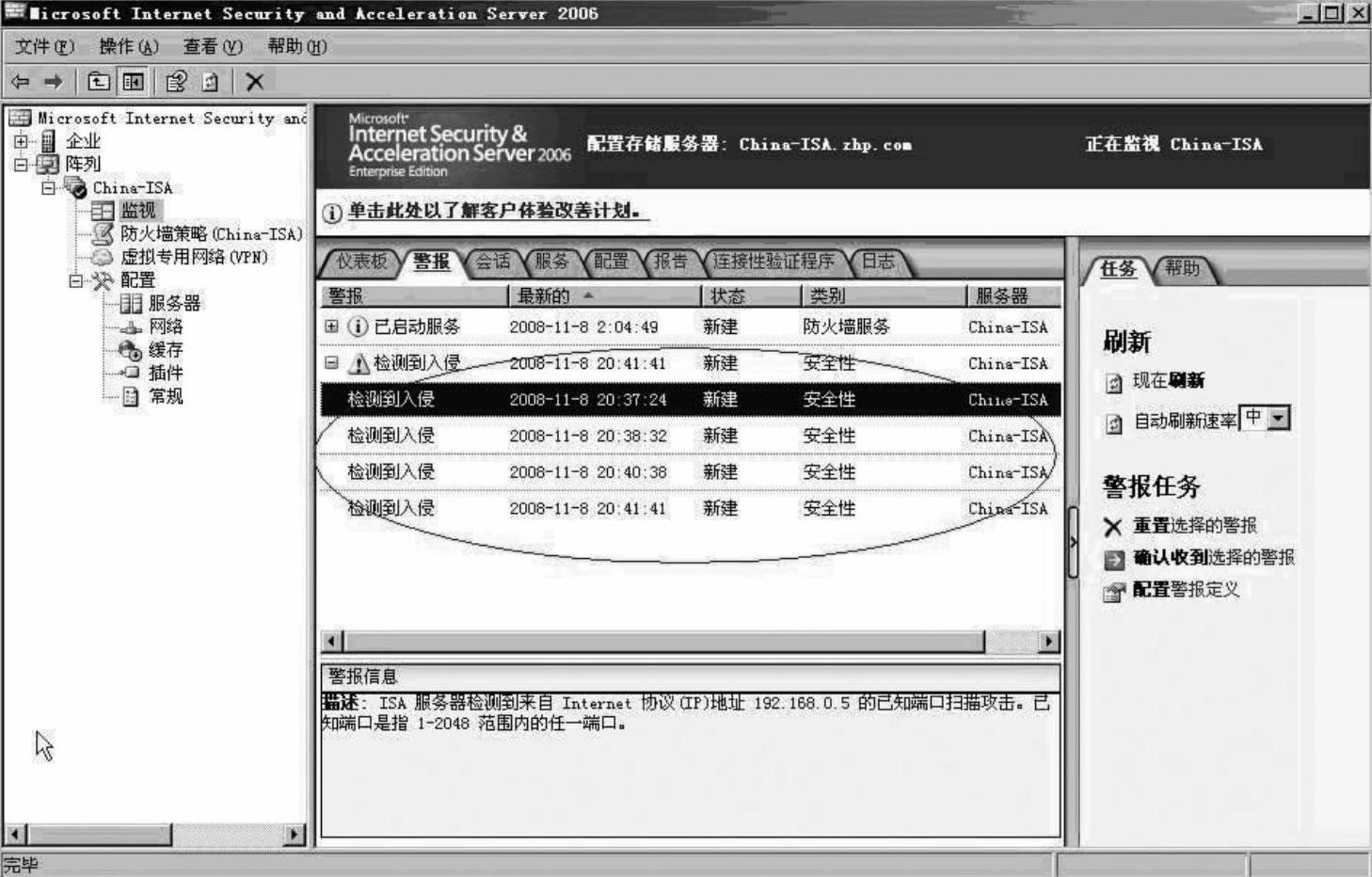

6.警报设置

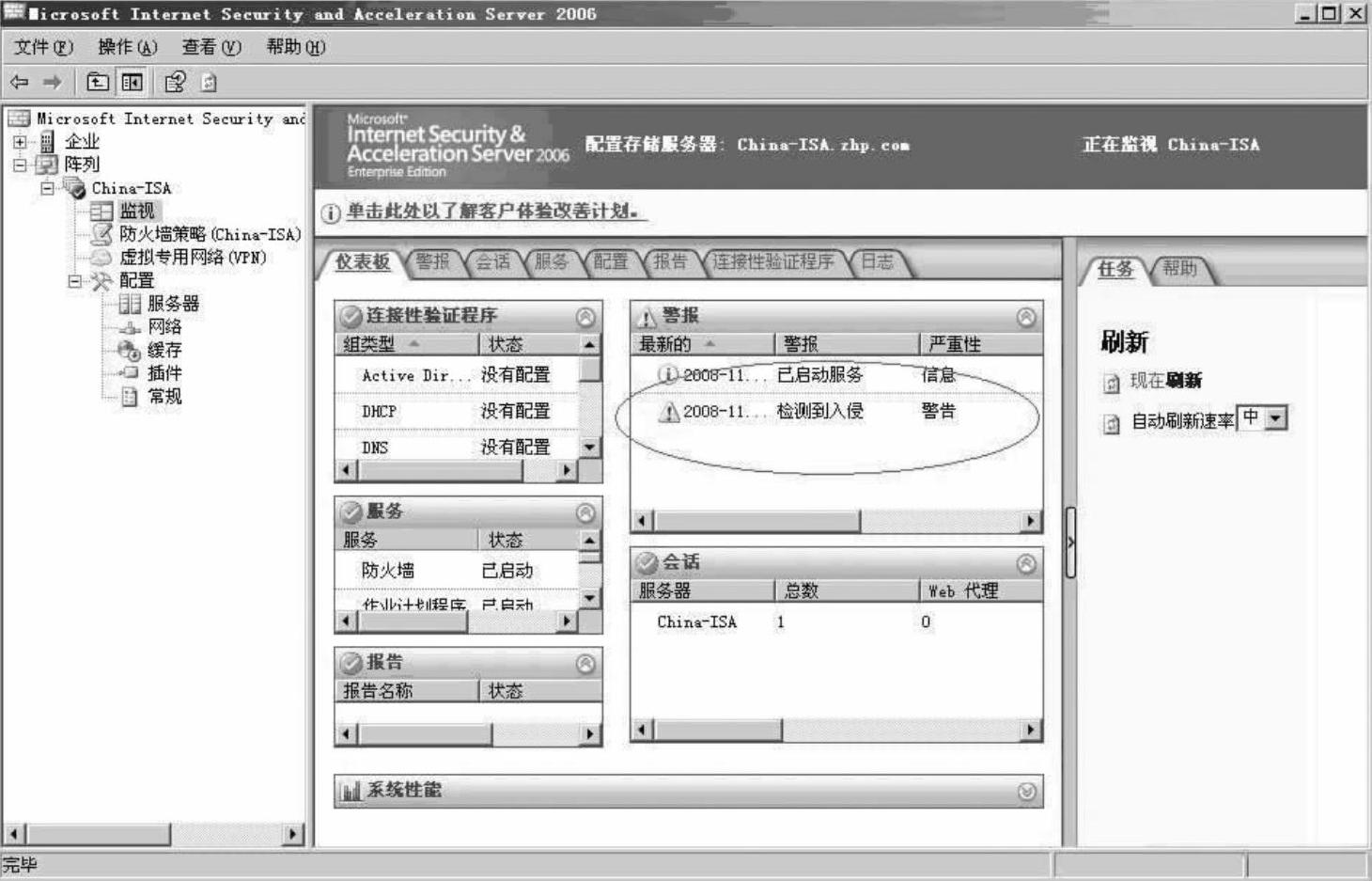

一旦ISA Server检测到入侵行为,系统就会发出警报,并且附带执行警报,而这些警报可以自定义。用户可以通过图10-17所示选择“监视”→“警报”的方法来查看警报记录,ISA Server会将相同类型的警报事件集合在一起。在图10-17中,几个检测到入侵事件被放在一起,而且系统默认是相同的事件每隔1分钟才会记录一次,以避免记录太多的重复数据。

另外在“仪表板”内也会有相关的摘要记录,如图10-18所示。

如果在上一个警报图片中选择某个警报事件后单击右方的“确认收到选择的警报”,则它的状态会改为“已确认收到”,同时仪表板内就会将此事件删除。而如果是单击“重置选择的警报”,则该事件会被从警报窗口内删除。

图10-17 控制台中的“警报”窗口

图10-18 “仪表板”内的摘要记录

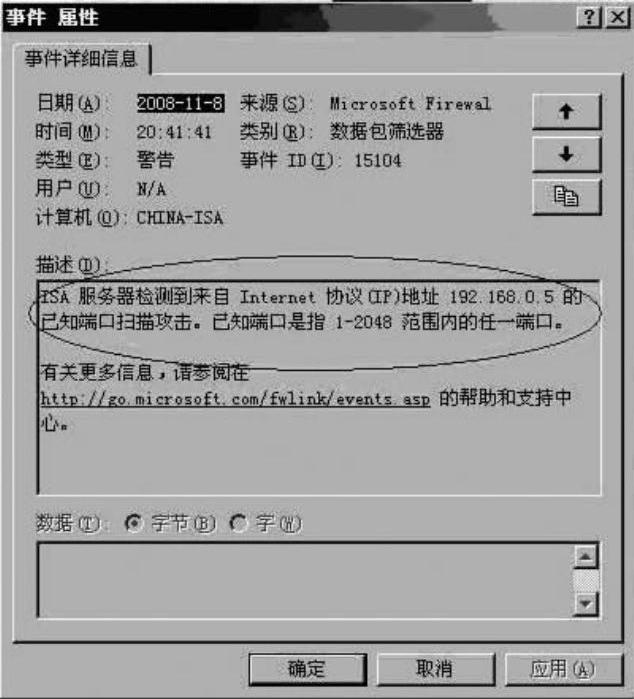

也可以通过“开始”→“所有程序”→“事件查看器”→“应用程序”→双击警告事件(来源为Microsoft Firewall)的方法来查看此事件,如图10-19所示。

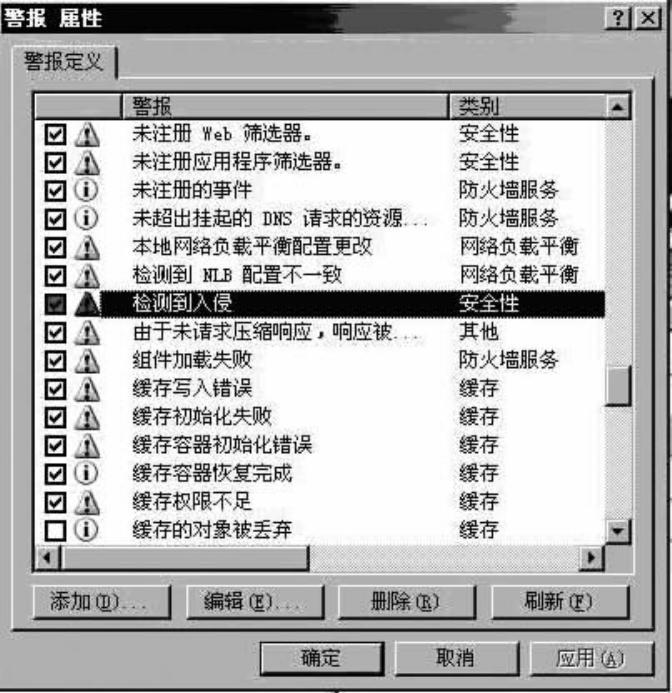

如果要更改警报配置或者配置警报,请单击前面警报图片中右边的“配置警报定义”,之后可以从图10-20中看出ISA Server支持各种不同类型的警报项目。

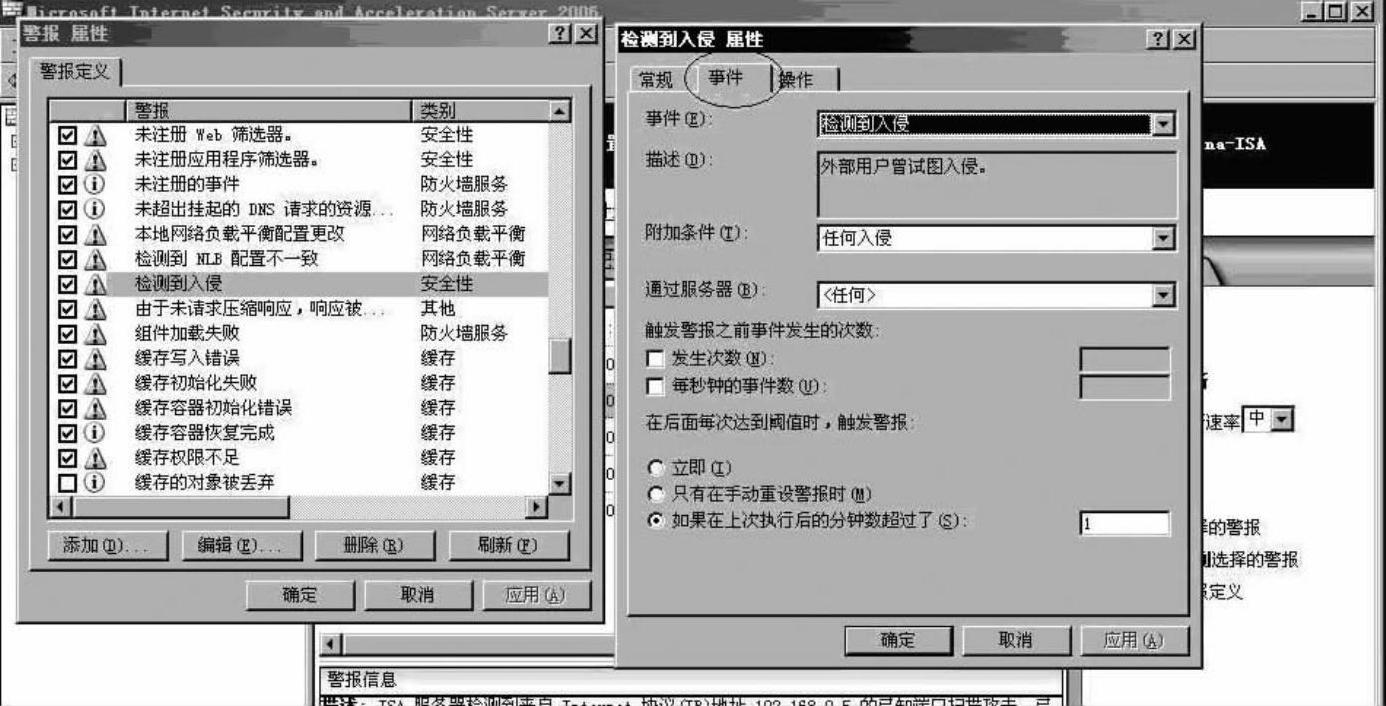

选中图10-20中的“检测到入侵”警报然后单击“编辑”按钮来更改其警报配置与警报动作。单击图10-21中的“事件”标签,来解释图中的部分选项设置。

图10-19 “事件”属性对话框

图10-20 “警报”属性对话框

图10-21 “检测到入侵”属性对话框

(1)触发警报之前的事件发生的次数

可以在“发生次数”处指定事件发生多少次后,才发出警报;也可以在“每秒钟的事件数”处指定每秒发生事件多少次后,才发出警报。如果“发生次数”与“每秒钟的事件数”处都有设置,则必须两个条件都达到才会发出警报。

(2)在后面每次到达阈值时,触发警报

用来设置“每次发生次数”或“每秒钟的事件数处”所设置的临界值到达时,是否要发出警报。

●立即:表示只要前面的临界值到达时,就立即发出警报。

●只有在手动重设警报时:表示必须按前面警报图片中“重置选择的警报”后,才会发出警报。

●如果在上次执行后的分钟数超过了前一次发出警报后,必须间隔此处所设置的事件后,才会发出警报。默认值是1分钟。

可以通过图10-22中“操作”标签来设置发生警报事件时,是否要发送电子邮件给指定的使用者、运行指定的程序、将事件记录到Windows事件日志中、停止或启动选择的服务等,其中的“发送电子邮件”处需要指定用来发送电子邮件的SMTP服务器,并指定发件人与收件人。

图10-22 “操作”标签

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。