2.1 网络安全战略

在计算机安全领域有一句格言:“真正安全的计算机是拔下网线,断掉电源,放置在地下掩体的保险柜中,并在掩体内充满毒气,在掩体外安排士兵守卫。”显然,这样的计算机是无法使用的。

何谓安全?安全是指有能力识别和消除不安定因素(the ability to identify and eliminate vulnerabilities),并且还是一个持久的过程(a continuing process),简言之,安全就是要实现最小化资产和资源的漏洞(ISO 7498-2)。

信息安全的总原则是坚持信息的CIA,即机密性(Confidentiality)、完整性(Integrity)和可用性(Availabilit),与之相对应的,应防止信息的DAD,即泄露(Disclosure)、修改(Alteration)和破坏(Destruction),我们称之为Big Three。 包括网络安全、传输安全、应用安全、用户安全、物理安全、安全管理与法律等在内的所有安全策略都离不开这一总原则。

安全域(Security Domain)通常指属于某个组织的处理和通信资源之集。安全策略(Security Policy)则是指在某个安全区域内,用于所有与安全活动相关的一套规则。这些规则是由此安全区域中所设立的一个权威机构来建立的。安全策略目标是指某个机构对所要保护的特定资源要达到的目的所进行的描述。机构安全策略是一套法律、规则和实际操作方法,用于规范某个机构如何来管理、保护和分配资源以达到安全策略的既定目标。系统安全策略则是指如何将某个特定的信息技术系统付诸工程实现,以支持此机构的安全策略要求。

安全威胁是指某个人、物、事件或概念对某一资源的机密性、完整性、可用性或合法使用所造成的危害。

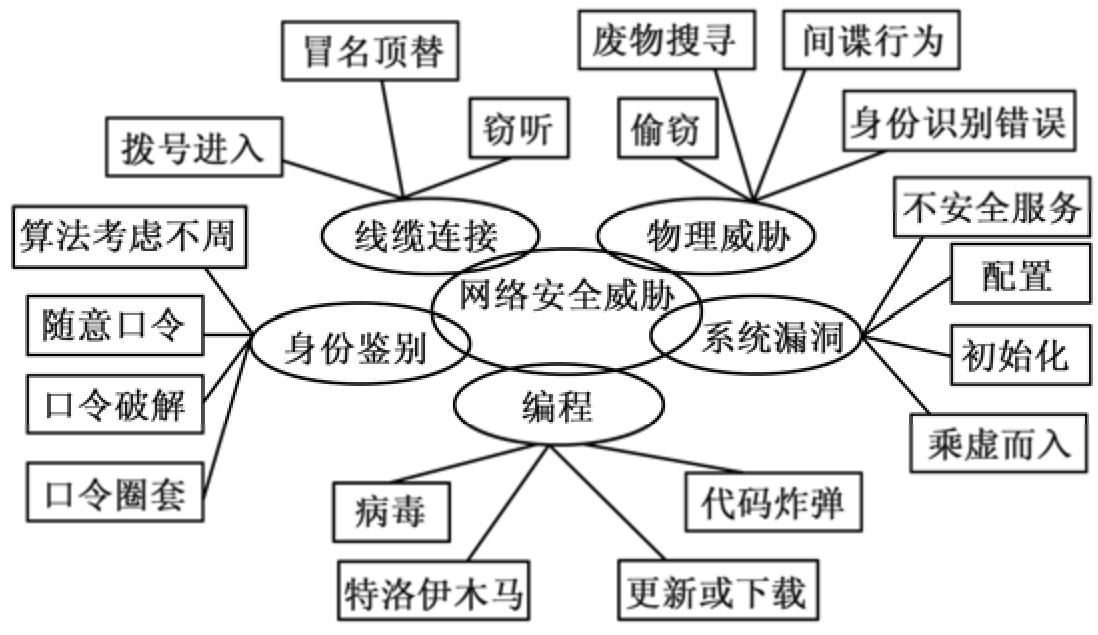

安全威胁主要来自外部(天然灾害、黑客、病毒等)和内部(系统脆弱、硬件损伤、内部员工、协助厂商等)主要类型有故意威胁(被动威胁、主动威胁)和偶然威胁。如图2.1所示。

图2.1 网络安全威胁的几种类型

主要的可实现的威胁有两种,一种是渗入威胁,包括假冒、旁路控制和授权侵犯等方式,另一种是植入威胁,包括特洛伊木马(Torjan Horse)和陷门等技术。

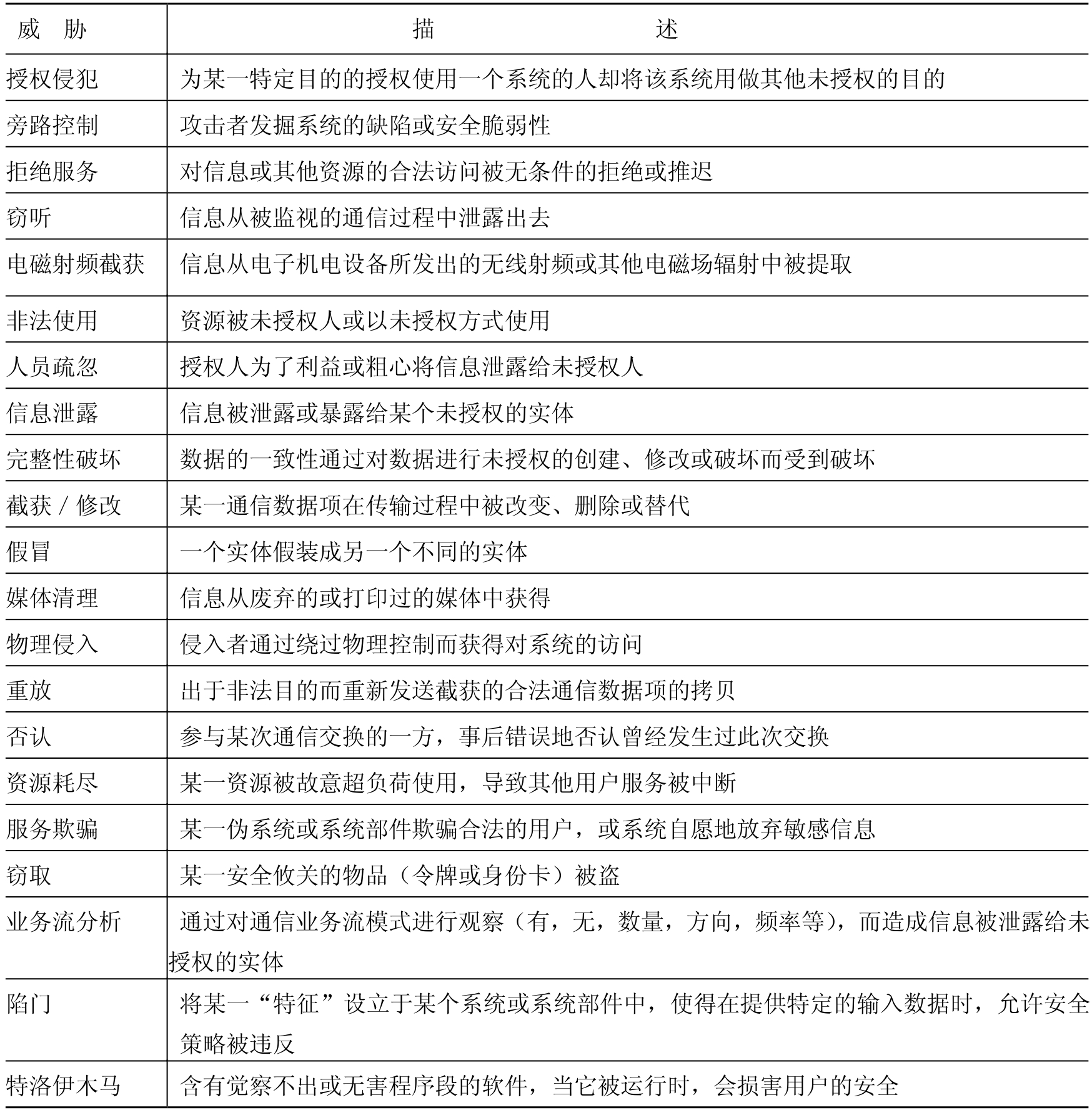

潜在威胁包括窃听、业务流分析、人员疏忽和媒体清理等,如表2.1所示。

表2.1 典型的潜在威胁及其相互关系

(https://www.xing528.com)

(https://www.xing528.com)

特别强调的是,安全攻击往往是多种方法结合使用的。

防护措施就是保护资源免受威胁的一些物理控制、机制、策略和过程。其种类有物理安全、人员安全、管理安全、媒体安全、辐射安全、生命周期控制、密码及访问控制技术等,其依赖于风险评估、先进的安全技术、严格的安全管理、完善的法律法规及其系统脆弱性,也是基于木桶理论的系统的安全强度与其最弱链路的强度相同,同时,防护措施是有成本代价的。

从主机时代到微机时代,从局域网时代到互联网时代,美国都提出了不同的安全范式,他们从网络技术固有的脆弱性和信息固有的不确定性出发,提出网络安全不仅是安全设施,而且是一个安全过程;不仅是静态的防护,而且要动态地适应。在此基础上,美国近年由军方到社会全面推出了“信息安全保障体系”概念,它概括了网络安全的全过程,即边界防卫、入侵检测、安全反应和破坏恢复;较全面地归纳了网络安全的主要内涵,即鉴别、保密、完整性、可用性、不可抵赖性、责任可核查性和可恢复性;提出了信息安全的几个重点领域,即关键基础设施的网络安全(包括电器、油气管网、交通、供水、金融等)、内容的信息安全(包括反病毒、电子信箱安全和有害内容过滤等)和电子商务的信息安全。但是,它偏重于从技术的角度思考和解决问题。

各国十分重视信息安全保障体系的建立,但发展状况不一,这也与其信息化发展规模和过程息息相关,在美国,1998年5月22日总统令(PDD-63):《保护美国关键基础设施》。围绕“信息保障”成立了多个组织,包括:全国信息保障委员会、全国信息保障同盟、关键基础设施保障办公室、首席信息官委员会、联邦计算机事件响应行动组等十多个全国性机构。1998年美国国家安全局(NSA)制定了《信息保障技术框架》(IATF),提出了“深度防御策略”,确定了包括网络与基础设施防御、区域边界防御、计算环境防御和支撑性基础设施的深度防御目标。2000年1月,发布《保卫美国计算机空间——保护信息系统的国家计划》。分析了美国关键基础设施所面临的威胁,确定了计划的目标和范围,制定出联邦政府关键基础设施保护计划(民用机构和国防部),以及私营部门、州和地方政府的关键基础设施保障框架。

在俄罗斯,1995年颁布《联邦信息、信息化和信息保护法》,为提供高效益、高质量的信息保障创造条件,明确界定了信息资源开放和保密的范畴,提出了保护信息的法律责任。1997年出台《俄罗斯国家安全构想》,明确提出“保障国家安全应把保障经济安全放在第一位”,而“信息安全又是经济安全的重中之重”。2000年普京总统批准了《国家信息安全学说》,明确了联邦信息安全建设的任务、原则和主要内容。第一次明确了俄罗斯在信息领域的利益是什么,受到的威胁是什么,以及为确保信息安全首先要采取的措施等。

日本出台了《21世纪信息通信构想》和《信息通信产业技术战略》,强调“信息安全保障是日本综合安全保障体系的核心”。加紧建立与信息安全相关的政策和法律法规,发布了《信息通信网络安全可靠性基准》和《IT安全政策指南》。成立了信息安全措施促进办公室、综合安全保障阁僚会议、IT安全专家委员会和内阁办公室下的IT安全分局。

我国也制定了一系列法律法规和标准,包括《中华人民共和国计算机安全保护条例》、《中华人民共和国商用密码管理条例》、《计算机信息网络国际联网管理暂行办法》、《计算机信息网络国际联网安全保护管理办法》、《计算机信息系统安全等级划分标准》等,并在1997年颁布的《刑法》修订中,增加了有关计算机犯罪的条款,但尚未形成完整的体系,这些包括法律与政策体系、标准与规范体系、人才培养体系、产业支撑体系、技术保障体系、组织管理体系等。

网络安全没有万全之策。安全只是相对的,是有级别和层次的。

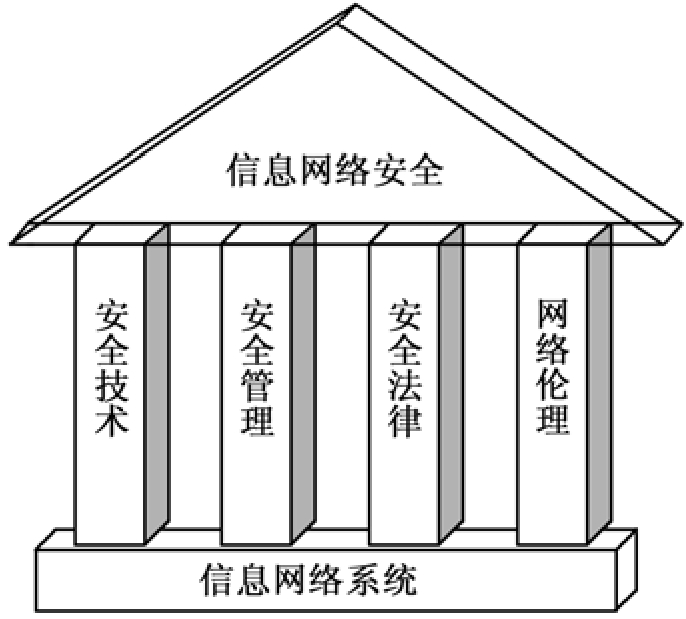

网络安全必须是一个全社会的综合集成体系;它应该是法律、道德规范、管理、技术和人的知识指挥、谋略的总和,它建筑在安全技术的平台上,以各部门形成合力为特征,不是各部门功能简单的叠加,而是在统一的领导下的有机组合。

综上所述,构建立体防御体系,才能有效保障信息网络安全,即坚持技术、管理、法律和伦理四措并举,搭建立体防御平台,构筑安全的网络信义,打、防、管、建、教,全民参与,共同发展,如图2.2所示。

图2.2 信息网络安全立体防御体系图

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。