【任务描述】

雅鹿公司的小王和小李在讨论“量子密码在电子商务中的应用”的话题,两人讨论的焦点如下:

(1)量子密码的保密性究竟高在哪里?

(2)量子密码是如何进行数据加密的?

请参与到小王和小李的讨论中,说出你的观点和理由。

【任务分析】

量子密码的保密性主要涉及算法复杂性。量子密码的安全性是基于量子特性的。本任务主要涉及量子密码的加密原理等知识点。

【知识准备】

量子是指物质和能量的最小微粒,1970年哥伦比亚大学的学者威斯纳(S.Wiesner)最先提出利用量子效应保护信息,开创了量子密码的先河。

量子密码技术是以量子物理学为基础,利用量子力学“测不准原理”,即不可能同时测量粒子的不同特征值,来保证量子密码的安全性,同时能对窃听者的行为和存在进行检测。

依据量子缠结特征,测量出一个被缠结的光子,就可推算出另一个光子的性质。粒子的基本性质存在于量子缠结态中,由缠结光子构造的密码只能通过发送器和吸收器才能阅读,而且只能一对一地进行。一旦同时有两个接收者(窃听者加入),就会干扰量子通信系统的状态,从而发现有人窃听,立即结束该次通信过程,产生新的密钥。

【任务实施】

1.量子密码概述

1)量子密码的起源

量子密码是密码学与量子力学结合的产物,它利用了系统所具有的量子力学特性来保证通信的安全。最早将量子物理用于密码学的是美国科学家威斯纳(Stephen Wiesner)。他于1970年提出,利用单量子状态制造不可伪造的“电子钞票”,但这个设想的实现需要长时间保存单量子态,不太现实,并没有被人们接受,但他的研究成果开创了量子密码的先河,在密码学历史上具有划时代的意义。

2)量子密码的理论基础

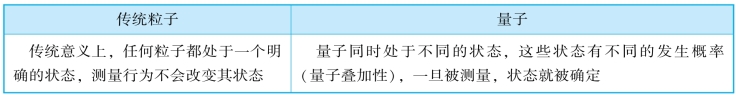

传统粒子与量子的区别如表3-12所示。

表3-12 传统粒子与量子的区别

如果不破坏量子的状态,就无法获取量子中保存的信息。利用这一特征,人们可以编写适用于量子计算机的信息加密软件,当黑客企图窃取信息时,软件将会发出警报信息,然后自动中断本次信息的传输过程。

目前量子密码学是安全保密方面最新的研究领域,是近年来国际学术界的前沿研究热点。面对未来具有超级计算能力的量子计算机,现行基于解自然对数及质因子分解困难度的加密系统、数字签章及密码协议都将变得不安全。量子密码学实现了经典密码学无法达到的两个目的:一是合法的通信双方可察觉潜在的窃听者并采取相应的措施;二是无论破解者有多么强大的计算能力,窃听者都无法破解量子密码。量子密码是保障未来网络通信安全的一种重要的技术。随着对量子密码体制的深入研究,量子密码将会在网络通信上得到广泛的应用,世界即将进入量子信息时代。

3)量子密码在电子商务中的应用前景

量子密码技术除了具有极高的科学价值之外,还具有非常好的市场前景。美国的BBN技术公司正在试验将量子密码引进Internet,并抓紧研究名为“开关”的设施,使用户可在Internet的大量加密量子流中接收属于自己的密码信息。在线支付是电子商务成功运营的保证,而安全则是在线支付的基石。量子密码技术应用在电子商务中,可以确保网络支付时用户密码等各种重要信息的安全。

2.量子密码的主要内容

1)量子密码算法

量子密码的两个基本特征是:无条件安全性和对窃听行为的可检测性。

(1)无条件安全性。所谓无条件安全性是指在攻击者具有无限计算资源的条件下仍不可能破译此密码系统。

(2)对窃听行为的可检测性。所谓对窃听(或其他各种扰动)的可检测性是指两个用户之间的通信受到干扰时,通信者根据测不准原理可以同步检测出是否存在干扰。

上述两个特征的理论基础是:海森堡测不准原理和量子不可复制定理。

海森堡测不准原理是量子力学的基本原理,又名“测不准原理”,由德国物理学家海森堡于1927年提出。该原理表明:一个微观粒子的某些物理量(如位置和动量,或方位角与动量矩,还有时间和能量等),不可能同时具有确定的数值,其中一个量越确定,另一个量的不确定程度就越大。

量子不可复制定理也称作不可克隆原理,又称作量子互补原理,是海森堡测不准原理的推论,它表明:在不知道量子状态的情况下复制单个量子是不可能的。如果量子状态是已知的,可以重复地制备它。困难在于不能通过单次测量获知量子系统的确切特性。因为一旦进行测量,原来的量子状态就改变了,测得的结果只是组成此量子状态的各种可能的状态之一。该原理保证了量子密码系统具有不可破译性。

2)量子密码方案

与当前普遍使用的以数学为基础的密码体制不同,量子密码以现代密码学和量子物理原理为基础,利用量子信号实现。与数学密码相比,量子密码方案具有可证明安全性(甚至无条件安全性)和对扰动的可检测性两大主要优势。这决定了量子密码具有广阔的应用前景。随着量子通信以及量子计算的逐渐丰富与成熟,量子密码在未来的信息保护技术领域将发挥重要作用。量子密码采用量子力学原理,通过公开的信道在异地用户之间能严格保证分配过程安全的密钥分配方法,因此可以说:量子密码=量子密钥分配。

3.量子密钥分配协议

(1)BB84协议。BB84协议是量子密码中的第一个密钥分配协议。IBM公司的查理斯·贝内特(Charles Bennett)和加拿大的吉勒·布拉萨德(Gilles Brassard)于1984年在他们发表的论文中提到了量子密码分发协议,该协议后来被称为BB84协议。BB84协议以量子的互补性为基础,简单且具有无条件安全性。

BB84协议提出后,量子密码技术得到了迅速发展,由此迎来了量子密码学的新时期。5年后,贝内特和布拉萨德在实验室成功地把一系列光子从一台计算机传送到相距32 cm的另一台计算机,实现了世界上最安全的密钥传送。

(2)B92协议。1992年,IBM公司的贝内特又提出一种更简单但效率减半的方案,即B92方案。BB84协议是四态协议(即基于四个量子状态实现),而B92协议是一个两态协议,是对BB84协议的简化。

该协议的实现以两个非正交的量子比特为基础。该协议所采用的量子比特的非正交性满足量子不可复制定理,使攻击者不能从协议中获得量子密钥的有效信息。

2.量子技术在密码学上的应用

2017年5月3日,中国科学院在上海召开新闻发布会,宣布世界首台超越早期经典计算机的光量子计算机在我国诞生。

量子的“重叠性”使量子计算机具备超强的计算能力。目前的加密标准都是以计算难度为基础设计的。例如,RSA算法的安全性基于“大数的质因子分解非常困难”这一假定。量子计算机由于具有强大的计算能力,可以轻而易举地找出质因子,从而破解密码。传统的计算机一次只能处理一个状态,量子计算机的处理器有n个量子位元,在同一时间执行一次运算,就可以同时对所有2n个不同状态作运算。按理论估算,一个有5 000个量子位元的量子计算机,用30秒就可以解决质因子分解问题,而传统的计算机需要100亿年(地球的年龄是46亿年)。使用量子计算机可以在几秒钟内分解RSA129的公钥,传统计算机则需要几个月。因此,量子计算机所能提供的巨大计算能力一旦变为现实,大多数现有加密技术都将不再有效。

4.量子密码的加密方法介绍

1)量子密码的基本特征

如前所述,量子密码的基本特征如下:

(1)对窃听行为的可检测性。对窃听行为的可检测性是指通信中的两个用户之间的信道受到干扰时,通信者根据某个量子力学原理可以同步实时地检测出这种干扰。这个特征是保证量子密码方案具有高安全性的重要基础。

(2)无条件安全性(或者可证明安全性)。在经典计算机中,存储的信息单位是比特(bit),比特使用二进制,也就是说一个比特表示的不是“0”就是“1”。在量子计算机里,存储的信息单位是量子比特(qubit),2个量子比特的量子计算机每秒可以进行22=4次运算,所以50个量子比特的量子计算机的运算速度(250=1 125亿亿次)将远超最强超级计算机(目前世界最强超级计算机的运算速度达到了每秒20亿亿次)。

2)量子密码的加密方法

量子密码体系采用量子状态作为信息载体,经由量子通道传送,在合法用户之间建立共享的密钥(经典随机数)。量子密钥分配方案主要有:BB84(B92)方案、EPR方案、正交态方案、信道加密方案。量子密码用量子状态作为信息加密和解密的密钥。量子的一些神奇性质是量子密码安全性的根本保证。

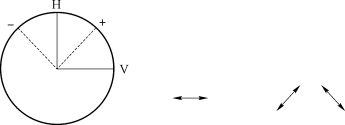

BB84协议通过光子的偏振态(线偏振态和圆偏振态)进行编码。如图3-16所示,球代表单个光子,箭头为光子的偏振方向。

图3-61 光子的偏振态和关系

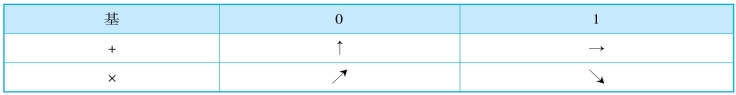

BB84协议的第一步是量子传输。发送者随机产生一个比特(0或1),再随机选择一个基(“+”或“×”)来制备量子状态,如表3-13所示。

表3-13 量子基对应关系

选择基“+”时,把比特0制备成↑,把比特1制备成→;选择基“×”时,把比特0制备成↗,把比特1制备成↘。光子的偏振态被制备好之后,发送者把这个光子通过量子信道传送给接收者。之后重复这个过程多次,如图3-62所示。

图3-62 发送者把光子通过量子信道传送给接收者

图3-62所示中蓝色头像表示发送方,绿色头像表示接收方。

接收方如果使用“+”滤色片,上下或者左右偏振的光子可以保持原来的量子状态顺利通过。上左下右或者上右下左偏振的光子在通过时量子状态改变,变成了上下或者左右偏振的光子且状态不稳定。

接收方如果使用“×”滤色片,上左下右或者上右下左偏振的光子可以保持原来的量子状态顺利通过。上下或者左右偏振的光子,在通过时量子状态改变,变成了上左下右或者上右下左偏振的光子且状态不稳定。

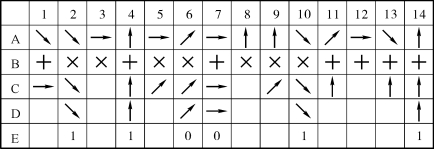

BB84协议的第二步是测量接收到的量子状态。接收方并不知道发送方制备量子状态时选择了哪种基,接收方可以随机地选择基(“+”或“×”)来测量接收到的量子状态。接收方测量接收到的每个光子,记录所选的基和测量结果。接收方测量过所有光子后,与发送方通过公共经典信道联系。发送方公布制备每个光子时所选择的基。发送方和接收方对比他们所选择的基,舍弃那些双方选择了不同的基的比特(一半左右),将剩下的比特还原为他们共有的密钥。BB84协议原理如表3-14所示。

表3-14 BB84协议原理

Alice和Bob可以拿出他们密钥的一部分,然后通过相互对比来检查是否有人窃听。如果有第三方窃听(Eve),也就是说Eve拦截了传输的光子,先进行测量,然后再自己调制出光子发送给Bob。Eve为了获得光子偏振信息而作的测量会导致对比密钥时发现错误。

根据测不准原理,线偏振光子的测量结果越精确意味着对圆偏振光子的测量结果越不精确。因此,任何攻击者的测量必定会使原来的量子状态产生改变,而合法通信双方可以根据测不准原理检测出该扰动,从而检测出是否存在窃听。

量子密码的安全性由量子力学原理所保证。窃听者的基本策略有两类:一是通过对携带着经典信息的量子状态进行测量,从其测量的结果来获取所需的信息。由量子力学的基本原理可知,对量子状态的测量会干扰量子状态本身,因此,这种窃听方式必然会留下痕迹而被合法用户发现。二是避开直接量子测量而采用量子复制机复制传送信息的量子状态,窃听者将原量子状态传送给接收者,而留下复制的量子状态进行测量以窃取信息,这样就不会留下任何痕迹。但是量子不可复制定理确保窃听者不会成功,任何物理上可行的量子复制机都不可能复制出与输入量子状态完全一样的量子状态。

量子密码的本质是用于解决分配问题的私钥体系,其意义在于:它是解决现有密码体系的本质问题的一种新的密码学方法。

5.量子密码的实际应用

密码学中通常称发送者为Alice,Alice会随机地以直线或对角模式送出光子,发射出一串位。接收者通常称为Bob,Bob随机决定以两种模式之一来测量射入的光子。根据测不准原理,Bob只能以一种模式来测量位,而不能用两种。如果Bob所使用的测量方法和Alice的相同,那么Bob会得到Alice所送的值;如果Bob所使用的测量方法与Alice的不同,所得到的值就不一定和Alice所送的相同,应该舍弃该位,重新再测。

步骤1:Alice随机选择一个偏振态光子送出;

步骤2:Bob随机选择一组偏振基同步测量;

步骤3:Bob测得偏振光子(只有Bob知道);

步骤4:Bob通知Alice测量所用的偏振基(不是态);

步骤5:双方按照约定转换成0、1。

量子的信息编码如图3-63所示。

图3-63 量子的信息编码(“↘”“↑”=1 “→”“↗”=0)

重复上述步骤多次,可以得到一个n位的共同密钥K,用以对信息加密或解密。

上述方案是BB84方案中按偏振态编码的方法,其中光子偏振态代表0、1,两组(基)共4个不同的偏振态,例如:水平、垂直偏振基,+45°、-45°偏振基。Alice随机选送4个偏振态中的任意一个,Bob随机选任意一组基测量。该方案的主要优点是:简单、易行,适用于自由空间密钥分配。

如果窃听者(称为Eve)想拦截这道光子流,由于测不准原理的关系,他无法两种模式都测。如果他以错误的模式进行测量,即使将该位依照测到的结果重传给Bob,也一定会有1/2机会出错。Alice和Bob可以随机选择一些位进行比较,如果比较值有误,就可以知道Eve进行了拦截,从而舍弃这次的密钥,再建立新的密钥;如果比较值一致,则可以认为密钥是安全的,舍弃这些用于比较的位后,密钥就可以用于以后信息的加密了。

另外一种方法是,Bob先准备一对光子,或者一对在纠缠态中共同地半自转的粒子,然后储存其中一个粒子,并将另外一个传送至Alice。Alice在收到的粒子上执行其中一个特别的操作(操作1对半自转的粒子不作任何动作;操作2沿着x,y或z轴以180°自旋,对光子来说,是进行与偏极值一致的旋转)。这些操作虽然只对其中一个粒子执行,却会影响两个联合粒子的量子状态(分开测量这两个粒子并不能够证实)。Alice传回粒子给Bob,Bob可以共同测量传回的粒子与储存的粒子,从而判定Alice使用了4种操作中的哪一种操作,也即代表了两比特数据的组合。这便有效地加倍了信息频道的最高容量。

在这个通信之间的窃听者Eve将必须侦测粒子以读取信号,然后依序传送这些信号以使自己不被发现,然而这个侦测其中一个粒子的动作将会破坏另外一个粒子的量子关联性,如此一来收发双方都可以发现有窃听者存在。

实验三 常用密码的加密和解密

一、实验目的

(1)掌握常规的密码算法和分析技术;

(2)熟练应用常用的密码加解密工具。

二、实验过程

1.利用CAP 4软件实现几种常用密码的加密和解密

双击“CAP4.exe”,弹出CAP4软件主界面,先在“Plaintext”文本框中输入要加密的明文,或在“Ciphertext”文本框中输入要解密的密文,然后选择“Ciphers”→“加密算法”→“输入密钥”→“进行加密或解密运算”选项。相应的密文或回复的明文分别出现在“Ciphertext”或“Plaintext”文本框中。如果是对密文进行分析,则在“Ciphertext”文本框中输入要分析的密文后,利用“Analysis Tools”分析工具进行分析。

现在以明文M=“Cryptographic Standards”为例,用不同的密码算法求出相应的密文:

(1)密钥k=3的简单移位密码的加密与解密过程。

在“Plaintext”文本框中输入“Cryptographic Standards”,执行“Ciphers”→“Simple Shift”命令,输入移位的个数,即“3”,单击“Encipher”按钮生成密文。(https://www.xing528.com)

(2)密钥k=badge的维吉尼亚密码的加密与解密过程。

选择“Ciphers”→“Vigevere”选项,输入密钥“badge”,单击“Encipher”按钮,生成密文“drbvxpgugtiifyxbnggves”。

(3)密钥k=badge的列置换密码的加密与解密过程。

选择“Ciphers”→“Column Transposition”选项,输入密钥“badge”,单击“Set Key”按钮生成列序号及矩阵,再单击“Encipher”按钮生成密文“rginscohadyrcdqtptrqpasaq”。

2.利用CAP4软件对密文进行分析

利用移位工具进行分析,对于移位密码来说,如果不知道移位位数,即密钥,就不能对密文进行破解。对此类密文可采取尝试所有的移位数进行分析的方法,以确定可能的密钥,如以密文“icbpmvbqkibqwv”为例进行分析。

首先在“Ciphertext”文本框中输入密文,然后单击“Analusis Tools”“Shift”→“Run”按钮进行破解,测试1~25位移位密钥,经分析得到明文“authentication”。

一般使用过程为先在“Plaintext”文本框中输入要加密的明文,或在“Ciphertext”文本框中输入要破解的密文,然后选择“Ciphers”→“加密算法”→“输入密钥”→“进行加密或解密运算”选项。相应的密文或回复的明文分别出现在“Ciphertext”或“Plaintext”文本框中,如果是对密文进行分析,则在“Ciphertext”文本框中输入要分析的密文后,利用“Analysis Tools”分析工具进行分析。

下面以明文M=Cryptographic standards为例,用不同的密码算法求出相应的密文。

(1)密钥k=3的移位密码的加密与解密过程。在“Plaintext”文本框中输入“Cryptographic standards”,选择“Ciphers”→“Simple Shift”选项,输入移位的个数,即密钥“3”,单击“Encipher”按钮生成密文。

(2)密钥k=badge的维吉尼亚密码的加密与解密过程。选择“Ciphers”→“Vigevere”选项,输入密钥“badge”,单击“Encipher”按钮,生成密文“drbvxpgugitiifyxbnggves”。

三、实验报告

在实验完成后,按照实验内容书写实验报告,内容包括实验的操作过程和心得体会。

课后习题三答案

课后练习题(三)

一、填空题

1.一个密码系统至少由明文、密文、加密算法、解密算法和密钥5部分组成,而其安全性是由____________决定的。

2.凯撒密码是一种加法密码,现有凯撒密码表,其密钥为k=3,将明文“zhongguo”加密后,密文为____________。

3.DES解密算法是____________算法的逆。

4.RSA体制的安全性是基于____________的问题。

5.加密算法的功能是实现信息的____________性。

6.数据认证算法的功能是实现数据的____________性,即消息的____________性。

7.在公钥密码体制中,____________和____________是不一样的,加密密钥可以公开传播而不会危及密码体制的____________。

8.在量子计算机里,存储的信息单位是____________。

二、选择题

1.密钥的长度是指密钥的位数,一般来说( )。

A.密钥位数越多,密码被破译的可能就越小

B.密钥位数越少,密码被破译的可能就越小

C.密钥位数越多,密码被破译的可能就越大

D.以上说法都正确

2.如果Alice收到Bob发来的一个文件的签名,并要验证这个签名的有效性,那么签名验证算法需要Alice选用的密钥是( )。

A.Alice的公钥

B.Alice的私钥

C.Bob的公钥

D.Bob的私钥

3.数字信封技术是结合了对称密码算法和非对称密码算法优点的一种加密技术,它克服了( )。

A.对称密码算法中私钥时间长和公开密钥加密中加密分发困难的问题

B.对称密码算法中私钥分发困难和公开密钥加密中加密时间长的问题

C.对称密码算法中数字过长的问题

D.公开密钥加密中加密技术困难的问题

4.以下说法正确的是( )。

A.一个有6个转轮的转轮密码机器是一个周期长度为266的多表替代密码机械

B.仿射密码的加密算法是线性变换

C.置换密码分为单表置换密码、多表置换密码、转轮密码

D.多表替代密码是以一系列替代表一次对明文消息的字母序列进行替代的加密方法

5.在电子交易过程中,文件是通过( )的发送、交换、传输、存储来形成的,没有有形介质。

A.E-mail

B.信息

C.数据电文

D.数字签名

6.数字签名中使用的加密算法是( )。

A.DES加密算法

B.凯撒加密算法

C.RSA加密算法

D.传统加密算法

7.以下算法中不属于抵抗频率分析攻击能力最强,而对已知明文攻击最弱的密码体制为( )。

A.仿射密码

B.维吉尼亚密码

C.轮转密码

D.希尔(Hill)密码

8.维吉利亚密码是古典密码体制有代表性的一种密码,其密码体制采用的是( )。

A.置换密码

B.单表代换密码

C.多表代换密码

D.序列密码

9.以下属于多表古典密码体制的为( )。

A.Playfair密码体制

B.维吉尼亚体制

C.ElGamal密码体制

D.RSA密码体制

10.下列密码体制中属于公钥密码体制的是( )。

A.RSA

B.ElGamal

C.DSS

D.DES

11.RSA算法的理论基础是( )。

A.DES

B.替代与组合

C.大数分解和质数检测

D.哈希函数

三、简答题

1.简要解释对称密钥加密和非对称密钥加密的区别,列举各自的优缺点。

2.PGP软件能完成哪些功能?写出使用PGP软件产生密钥对(公钥和私钥)的详细方法。

四、计算题

1.使用维吉尼亚密码加密明文“intrusiondetectionsystem”,密钥为“NEU”。

2.运用仿射密码对带有密钥对(7,2)的信息“hello”进行加密操作。

(提示:仿射加密有两个密钥,已知的密钥对中第一个密钥是乘法密钥,第二个密钥是加法密钥)

3.使用仿射密码解密下列密文:

4.用Playfair密码加密明文“Mypasswordmustbeprotected”(无效字符为q)。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。